Материалы по тегу: безопасность

|

24.02.2025 [08:44], Руслан Авдеев

HDD с медицинскими записями жителей Нидерландов оказались на блошином рынкеХотя обычно на блошиных рынках продают почти бесполезные предметы, иногда там можно встретить настоящие сокровища. Так, любитель электроники из Нидерландов приобрёл «пучок» старых HDD с гигабайтами конфиденциальных медицинских записей, сообщает The Register. Роберт Полет (Robert Polet) купил пять жёстких дисков по €5 ($5.21) каждый на блошином рынке недалеко от одной из местных авиабаз. Как сообщает издание Omroep Brabant, Полет более 30 лет является IT-энтузиастом и активным фотографом (что и побудило его к покупке HDD), хотя работает водителем. На купленных дисках Полет обнаружил медицинские записи сограждан, включая номера социального страхования, даты рождения, домашние адреса, сведения о выписанных лекарствах, информацию о врачах и аптеках. Записи были сделаны в 2011–2019 гг. и в основном касались лиц из городов Утрехт (Utrecht), Хаутен (Houten) и Делфт (Delft). Поэтому Полет вернулся на рынок и купил оставшиеся десять HDD у того же продавца. Полет ознакомился всего с двумя из пятнадцати HDD, но этого было достаточно, чтобы сделать вывод — утечка касается какой-то местной медицинской организации. Судя по всему, это обанкротившаяся Nortade ICT Solutions, которая разрабатывала ПО для сектора здравоохранения. Как отмечают эксперты, у разработчика ПО вообще нет прав хранить подобную информацию. Но даже если он попал под какое-то исключение из закона, то всё равно все данные должны быть зашифрованы, а накопители при выводе из эксплуатации должны быть утилизированы должным образом. Законы Нидерландов требуют, чтобы удаление медицинских данных с накопителей проводилось профессионалами (где-то это поставлено на поток), а сам процесс удаления должен быть сертифицирован. Инциденты безопасности, связанные с некорректной утилизацией электронных отходов, случаются регулярно. Например, летом 2023 года сообщалось, что из дата-центра SAP украли SSD с конфиденциальными данными, причём это был уже пятый случай за два года, а один из накопителей появился на Ebay. Morgan Stanley когда-то сэкономил $100 тыс. на утилизации жёстких дисков, а в результате потерял $120 млн.

18.02.2025 [14:04], Сергей Карасёв

Уязвимости в процессорах AMD EPYC обеспечивают выполнение произвольного кодаКомпания AMD сообщила о выявлении шести уязвимостей в процессорах EPYC различных поколений. Некоторые из этих «дыр» могут использоваться с целью выполнения произвольного кода в атакуемой системе. Наибольшую опасность представляют уязвимости CVE-2023-31342, CVE-2023-31343 и CVE-2023-31345, которые получили 7,5 балла (High) из 10 по шкале CVSS. Проблемы связаны с неправильной проверкой входных данных в обработчике SMM (System Management Mode). Успешная эксплуатация «дыр» позволяет злоумышленнику перезаписать SMRAM, что потенциально может привести к выполнению произвольных операций. Брешь CVE-2023-31352 с рейтингом CVSS 6,0 (Medium) связана с защитным механизмом AMD SEV (Secure Encrypted Virtualization), который применяется в системах виртуализации. Ошибка даёт атакующему возможность читать незашифрованную память, что может привести к потере гостевых данных. Уязвимость CVE-2023-20582 с рейтингом CVSS 5,3 (Medium) затрагивает технологию AMD Secure Encrypted Virtualization — Secure Nested Paging (SEV-SNP). Злоумышленник может обойти проверку RMP (Reverse Map Table), что может привести к потере целостности памяти виртуальной машины. Наконец, «дыра» CVE-2023-20581 с низким уровнем опасности CVSS 2,5 (Low) связана с ошибкой управления доступом к IOMMU (Input/Output Memory Management Unit). Привилегированный злоумышленник может обойти проверку RMP, что приведёт к потере целостности гостевой памяти. Уязвимости затрагивают процессоры EPYC Milan и Milan-X, EPYC Genoa и Genoa-X, а также EPYC Bergamo и Siena. Необходимые исправления уже выпущены: для устранения проблем необходимо обновить прошивку. Добавим, что ранее была выявлена опасная уязвимость в проверке подписи микрокода для процессоров AMD на архитектуре от Zen1 до Zen4. Успешная эксплуатация этой «дыры» может привести к потере защиты конфиденциальности.

13.02.2025 [23:58], Руслан Авдеев

Big Data для Большого Брата: глава Oracle предложил собрать все-все данные американцев и обучить на них сверхмощный «присматривающий» ИИ

big data

llm

oracle

software

база данных

государство

ии

информационная безопасность

конфиденциальность

сша

По словам главы Oracle Ларри Эллисона (Larry Ellison), если правительства хотят, чтобы ИИ повысил качество обслуживания и защиту граждан, то необходимо собрать буквально всю информацию о них, включая даже ДНК, в единой базе, которую и использовать для обучения ИИ, сообщает The Register. Таким мнением Эллисон поделился с бывшим премьер-министром Великобритании Тони Блэром (Tony Blair) на мероприятии World Governments Summit в Дубае. Глава Oracle считает, что вскоре искусственный интеллект изменит жизнь каждого обитателя Земли во всех отношениях. По его мнению, нужно сообщить правительству как можно больше информации. Для этого необходимо свести воедино все национальные данные, включая геопространственные данные, информацию об экономике, электронные медицинские записи, в т.ч. информацию о ДНК, сведения об инфраструктуре и др. Т.е. передать буквально всё, обучить на этом массиве ИИ, а потом задавать ему любые вопросы. Подобный проект первым можно реализовать в США, говорит Эллисон. Результатами, по мнению мультимиллиардера, станет рост качества здравоохранения благодаря персонализации медицинской помощи, возможность прогнозировать урожайность и оптимизировать на этой основе производство продовольствия. Можно будет анализировать качество почв, чтобы дать рекомендации фермерам — где именно вносить удобрения и улучшать орошение и др. По словам Эллисона, когда все данные будут храниться в одном месте, можно будет лучше заботиться о пациентах и населении в целом, управлять всевозможными социальными сервисами и избавиться от мошенничества. Конечно, такая система баз данных может стать предшественницей тотальной системы наблюдения — о необходимости чего-то подобного мультимиллиардер говорил ещё в прошлом году, намекая, что реализовать такой проект могла бы именно Oracle. Постоянный надзор за населением в режиме реального времени с анализом данных системами машинного обучения Oracle, по его словам, позволит всем «вести себя наилучшим образом». Oracle уже является крупным правительственным и военным подрядчиком в США и готова помочь другим странам реализовать подобные всеобъемлющие ИИ-проекты. Все данные, конечно, предполагается поместить в одну большую систему за авторством Oracle. Как заявил Эллисон, Oracle уже строит ЦОД ёмкостью 2,2 ГВт и стоимостью $50–$100 млрд. Именно на таких площадках будет учиться «сверхмощный» ИИ. Поскольку такие модели очень дороги, свои собственные клиентам, вероятно, обучать и не придётся, зато такие площадки позволят сделать несколько разных крупных моделей. В мире всего несколько компаний, способных обучать модели такого масштаба. В их числе, конечно, Oracle с собственной инфраструктурой. Компания присоединилась к ИИ-мегапроекту Stargate, реализация которого в течение следующих четырёх лет обойдётся в $500 млрд.

08.02.2025 [16:14], Сергей Карасёв

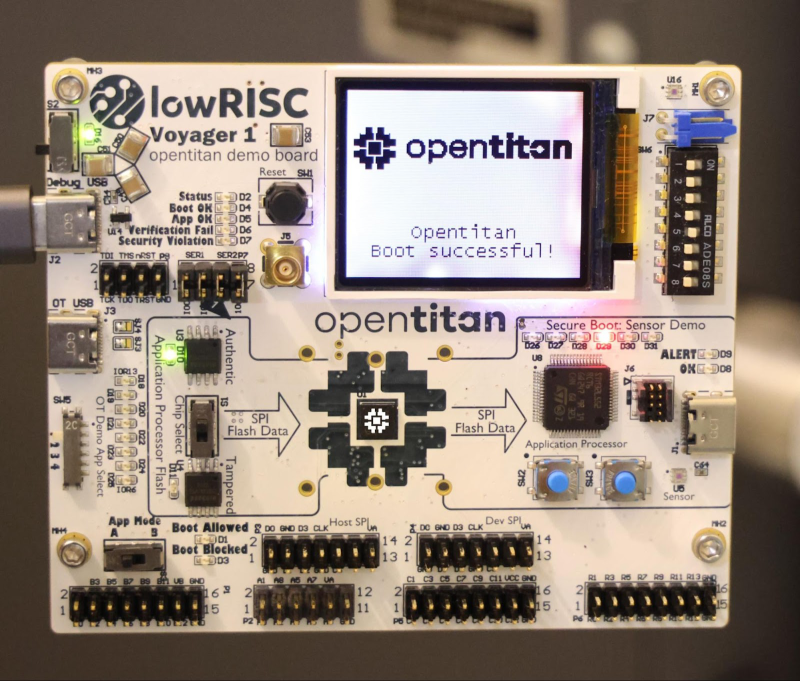

Начато производство первых чипов безопасности на открытой платформе OpenTitanКорпорация Google объявила о начале производства первого чипа, построенного на аппаратной платформе с открытым исходным кодом OpenTitan. Целью инициативы является создание открытой, доступной и надёжной аппаратной реализации Root of Trust (RoT). Проект OpenTitan был начат с нуля в 2018 году. Помимо Google, в нём участвуют Nuvoton, Швейцарская высшая техническая школа Цюриха (ETH Zurich), G+D Mobile Security, lowRISC, Rivos, Seagate, Western Digital, Winbond, zeroRISC и др. Первый чип на базе OpenTitan, пока не получивший определённого названия, изготавливается компанией Nuvoton. Изделие использует архитектуру RISC-V. Отмечается, что в ближайшее время чип станет доступен в составе демонстрационной платы Voyager 1 от lowRISC, а позднее в текущем году появится в хромбуках и решениях для дата-центров. Целью проекта OpenTitan является обеспечение безопасной загрузки критически важных компонентов системы с использованием авторизованного и открытого кода. Чипы OpenTitan могут применяться в самом разном оборудовании — от серверных материнских плат, сетевых карт и маршрутизаторов до потребительских устройств и IoT-продуктов. Google и другие участники инициативы предоставляют исходный код, а также руководства по интеграции и эталонную прошивку. Ожидается, что в перспективе OpenTitan создаст основу, позволяющую повысить уровень доверия к ИТ-платформам и снизить издержки при разработке специализированных чипов для обеспечения безопасности. В настоящее время Nuvoton поставляет образцы изделий OpenTitan для тестирования и оценки, а массовое производство намечено на весну нынешнего года.

06.02.2025 [16:13], Руслан Авдеев

Служба Илона Маска DOGE без спроса подключила неизвестный сервер к правительственной сети СШАДепартамент правительственной эффективности (DOGE) Илона Маска (Elon Musk) подключил к правительственной сети неизвестный сервер, передаёт The Register. Сервер, в частности, используется для рассылки от имени Управления кадров американского правительства (OPM) писем с просьбой к федеральным служащим подтвердить получение тестовых посланий с адреса hr@opm.gov, а позже — с предложениями уволиться по собственному желанию с выходным пособием. В результате в конце прошлого месяца был подан судебный иск, в котором утверждается, что оценка конфиденциальности данных на сервере, как того требует Закон об электронном правительстве (E-Government Act) от 2002 года, не была выполнена и опубликована. Заодно запрашивается временная блокировка эксплуатации OPM любых компьютерных систем, подключенных к новому серверу. Американские парламентарии хотят, чтобы OPM сообщила о любом IT-оборудовании, установленном с 21 по 24 января, кто устанавливал его, кто получил к нему доступ и как ведомство проверяло его (если вообще проверяло), какие меры были предприняты для защиты данных федеральных служащих, какие инструменты использовала команда ведомства для сбора контактной информации и e-mail для рассылки писем. Отдельно их интересует, перемещалась ли информация о федеральных служащих, скопирована ли она или каким-либо способом отправлена за пределы сетей федерального правительства и за пределы США вообще? Также требуется сообщить, какую роль команда DOGE и её сервер играли в массовой рассылке посторонними лицами писем сотрудникам некоторых федеральных ведомств, если вообще играли. Наконец, они требуют ответа, почему старших сотрудников OPM отключили от критически важных информационных систем. Вопросы не праздные, поскольку в 2014 году OPM подверглось кибератаке, в результате которой украли более 21 млн записей госслужащих, в том числе сведения о допуске к секретной информации и сведения об отпечатках пальцев. По оценкам некоторых парламентариев, ситуация является «в лучшем случае грубой халатностью и крайней некомпетентностью». В худшем случае в DOGE прекрасно осознают свои действия и понимают, что хакеры, например, из Китая или России потенциально могут получить доступ к правительственным данным. По некоторым данным, DOGE готовится защитить себя от подобных запросов и исков, перейдя под крыло Исполнительного аппарата президента (Executive Office of the President).

04.02.2025 [15:46], Руслан Авдеев

Смешались в кучу базы, люди: в Австралии обнаружились «цифровые двойники» гражданУполномоченная по конфиденциальности данных в Австралии Карли Кайнд (Karly Kind) сообщила, что одно из местных правительственных ведомств не приняло достаточных мер для защиты от «цифровых двойников». Речь идёт о людях, имеющих одинаковые имена и фамилии и даты рождения — их данные в правительственных базах иногда буквально перепутаны, сообщает The Register. Кайнд недавно назначила компенсацию в размере AU$10 тыс. ($6,1 тыс.) пострадавшему гражданину, чьи записи в системе здравоохранения «смешались» с информацией о других гражданах с аналогичными именами, фамилиями и датами рождения. В основном такие ситуации возникают в случаях, когда сотрудники, имеющие доступ к базам, вносят информацию в неверный аккаунт, либо сторонний подрядчик подаёт неверную информацию о клиенте. В данном случае пострадавший пожаловался, что в результате четырёх ошибок государственных служащих в его медицинских записях оказалась информация о трёх разных людях с одинаковыми именами, фамилиями и датами рождения. Выяснилось это после того, как австралийская система медицинского страхования Medicare сообщила пострадавшему, что он близок к лимиту по выплатам и скоро за страховку ему придётся платить больше обычного. Оказалось, что часть походов к врачам его «цифровых двойников» записали на счёт пострадавшего. Пострадавший подал жалобу ещё в 2019 году, а компенсацию ему присудили именно из-за ошибок со стороны государственных ведомств, не потрудившихся их избежать. С тех пор связанные с проблемой правительственные ведомства приняли меры для устранения путаницы и возможностей неавторизованного доступа к данным, однако, признаётся Кайнд, никакие технические решения не позволят избавиться от банальных человеческих ошибок. По словам Кайнд, сотни австралийцев имеют одинаковые данные и их учётные записи в правительственных базах часто «смешиваются», в результате чего возникают не просто неудобства, а наносится реальный вред. Например, медицинские работники в случае ошибки не могут получить доступ к корректным данным. Могут возникнуть и трудности в финансовых аспектах здравоохранения или проблемы с правительственными службами. Хотя пострадать от этого может лишь небольшой процент австралийцев, потенциальный вред считается значительным.

04.02.2025 [13:52], Сергей Карасёв

Уязвимость в процессорах AMD позволяет загрузить модифицированный микрокодСпециалисты Google Security Team сообщили об обнаружении опасной уязвимости в проверке подписи микрокода для процессоров AMD на архитектуре от Zen1 до Zen4. Уязвимость даёт возможность загрузить модифицированный микрокод, позволяющий скомпрометировать технологию виртуализации с шифрованием SEV (Secure Encrypted Virtualization) и SEV-SNP (Secure Nested Paging), а также вмешаться в работу Dynamic Root of Trust for Measurement (DRTM). Успешная эксплуатация «дыры» может привести к потере защиты конфиденциальности. Проблема заключается в том, что процессоры используют небезопасную хеш-функцию при проверке подписи обновлений микрокода. Брешь позволяет злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод CPU. Исследователи подготовили пример атаки на AMD EPYC 7B13 (Milan) и Ryzen 9 7940HS (Phoenix), в результате которой функция RDRAND вместо возврата случайного числа всегда возвращает 4. AMD подготовила патчи для защиты функций SEV в EPYC 7001 (Naples), EPYC 7002 (Rome), EPYC 7003 (Milan и Milan-X), а также EPYC 9004 (Genoa, Genoa-X и Bergamo/Siena) и Embedded-вариантов EPYC 7002/7003/9004. Для устранения проблемы требуется обновление микрокода чипов. Уязвимость получила идентификатор CVE-2024-56161. Они признана достаточно опасной — 7.2 (High) по шкале CVSS. Отмечается, что Google впервые уведомила AMD об уязвимости 25 сентября 2024 года. При этом в связи с широкой распространённостью процессоров AMD и разветвлённой сетью их поставок Google сделала единовременное исключение из стандартной политики раскрытия информации об уязвимостях и отложила публичное уведомление до 3 февраля 2025-го. Кроме того, Google не стала раскрывать полные детали о «дыре», чтобы предотвратить возможные атаки. Все подробности и инструменты будут опубликованы 5 марта 2024 года.

30.01.2025 [12:48], Сергей Карасёв

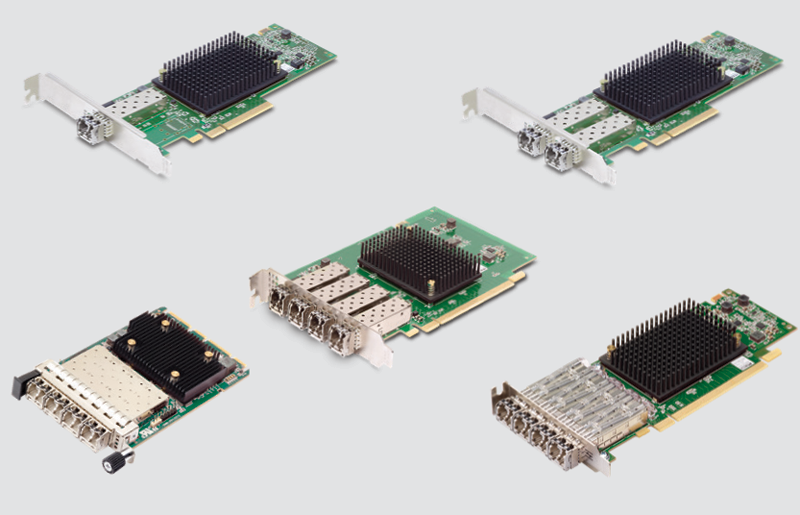

Broadcom представила HBA Emulex Secure с постквантовым шифрованиемКомпания Broadcom анонсировала устройства Emulex Secure Fibre Channel Host Bus Adapters (HBA) 32G/64G, предназначенные для защиты данных при их перемещении между серверами и системами хранения. Эти решения поддерживают алгоритмы постквантового шифрования и используют архитектуру нулевого доверия. Изделия выполнены в виде низкопрофильных карт расширения уменьшенной длины с интерфейсом PCIe 4.0. В комплект поставки входят стандартная и укороченная монтажные планки. Диапазон рабочих температур простирается от 0 до +55 °C. HBA-адаптеры Emulex Secure совместимы с существующей инфраструктурой Fibre Channel. Они соответствуют стандарту NIST 800-193, а также требованиям CNSA 2.0 (Commercial National Security Algorithm Suite 2.0), DORA (Digital Operational Resilience Act) и NIS2 (Network and Information Security 2). Функции криптографии полностью возложены на аппаратную составляющую, что обеспечивает эффективное шифрование без негативного влияния на производительность системы.

Источник изображения: Broadcom Методы постквантового шифрования основаны на математических задачах, которые, как считается, устойчивы к атакам с помощью квантовых компьютеров. Благодаря этому устройства Emulex Secure способны обеспечивать высокий уровень безопасности даже с учётом будущих квантовых методов взлома. Адаптеры Emulex Secure FC32G и FC64 доступны в конфигурациях с одним, двумя и четырьмя портами. Говорится о совместимости с широким спектром ОС и гипервизоров, включая Windows, Red Hat Enterprise Linux, SUSE Linux Enterprise Server, VMware vSphere, Oracle Linux, Citrix, Ubuntu, OpenEuler, Kylin, UniontechOS (UOS) и FusionOS.

28.01.2025 [01:31], Владимир Мироненко

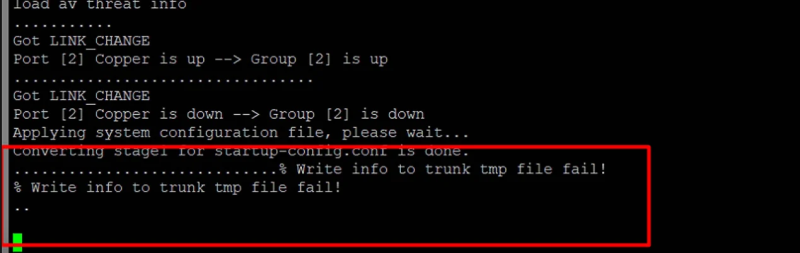

Брандмауэры Zyxel USG FLEX и ATP ушли в бесконечную перезагрузку после некорректного обновления сигнатурКак сообщает The Register, тайваньская компания Zyxel предупредила пользователей о том, что некорректное обновление сигнатур, проведённое в ночь с 25-го на 26-е января, вызвало критические ошибки в работе брандмауэров USG FLEX и ATP Series, включая уход устройства в бесконечный цикл перезагрузки. «Мы обнаружили проблему, влияющую на некоторые устройства, которая может вызывать циклы перезагрузки, сбои демона ZySH или проблемы с доступом ко входу, — сообщается в бюллетене Zyxel. — Системный светодиод также может мигать. Обращаем внимание — это не связано с CVE или проблемой безопасности». Zyxel утверждает, что проблема коснулась только брандмауэров USG FLEX и ATP Series (версии прошивки ZLD) с активными лицензиями безопасности. Устройства на платформе Nebula или серии USG FLEX H (uOS) не пострадали. «Проблема возникает из-за сбоя обновления Application Signature Update, а не обновления прошивки. Чтобы решить эту проблему, мы отключили сигнатуры на наших серверах, предотвратив дальнейшее воздействие на брандмауэры, которые не загрузили новые версии сигнатур», — сообщила Zyxel. Помимо ухода в цикл перезагрузки, некоторые пользователи после проведения обновления сталкиваются с такими проблемами, как невозможность ввода команд в консоли, необычно высокая загрузка CPU и поступление сообщений о том, что «демон ZySH занят», о формировании дампа памяти (core dump) и т.д. Zyxel сообщила, что вариантов исправления проблемы в удалённом режиме нет. Для этого надо иметь физический доступ к брандмауэру и подключиться к консольному порту. Zyxel подробно описала в отдельном руководстве шаги по восстановлению таким способом, включая создание резервной копии перед установкой новой прошивки. Компания предупредила, что тем, у кого системы работают в режиме Device-HA, следует напрямую обращаться в службу поддержки Zyxel за индивидуальной помощью.

21.01.2025 [22:26], Владимир Мироненко

HPE проводит расследование в связи с заявлением хакеров о взломе её системHewlett Packard Enterprise (HPE) подтвердила ресурсу ITPro, что начала расследование по поводу возможного взлома своих систем после публикации хакером IntelBroker на прошлой неделе заявления на форуме по утечке данных. В своём заявлении хакер указал что вместе со своей командой успешно взломал сеть HPE и похитил информацию, выставив её на продажу в даркнете. IntelBroker сообщил, что украденные данные включают исходный код Zerto и iLO, сборки Docker, данные SAP Hybris, сертификаты (закрытые и открытые ключи), а также ключи доступа к нескольким сервисам HPE, включая API компании и платформы WePay, GitHub и GitLab. Также были похищены старые личные данные пользователей (PII), касающиеся поставок. По словам взломщиков, они пробыли в сетях HPE около двух дней. В качестве доказательства взлома IntelBroker загрузил скриншоты с именами, адресами электронной почты и паролями. HPE заявила, что хотя расследование продолжается, уже ясно, что данные клиентов не были утеряны. Компания работает в обычном режиме. «16 января HPE стало известно о заявлениях группы под названием IntelBroker о том, что она владеет информацией, принадлежащей HPE, — указал представитель компании в заявлении для ITPro. — HPE немедленно активировала протоколы киберреагирования, отключила соответствующие учётные записи и начала расследование для оценки обоснованности заявлений». «В настоящее время нет никаких операционных последствий для нашего бизнеса, и нет никаких доказательств того, что затронута информация клиентов», — подчеркнул представитель. IntelBroker приобрёл известность после взлома в марте 2023 года американского страхового управления округа Колумбия DC Health Link — организации, которая управляет планами медицинского страхования членов Палаты представителей США, в результате которого он опубликовал в Сети персональные данные 170 тыс. человек. Другие инциденты, связанные с IntelBroker, включают взломы Nokia, Europol, Home Depot и Acuity, а также предполагаемые взломы AMD, Госдепартамента США, Zscaler, Ford и General Electric Aviation, пишет BleepingComputer. В октябре прошлого года хакер также взломал системы Cisco, выложив 2,9 Тбайт информации в даркнет и отметив, что его группировка извлекла 4,5 Тбайт данных компании. Cisco признала инцидент, но подчеркнула, что её собственные системы не были взломаны, а злоумышленники получили доступ к общедоступной среде DevHub. |

|