Материалы по тегу: windows

|

14.08.2025 [13:57], Руслан Авдеев

Windows 365 Reserve предложит на время облачный ПК на случай проблем с физическимПользователи Windows 11 смогут пользоваться виртуальными копиями своих компьютеров в облаке в случае поломки ПК. Компаниям предлагается доступ к виртуальным машинам в облаке Azure, если откажет железо или программное обеспечение, сообщает The Register. По словам Microsoft, в условиях постоянного подключения к Сети сбой даже одного устройства может негативно сказаться на работе всей организации, что снизит производительность, создаст дополнительную нагрузку на IT-отделы и др. Как заявляют в компании, если возможные сбои умножить на тысячи сотрудников, последствия станут «колоссальными». Для тех, кто хочет сохранить работоспособность IT-инфраструктуры в любых условиях, предлагается сервис Windows 365 Reserve. Он позиционируется как современное, безопасное и масштабируемое решение, помогающее сотрудникам сохранять продуктивность и быть на связи даже в непредвиденных обстоятельствах. Сервис предназначен для бизнес-пользователей, при этом подписка Reserve не связана с основным продуктом Windows 365.

Источник изображения: Jonathan Borba/unspalsh.com Клиенты могут получить доступ к «временному, безопасному и выделенному облачному ПК», пользоваться которым можно будет до 10 дней, если основная машина выйдет из строя. Виртуальные машины размещаются на облачной платформе Microsoft и управляются через Microsoft Intune, так что их можно предварительно настроить для быстрого развёртывания. Проблема в том, что для использования такого облачного ПК всё равно потребуется ещё одно устройство, имеющее хотя бы рабочий веб-браузер — желательно… ещё один ПК. Ещё одно препятствие для пользователей Windows 365 Reserve — проблема «масштабирования» в случаях, когда неудачное обновление, атака вируса или другая масштабная проблема одновременно оставит без возможности использовать традиционные ПК сразу несколько пользователей. В Microsoft признают, что Windows 365 Reserve ограничен ёмкостью облака Azure и, конечно, требует сетевого подключения для использования виртуального ПК. Пока желающие протестировать Windows 365 Reserve могут подать заявку для доступа к закрытой бета-версии. Участвовать могут только избранные: клиенты Microsoft, MVP-эксперты или партнёры компании, у которых есть лицензии Windows E3, Intune и Azure Active Directory P1 (AADP1). Участники бета-теста Windows 365 Reserve должны выполнить набор тестовых сценариев — как для администраторов, так и для конечных пользователей, предоставив обратную связь о своём опыте использования нового сервиса. Соискателям с одобренными заявками будет предоставлен бесплатный доступ к платформе на срок до 12 недель.

20.07.2025 [16:18], Руслан Авдеев

От прошлогоднего сбоя CrowdStrike пострадало не менее 750 больниц в США — разработчики попытались спихнуть часть вины на MicrosoftГод назад содержащее ошибку обновление программного обеспечения, продаваемого специалистом по кибербезопасности — компанией CrowdStrike, вывело из строя миллионы компьютеров по всему миру и отправило их в цикл постоянных перезагрузок. По эффекту сбой был сравним с одной из самых масштабных кибератак в истории, ущерб от которого исчисляется миллиардами долларов. Среди пострадавших оказались сотни больниц и их пациенты, сообщает Wired. В июле 2024 года глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows. В сбое Microsoft косвенно обвинила регулятора ЕС — компанию вынудили открыть ядро ОС 15 лет назад, в том числе для сторонних разработчиков. В итоге компания переработала механизм доступа к ядру. Сама CrowdStrike назвала виновником сбоя баг в ПО для тестирования апдейтов, а позже объявила, что позволит более гибко управлять обновлениями Falcon Sensor, которые стали причиной сбоя. Группа специалистов по кибербезопасности в сфере медицины провела исследование, оценив ущерб от сбоя не в долларах, а в уроне, нанесённом больницам и пациентам на территории США. Исследователи из Калифорнийского университета в Сан-Диего опубликовали статью в издании журнала Американской медицинской ассоциации (JAMA Network Open), в которой впервые предпринята попытка оценить количество пострадавших медицинских учреждений, а также выяснить, какие именно службы пострадали в больницах. CrowdStrike резко раскритиковала исследование, назвав данные «лженаукой». Подчёркивается, что исследователи не проверяли, действовало ли в пострадавших сетях было затронутое ПО Windows или CrowdStrike. Например, в тот же день произошёл масштабный сбой Microsoft Azure, отчего тоже могли пострадать многие больницы. Впрочем, в CrowdStrike не отрицают тяжёлых последствий сбоя и приносят извинения всем затронутым. В ответ в Калифорнийском университете в Сан-Диего (UCSD) заявили, что остаются при своих выводах — сбой Azure затронул в основном центральную часть США, а нарушения работы иного характера коснулись всей страны и начались именно тогда, когда некорректное обновление вызвало коллапс. Исследователи уверены, что дела обстоят ещё хуже, поскольку изучили лишь около трети из более 6 тыс. больниц США, а истинное число пострадавших учреждений может быть намного больше. Работа исследователей является частью более масштабного проекта по сканированию интернета под названием Ransomwhere?, который выявляет сбои в работе медучреждений, связанные с вирусами-вымогателями. В рамках проекта американские больницы уже проверялись с помощью инструментов ZMap и Censys на момент сбоя. Выяснилось, что не менее 759 из 2242 исследовавшихся больниц в США столкнулись с теми или иными проблемами из-за перебоев работы в больничных сетях в роковой день. Так, в 202 больницах нарушилась работа служб, напрямую связанных с пациентами — порталов для персонала (в т.ч. для просмотра медкарт), систем мониторинга плода, инструментов для удалённого ухода за пациентами, сервисов безопасной передачи документов и др. Например, в случае инсульта передача данных от КТ-сканера врачу значительно затруднялась. Также выяснилось, что в 212 больницах были сбои в работе значимых систем, от платформ планирования работы персонала до систем оплаты счетов и инструментов управления временем ожидания пациентов. Что касается «релевантных для исследования» услуг, сбои наблюдались в 62 больницах. Больше всего сбоев (в 287 больницах) пришлось на категорию «прочие», включающую офлайн-сервисы. При этом отмечается, что отсутствует статистика того, как кому-либо могли быть поставлены неверные диагнозы или не вовремя назначены жизненно необходимые антибиотики. В прошлом году уже появлялась информация, что обновление ПО CrowdStrike негативно сказалось на деятельности медицинских учреждений, но теперь речь идёт о более масштабном исследовании. В нём учёные также попытались приблизительно измерить продолжительность простоя больничных служб. Около 58 % служб вновь заработали в течение шести часов, и 8 % — не менее чем через 48 часов. Это намного меньше, чем простои от реальных кибератак, однако задержка в несколько часов или даже минут может увеличить уровень смертности пациентов, считают специалисты. Команда Калифорнийского университета в Сан-Диего подчёркивает, что основная цель их исследования — показать, что с помощью правильных инструментов можно отслеживать массовые сбои в работе медицинских сетей и извлекать из них уроки. Результатом может стать более глубокое понимание того, как предотвратить или защитить больницы от подобных ситуаций в будущем.

30.04.2025 [14:20], Владимир Мироненко

«Горячие» обновления для локальных Windows Server 2025 станут платными

microsoft

software

windows

windows server

windows update

информационная безопасность

операционная система

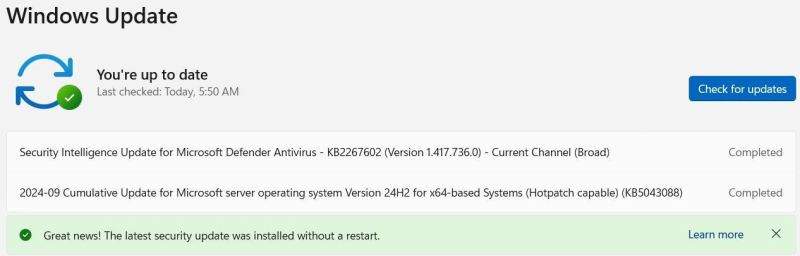

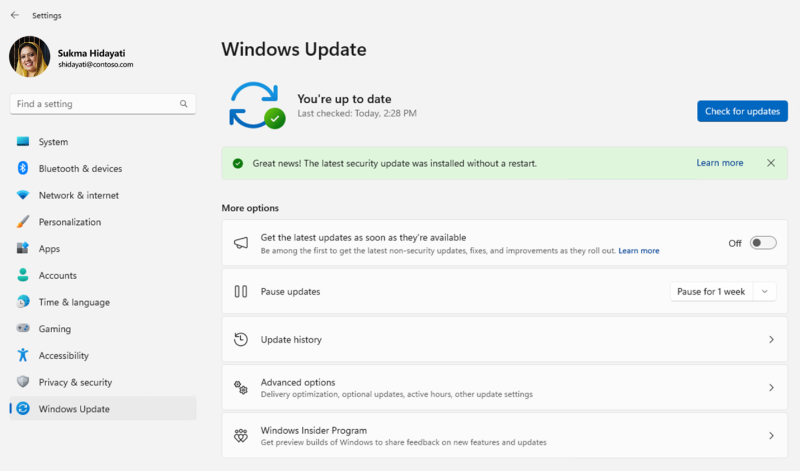

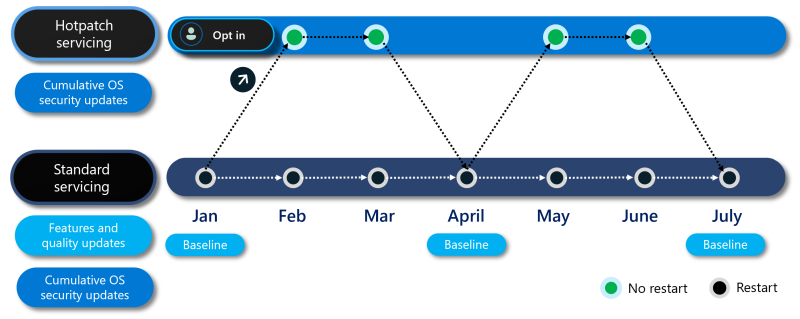

Microsoft объявила на прошлой неделе, что превью функции «горячих» обновлений (hotpatching), позволяющей производить обновления безопасности Windows Server 2025, развёрнутой локально (on-premise), без надобности в перезагрузке, станет платной услугой в июле. Стоимость подписки составит $1,50/мес. за каждое процессорное ядро. Обновления, не связанные с hotpatching, будут по-прежнему доступны бесплатно, пишет The Register. Перевод на платную подписку будет произведён для всех пользователей превью функции hotpatching в автоматическом режиме. Чтобы избежать этого, необходимо до 30 июня выйти из числа участников тестирования функции. Пользователи Azure Editions Windows Server по-прежнему будут пользоваться функцией hotpatching бесплатно. Также эта опция предлагается для Windows Server 2022 в облаке Azure. Хотя для использования hotpatching серверами с Windows Server 2025 необходим Arc, использование Arc для этого предложения будет бесплатным. Microsoft анонсировала превью hotpatching для Windows Server 2025 в Azure в августе 2024 года. Спустя месяц превью было представлено для Windows Server 2025, контролируемых инструментом Arc для создания гибридных и мультиоблачных окружений. Иными словами, hotpatching появился в Windows Server 2025 Standard и Datacenter, в том числе работающих on-premise. «Эта функция изменит правила игры: более простой контроль изменений, более короткие окна применения исправлений, более простая оркестрация», — написал тогда генеральный менеджер Windows Server Хари Пулапака (Hari Pulapaka). Как сообщили в Microsoft, служба нацелена на доставку восьми «горячих патчей» в год. Схема доставки прежняя — в январе, апреле, июле и октябре, т.е. раз в квартал, будут доставляться кумулятивные апдейты, которые потребуют обязательной перезагрузки ОС. В остальные месяцы будут доставляться hotpatch-апдейты, которые не будут требовать перезагрузки. Впрочем, Microsoft оговаривает, что в экстренных случаях она может прислать внеплановое обновление, которое всё же потребует рестарта, но постарается этого избежать. В Microsoft утверждают, что «горячие» обновления позволят снизить время жизни уязвимостей, поскольку администраторы могут затягивать надолго установку патчей из-за необходимости перезагрузки ОС. Кроме того, hotpatching позволит сэкономить время и избавить от неудобств традиционного «вторника исправлений» (Microsoft Patch Tuesday). По мнению Microsoft, за это стоит заплатить.

08.04.2025 [17:09], Руслан Авдеев

Windows 11 Enterprise научили обновляться без перезагрузки (ну, почти)

microsoft

software

windows

windows 11

windows update

информационная безопасность

операционная система

Microsoft объявила о запуске системы «горячих» обновлений (hotpatch) ОС в Windows 11 Enterprise версии 24H2. Теперь пользователи смогут устанавливать апдейты без необходимости перезагружать свои устройства в процессе работы — это нововведение призвано значительно упростить работу корпоративных пользователей. «Горячие» обновления доступны для x64-платформ AMD или Intel. Для Arm64-платформ функция пока тестируется, но её можно включить вручную в реестре. Конечно, периодически перезагрузки всё-таки потребуются. Но системы, по крайней мере, придётся перезапускать не ежемесячно, а ежеквартально — с выпуском кумулятивных апдейтов. Для того, чтобы пользоваться новыми преимуществами, потребуются:

Источник изображения: Microsoft Новые обновления будут выходить в соответствии со стандартным графиком, принятым для Windows 10 и Windows 11 23H2. Hotpatch-апдейты получат специальные идентификаторы, чтобы отличать их от обычных пакетов, и в основном содержать обновления, касающиеся безопасности. Система будет автоматически определять, соответствует ли каждое конкретное устройство требованиям для «горячего» обновления. Другими словами, операционная система сама предложит включить новую функцию, если та будет доступна.

Источник изображения: Microsoft Владельцы домашних (Home) и профессиональных (Pro) версий Windows 11 воспользоваться новым механизмом обновления пока не могут. Можно ожидать, что по мере распространения Windows 11 24H2 количество устройств, совместимых с Hotpatch, тоже будет расти. Однако для Microsoft в данном случае приоритетным является корпоративный рынок.

16.09.2024 [13:11], Руслан Авдеев

Microsoft готовит новый «слой безопасности» в Windows для предотвращения инцидентов, сопоставимых по масштабу со сбоем CrowdStrikeНе желая повторения инцидента, который вывел из строя миллионы компьютеров на Windows из-за бага в ПО CrowdStrike, Microsoft собрала ключевых разработчиков решений кибербезопасности на закрытой встрече Windows Endpoint Security Ecosystem Summit, где предложила им новый подход к защите Windows-систем. По данным PC Mag, речь идёт о новой платформе, позволяющей отказаться от доступа антивирусных программ к ядру операционной системы. В блоге компании по итогам мероприятия сообщается, что Microsoft намерена развивать принципы, уже применяемые в Windows 11 и позволяющие во многих случаях обеспечивать защиту системы без непосредственного доступа к ядру. Инцидент с антивирусным ПО CrowdStrike, затронувший миллионы компьютеров по всему миру, во многом произошёл потому, что ПО имело доступ к ядру ОС. С одной стороны, без подобной функциональности со многими угрозами справиться трудно, с другой — именно из-за неё пользователи увидели «синий экран смерти» на миллионах ПК. Microsoft обвинила в случившемся власти Евросоюза, в своё время вынудившие компанию обеспечить подобный доступ разработчикам антивирусов. Впрочем, ни о каком закрытии доступа к ядру Windows речи пока не идёт. Клиенты и партнёры попросили компанию «предоставить дополнительные возможности обеспечения безопасности вне режима ядра», что позволило бы разработчикам создавать антивирусное ПО, не обращающееся к ядру, по крайней мере — на регулярной основе. В ходе встречи Microsoft и партнёры обсудили требования к новой платформе и основные вызовы, с которыми придётся столкнуться при её разработке. Компания сообщила, что речь идёт о долговременном проекте, в рамках которого Microsoft вместе с партнёрами намерена добиться повышенной надёжности защитного ПО без ущерба безопасности. При этом Microsoft признала, что все участники саммита согласились с тем, что вендорам антивирусного ПО и клиентам выгодно, когда у них есть выбор различных вариантов для Windows в контексте обеспечения безопасности. Например, ESET прямо заявила, что доступ к ядру должен остаться одной из опций для эффективной защиты от киберугроз. Кроме того, стороны намерены делиться практиками безопасных обновлений ПО. Именно сбой на одном из этапов выпуска обновлений ПО CrowdStrike и привёл к эпохальному сбою, обошедшемуся некоторым компаниям в сотни миллионов долларов.

27.08.2024 [14:11], Руслан Авдеев

Чтобы не было как с CrowdStrike: Microsoft соберёт ИБ-компании и обсудит дальнейшее развитие систем защиты WindowsКомпания Microsoft объявила о намерении провести специальную встречу Windows Security Summit, посвящённую недавнему глобальному сбою ОС Windows, связанному с багом в защитном ПО компании CrowdStrike. По данным Microsoft, на мероприятии 10 сентября будут обсуждаться меры по усилению кибербезопасности и защите критической инфраструктуры с партнёрами, включая CrowdStrike. Microsoft намерена разработать меры, предотвращающие повторение недавних событий — по имеющимся сведениям, пострадало не менее 8,5 млн компьютеров под управлением Windows, а ущерб составил миллиарды долларов. Особенно крупные претензии имеются у авиакомпании Delta Air Lines, работа которой была почти парализована. Помимо этой и других авиакомпаний, пострадали IT-системы медицинских организаций, железнодорожных компаний и других объектов критически важной инфраструктуры. Только ущерб компаний из рейтинга Fortune 500 составил порядка $5,4 млрд, не считая бизнесов помельче, прибегавших к отчаянным и необычным мерам для восстановления работоспособности.

Источник изображения: Majid Rangraz/unsplash.com Microsoft даст поставщикам решений для защиты конечных точек площадку для дискуссии по вопросу предотвращения подобных инцидентов в будущем. Будет обсуждаться создание более безопасных систем защиты — причиной катастрофы с ПО CrowdStrike стало то, что во время тестирования обновлений был пропущен баг. Microsoft винит в произошедшем евробюрократов, в своё время заставивших компанию предоставить сторонним разработчикам доступ к ядру операционной системы. По данным анонимного источника в Microsoft, участники встречи, вероятно, будут обсуждать возможность работы их приложений в первую очередь в пользовательском пространстве, имеющем меньше привилегий в сравнении с уровнем ядра. Microsoft пообещала рассказать о достигнутых решениях и договорённостях после завершения саммита.

07.08.2024 [16:00], Руслан Авдеев

Главы Microsoft и CrowdStrike лично предложили Delta Air Lines помощь в восстановлении IT-систем после сбоя, но та даже не ответила и решила подать искКомпания Microsoft заявила, что её руководитель Сатья Наделла (Satya Nadella) напрямую связался с руководителем авиакомпании Delta Air Lines во время глобального сбоя Windows-систем, вызванного проблемным обновлением защитного ПО CrowdStrike. Но, как передаёт The Register, ответа на предложение помощи он так и не дождался. Сейчас юристы Microsoft защищаются от выдвигаемых авиакомпанией обвинений — та намерена взыскать $500 млн с Microsoft и CrowdStrike. В прошлом месяце CrowdStrike выпустила обновление, вызвавшее «синий экран смерти» на 8,5 млн системах под управлением Windows. Позже Microsoft обвинила Евросоюз, законодательно определивший обязанность разработчика предоставлять создателям сторонних программ низкоуровневый доступ к ядру ОС, что в значительной степени и привело к катастрофическим сбоям. Delta пришлось вручную восстанавливать работу 40 тыс. серверов, а из-за сбоя пришлось отменить 5000 рейсов. Пострадали и другие авиалинии, а также железные дороги, банки, медицинские организации — но у Delta на восстановление работоспособности систем ушло очень много времени. Сбой CrowdStrike вскрыл и другие проблемы Delta в IT-сфере. Так, информационные системы компании оказались недостаточно гибкими в критический момент.

Источник изображения: Miguel Ángel Sanz/unsplash.com Юристы CrowdStrike также сообщили о «вводящем в заблуждение нарративе» о том, что CrowdStrike ответственна за IT-решения Delta и её реакцию на сбой, передаёт DataCenter Dynamics. Сообщается, что CrowdStrike предлагала техническую помощь Delta — глава компании Джордж Куртц (George Kurtz) лично обратился к гендиректору Delta, но, как и Сатья Наделла, ответа удостоен не был. Crowdstrike ожидает, что Delta объяснит публике, акционерам и, возможно, суду, почему CrowdStrike должна отвечать за действия и поведение Delta во время инцидента. Представитель Microsoft заявил, что комментарии Delta «неполные, ложные, вводящие в заблуждение и разрушительные для Microsoft и её репутации». Подчёркивается, что Delta не пользовалась облачными сервисами Microsoft, вместо этого заключив сделку с IBM в 2021 году и Amazon (AWS) в 2022-м. Другими словами, обязанности по восстановлению систем официально лежали на других облачных операторах. По предварительным оценкам Microsoft, Delta, в отличие от её конкурентов, не модернизировала свою IT-инфраструктуру. Компании предлагается раскрыть, как именно она пользовалась сервисами IBM и AWS. Министерство транспорта США начало собственное расследование сбоя Delta и других компаний.

24.07.2024 [21:41], Руслан Авдеев

CrowdStrike обвинила в недавнем глобальном сбое ПК на Windows баг в ПО для тестирования апдейтовКомпания CrowdStrike, ставшая виновницей глобальных сбоев в работе 8,5 млн ПК с Windows, обновила страницу с инструкцией по устранению проблемы. Компания поделилась своим видением причин инцидента, а пострадавшим партнёрам она предложила купоны Uber Eats на сумму $10. При этом общий ущерб от сбоя, согласно предварительным оценкам, составил $4,5 млрд. Согласно разъяснениям, защитное ПО Falcon Sensor выпускается с набором правил Sensor Content, определяющих его функциональность. ПО также получает обновления Rapid Response Content, позволяющие своевременно распознавать новейшие угрозы и оперативно реагировать на них. Sensor Content основан на структурном коде Template Types, предусматривающем использование специальных полей, в которые вносятся данные для создания правил выявления угроз. В Rapid Response Content отмечаются конкретные варианты Template Types — Template Instances, описывающие определённые типы угроз, на которые необходимо реагировать, и их специфические признаки. В феврале 2024 года компания представила очередной вариант шаблона обнаружения угроз — IPC Template Type, специально созданный для распознавания новых методик атак, использующих т.н. «именованные каналы» (Named Pipes) в ОС. Шаблон успешно прошёл тесты 5 марта, поэтому для его использования выпустили новый вариант Template Instance. С 8 по 24 апреля компания внедрила ещё три варианта Template Instance, без малейшего видимого ущерба миллионам компьютеров на Windows — хотя в апреле отмечались проблемы с ПО компании CrowdStrike для Linux.

Источник изображения: Johnyvino/unsplash.com 19 июля разработчик представил ещё два варианта IPC Template Instance, один из которых включал «проблемные данные». Тем не менее, CrowdStrike запустила ПО в релиз из-за «бага в Content Validator». Хотя функции Content Validator разработчиком не раскрываются, по названию можно предположить, что данный инструмент занимается валидацией готовящегося к релизу ПО. Так или иначе, валидатор не справился с фильтрацией некачественного кода и не предотвратил выпуск 19 июля фактически вредоносного Template Instance. В CrowdStrike предположили, что успешная проверка IPC Template Type мартовского образца означает, что варианты IPC Template Instance для июльского релиза тоже в порядке. Как показало время, это было трагической ошибкой — программа пыталась читать данные из области памяти, доступа к которой у неё быть не должно. В результате ошибка чтения вызвала сбой, от которого пострадало 8,5 млн компьютеров. В дальнейшем компания обещает более строго тестировать обновления Rapid Response Content и обеспечить пользователям больше контроля над процессом развёртывания обновления. Кроме того, планируется подробное описание релизов, чтобы дать пользователям возможность самостоятельно оценить риск установки обновлений. Компания обещает опубликовать полный анализ основной причины сбоя, как только расследование будет закончено. Ранее Microsoft поспешила снять с себя ответственность за инцидент, переложив вину на CrowdStrike и Евросоюз. По данным IT-гиганта именно последний ещё в 2009 году вынудил Microsoft обеспечить сторонним разработчикам антивирусного ПО вроде CrowdStrike низкоуровневый доступ к ядру операционных систем Windows.

23.07.2024 [16:32], Руслан Авдеев

Microsoft обвинила регулятора ЕС в глобальном сбое Windows — компанию вынудили открыть ядро ОС 15 лет назад

crowdstrike

microsoft

software

windows

евросоюз

закон

информационная безопасность

конкуренция

операционная система

сбой

ядро

Пока ИТ-инфраструктура по всему миру восстанавливается после критического сбоя, бизнес, эксперты и политики уже ищут виноватых в произошедшем. По данным The Wall Street Journal, в Microsoft заявили, что инцидент может оказаться результатом вынужденного соглашения 2009 года между IT-гигантом и Евросоюзом. Эксперты уже задаются вопросом, почему CrowdStrike, занимающейся решениями для обеспечения кибербезопасности, обеспечили доступ к ядру Windows на столь низком уровне, где ошибка может оказаться очень масштабной и дорого обойтись огромному числу пользователей. Хотя Microsoft нельзя напрямую обвинить в появлении дефекта после обновления ПО компании CrowdStrike, ставшего причиной хаоса во всех сферах жизнедеятельности по всему миру, программная архитектура, позволяющая третьим сторонам глубоко интегрировать своё ПО в операционные системы Microsoft, вызывает немало вопросов и требует более пристального рассмотрения. Как сообщает WSJ, в Microsoft отметили, что соглашение 2009 года компании с Еврокомиссией и стало причиной того, что ядро Windows не защищено так, как, например, ядро macOS компании Apple, прямой доступ к которому для разработчиков закрыт с 2020 года. Соглашение о совместимости фактически стало результатом повышенного внимания европейских регуляторов к деятельности Microsoft.

Источник изображения: Sunrise King/unsplash.com В соответствии с одним из его пунктов, Microsoft обязана своевременно и на постоянной основе обеспечивать информацию об API, используемых её защитным ПО в Windows — пользовательских и серверных версиях. Соответствующая документация должна быть доступна и сторонним разработчикам антивирусного ПО для создания собственных решений, что должно способствовать честной конкуренции. Однако вместо использования API без доступа к ядру CrowdStrike и ей подобные предпочли работать напрямую с ядром ОС для максимизации возможностей своего защитного ПО. Правда, при этом велика вероятность, что в случае сбоя последствия могут быть чрезвычайно серьёзными — что и произошло. Windows — не единственная операционная система, предлагающая доступ к ядру с возможностью вывести его из строя в случае некорректной работы. Тем не менее, повсеместное присутствие продуктов Microsoft приводит в случае сбоев в сторонних приложениях к массовым проблемам и большой огласке событий, даже если прямой вины компании в произошедшем нет.

21.07.2024 [00:48], Владимир Мироненко

Глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows: Microsoft выпустила инструмент для починки пострадавших системMicrosoft опубликовала обновлённую информацию, касающуюся масштабного сбоя Windows-систем из-за защитного ПО CrowdStrike Falcon, и сообщила о мерах, которые были приняты для устранения последствий. Ошибка произошла из-за некорректного апдейта сведений об атаках, который приводит к краху драйвера и BSOD. Microsoft подчеркнула, что не имеет отношения к этой ошибке, но постаралась помочь клиентам и заказчикам справиться с ней. Компанией была поставлена задача — предоставить клиентам техническое руководство и поддержку для безопасного возобновления работы вышедших из строя систем. Принятые меры включали:

Работа ведётся круглосуточно с постоянным предоставлением обновлений и поддержки, сообщила компания. Кроме того, CrowdStrike помогла Microsoft разработать масштабируемое решение, которое позволит пользователям Microsoft Azure ускорить исправление проблемы. Также Microsoft работала с AWS и GCP над созданием наиболее эффективных подходов к устранению сбоя. Как отметила Microsoft, обновления ПО могут иногда вызывать сбои, но такие серьёзные инциденты, как нынешний сбой из-за обновления CrowdStrike, случаются редко. По оценкам Microsoft, фатальное обновление CrowdStrike затронуло 8,5 млн Windows-устройств или менее 1 % всех компьютеров под управлением Windows. Хотя инцидент затронул небольшой процент компьютерных систем, его широкие экономические и социальные последствия отражают широту использования CrowdStrike предприятиями, которые предоставляют множество критически важных услуг, отметила Microsoft. Этот инцидент также демонстрирует взаимосвязанный характер обширной экосистемы компании — глобальных поставщиков облачных услуг, программных платформ, поставщиков средств безопасности и других поставщиков ПО, а также клиентов. «Это также напоминание о том, насколько важно для всех нас в технологической экосистеме уделять первоочередное внимание безопасному развёртыванию и аварийному восстановлению с использованием существующих механизмов», — подчеркнула Microsoft. Некоторые апдейты от самой Microsoft тоже неоднократно вызывали сбои Windows вплоть до BSOD, равно как и обновления других продуктов, работающих на уровне ядра ОС, включая практически все антивирусы. Весеннее обновление CrowdStrike Falcon в некоторых случаях также приводило к краху ядра Linux. Кроме того, в Сети напомнили, что основатель CrowdStrike был техническим директором McAfee и именно при нём обновление баз антивируса привело к массовому отказу Windows XP SP3 в апреле 2010 года. Инцидент существенно повлиял на финансовое здоровье компании и, как предполагается, именно из-за него McAfee продала свой бизнес Intel. Обновление: Microsoft выпустила решение Microsoft Recovery Tool для создания загрузочного USB-накопителя, который поможет ИТ-администраторам ускорить процесс восстановления пострадавших ОС Windows. |

|