Материалы по тегу: уязвимость

|

03.10.2025 [14:24], Владимир Мироненко

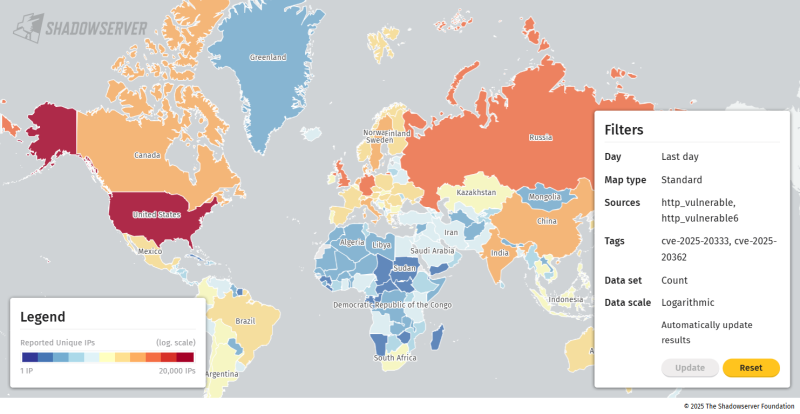

Почти 50 тыс. сетевых устройств Cisco имеют серьёзные уязвимости нулевого дняСогласно данным некоммерческой организации Shadowserver, занимающейся мониторингом сетей и борьбой с киберпреступностью, почти 50 тыс. межсетевых экранов Cisco Adaptive Security Appliance (ASA) и систем Cisco Firepower Threat Defense (FTD) по состоянию на 29 сентября имели уязвимости нулевого дня CVE-2025-20333 с рейтингом опасности CVSS 9,9 из 10 баллов и CVE-2025-20362 (6,5 балла). Подавляющее большинство потенциально уязвимых устройств — более 19 тыс. — было найдено в США. Однако по состоянию на 3 октября ситуация кардиально не улучшилась — в США их теперь чуть больше 18 тыс. Как сообщает The Register, агентства по кибербезопасности, такие как Национальный центр кибербезопасности Великобритании (National Cybersecurity Center, NCSC) и аналогичные органы в Канаде, Франции и Нидерландах, выпустили отдельные предупреждения об угрозе, которую данные уязвимости представляют для организаций. Агентство по кибербезопасности и защите инфраструктуры США (CISA) издало 25 сентября распоряжение всем агентствам федеральной гражданской исполнительной власти (Federal Civilian Executive Branch, FCEB) устранить уязвимости в течение 24 часов, что является редкостью, поскольку на устранение известных эксплуатируемых уязвимостей обычно отводится трёхнедельный срок. В распоряжении CISA отмечено, что отсутствие исправлений для уязвимых устройств создаст «неприемлемый риск» для государственных систем. Агентство сообщило, что злоумышленники используют уязвимости нулевого дня для «получения неаутентифицированного удалённого выполнения кода на устройствах ASA, а также манипуляции с постоянной памятью (ПЗУ) для сохранения работоспособности после перезагрузки и обновления системы». Уязвимости затрагивают ПО Cisco ASA версий 9.12, 9.14, 9.16–9.20 и 9.22–9.23, а также версии ASA и FTD 7.0–7.4 и 7.6–7.7. Как утверждают NCSC и CISA, успешные атаки с использованием этих уязвимостей с высокой вероятностью были организованы теми, кто стоит за кампанией ArcaneDoor, в рамках которой в 2024 году были атакованы те же продукты Cisco с использованием уязвимости нулевого дня. По данным NCSC, злоумышленники на этот раз поэтапно используют вредоносное ПО RayInitiator и Line Viper. RayInitiator — буткит, предназначенный для скрытого и постоянного доступа к устройствам и целевым сетям, который способствует развёртыванию Line Viper, загрузчика шелл-кода. Оба зловреда значительнее сложнее и лучше уклоняются от обнаружения по сравнению с прошлыми инструментами ArcaneDoor. В числе устройств, подверженных риску, есть межсетевые экраны Cisco ASA серии 5500-X. На некоторые из них поддержка прекращается в августе 2026 года. Как отметил The Register, все целевые атаки хакеров до сих пор были направлены на устройства, поддержка которых либо уже прекращена, либо вот-вот закончится. «Технологии с истекшим сроком службы представляют значительный риск для организаций. Системы и устройства следует незамедлительно мигрировать на современные версии для устранения уязвимостей и повышения устойчивости», — отметил на прошлой неделе технический директор NCSC.

16.08.2025 [01:23], Владимир Мироненко

Почти 30 тыс. серверов Microsoft Exchange Server оказались уязвимыми из-за нерасторопности администраторовРесурс SiliconANGLE со ссылкой на данные некоммерческой организации Shadowserver Foundation сообщил, что, несмотря на выпущенное Microsoft ещё в апреле этого года обновление ПО, по состоянию на 10 августа у почти 30 тыс. Exchange-серверов по всему миру критическая уязвимость остаётся неисправленной. Уязвимость CVE-2025-53786, имеющая высокую степень опасности (CVSS 8,0 балла из 10), затрагивает Exchange 2016, Exchange 2019 и Exchange Server Subscription Edition в гибридных конфигурациях с Exchange Online. Уязвимость позволяет злоумышленникам с правами администратора локального сервера повышать привилегии в подключённой облачной среде, что потенциально ставит под угрозу весь домен. «В гибридном развёртывании Exchange злоумышленник, который сначала получает административный доступ к локальному серверу Exchange, может потенциально повысить привилегии в облачной среде организации, что сложно выявить», — указано в предупреждении Microsoft. По данным Shadowserver Foundation, по состоянию на 10 августа с этой уязвимостью в Сети нашлось 29 098 серверов Exchange. Больше всего их было выявлено в США (более 7200), за ними следуют Германия (6700) и Россия (2500), ещё тысячи уязвимых серверов находятся во Франции, Великобритании, Австрии и Канаде. Агентство по обеспечению инфраструктурной и кибербезопасности (CISA) США выпустило 7 августа экстренную директиву 25-02 (Emergency Directive 25-02) для федеральных агентств, обновлённую 12 августа, с требованием немедленного принятия мер. Агентствам было предписано провести инвентаризацию сред Exchange с помощью Microsoft Health Checker, отключить от интернета неподдерживаемые Exchange Server или SharePoint Server, не говоря уже о прекращении использования устаревших версий. Также предписано установить исправление и последние накопительные обновления, и применить рекомендации Microsoft по использованию специального гибридного приложения для замены небезопасных субъектов общих служб. Упомянутое в руководстве CISA исправление относится к обновлению, выпущенному Microsoft в апреле, которое тогда было представлено как архитектурное изменение для повышения безопасности гибридной идентификации. Сама Microsoft официально задокументировала уязвимость только 6 августа с последним обновлением от 13 августа. «Это серьёзная уязвимость Exchange, и специалисты по безопасности должны немедленно обратить на неё внимание», — сообщил ресурсу SiliconANGLE Томас Ричардс (Thomas Richards), директор по безопасности инфраструктуры компании Black Duck Software. Он пояснил, что установки патча на сервер недостаточно, и, поскольку обнаружение взлома затруднено, Microsoft предоставила командам по безопасности план необходимых действий, чтобы убедиться, что все скомпрометированные токены будут заменены. «Это крайне важно для полного устранения уязвимости и обеспечения беспрепятственного доступа к ПО. CISA предупреждает, что если система не будет обновлена, возможна полная компрометация Exchange и Active Directory. Компрометация может оказать негативное влияние на бизнес-операции», — добавил эксперт.

12.08.2025 [08:38], Владимир Мироненко

Эксперты надеются, что Трамп разберётся с Microsoft из-за её халатного отношения к безопасностиРоджер Кресси (Roger Cressey), занимавший должность старшего советника по кибербезопасности и борьбе с терроризмом при двух президентах США, а ныне партнёр Liberty Group Ventures, раскритиковал подход Microsoft к обеспечению безопасности своих продуктов, сообщил ресурс The Register. Только за последние несколько недель Microsoft раскрыла две серьёзные уязвимости безопасности, а также сообщила, что злоумышленники использовали одну из них, связанную с SharePoint. Вторая уязвимость, которой пока не воспользовались, связана с Exchange. Кресси отметил, что в Китае хорошо осведомлены о продуктах Microsoft, и в случае военных действий китайские хакеры будут атаковать критическую инфраструктуру США, направляя усилия на решения Microsoft по двум причинам — во-первых, продукты Microsoft присутствуют повсюду в цифровой экосистеме США, и, во-вторых, они «настолько уязвимы, что для китайцев это просто открытая дверь». Тем не менее, правительство продолжает тратить миллиарды долларов на продукты Microsoft. «Всякий раз, когда объявляется о крупных закупках продуктов Microsoft правительством, в первую очередь радуется Редмонд, а во вторую — Пекин», — говорит Кресси. Кресси не единственный, что критикует халатность Microsoft в отношении вопросов безопасности. Эй Джей Гротто (AJ Grotto), тоже ранее занимавшийся в Белом доме вопросами безопасности, назвал проблемы компании из Редмонда проблемой национальной безопасности, отметив, что они восходят как минимум к взлому SolarWinds. Их мнение разделяет старший вице-президент CrowdStrike по операциям против злоумышленников Адам Майерс (Adam Meyers). Сенатор Рон Уайден (Ron Wyden) заявил, что «госучреждения стали зависимы от компании, которая не только не заботится о безопасности, но и зарабатывает миллиарды долларов, продавая услуги кибербезопасности для устранения недостатков своих продуктов». «Каждый взлом, вызванный халатностью Microsoft, приводит к увеличению государственных расходов на услуги Microsoft по информационной безопасности», — сообщил Уайден, отметив, что из этого порочного круга никогда не вырваться, если правительство не перестанет «вознаграждать Microsoft за халатность всё более крупными контрактами». Кресси также отметил риски, связанные с присутствием Microsoft в Китае, имея в виду недавний скандал — выяснилось, что компания около 10 лет допускала китайцев к обслуживанию важнейших IT-систем Пентагона, удалённо и без должного надзора. По мнению эксперта, в Microsoft «либо неспособны, либо не желают предпринимать действия, которые действительно могли бы изменить ситуацию». Если бы речь шла о другой компании, уже давно бы появились вопросы, почему этой компании и её продуктам дозволено иметь столь важные точки соприкосновения с инфраструктурой национальной безопасности, говорит Кресси. Причина заключается в том, что что Microsoft действительно хорошо умеет продавать свои продукты, а правительство экономит средства, что затрудняет отказ от предложения «бесплатных» продуктов и услуг безопасности (на ограниченный срок), считает Кресси и другие опрошенные The Register эксперты. Тем не менее, Кресси выразил надежду, что администрация Трампа «привлечёт такие компании как Microsoft к ответственности за их провалы в области безопасности». Как отметил The Register, на прошлой неделе председатель сенатского Комитета по разведке Том Коттон (Tom Cotton) направил письмо министру обороны Питу Хегсету (Pete Hegseth) с призывом запретить лицам, не являющимся гражданами США, доступ к системам Министерства обороны США. Коттон также высоко оценил усилия Хегсета по ограничению доступа китайских инженеров к системам Министерства обороны США (DoD) и запросил информацию о любых уязвимостях безопасности в контрактах и ПО ведомства, связанных с «бизнес-операциями Microsoft в Китае». «Я не говорю, что мы должны избавиться от Microsoft, я говорю, что Microsoft должна лучше выполнять свою работу», — сказал Кресси, добавив, что всё общество страдает от того, что крупнейшая софтверная компания, на которую полагается страна, «продолжает относиться к безопасности как к досадной помехе, а не как к необходимости».

25.07.2025 [15:29], Владимир Мироненко

400 жертв уязвимости в Microsoft SharePoint — лишь верхушка айсбергаНесмотря на призывы Microsoft к пользователям платформы SharePoint Server установить свежие обновления софта для защиты от вируса-вымогателя Warlock, который может быть внедрён в их системы через цепочку уязвимостей ToolShell, не все компании выполнили это и по-прежнему остаются беззащитными перед хакерами, передаёт Computer Weekly. 19 июля 2025 года Центр реагирования на угрозы безопасности Microsoft (MSRC) опубликовал в блоге сообщение, посвящённое активным атакам, использующим уязвимости CVE-2025-49706 и CVE-2025-49704, которые затрагивают только on-premise серверы SharePoint, но не затрагивают SharePoint Online в Microsoft 365. Microsoft сообщила, что выпустила новые комплексные обновления безопасности для всех поддерживаемых версий SharePoint Server (Subscription Edition, 2019 и 2016), которые защищают от этих и новых уязвимостей CVE-2025-53770 и CVE-2025-53771. Microsoft рекомендует немедленно установить апдейты. «Лаборатория Касперского» обнаружила, что новые уязвимости связаны с уязвимостью CVE-2020-1147, которая была обнаружена в 2020 году и, по-видимому, не была корректно закрыта. По словам Глобального центра исследования и анализа угроз в «Лаборатории Касперского» (Kaspersky GReAT), эксплойт для CVE-2020-1147 похож на эксплойт ToolShell. Ранее компания заявила, что среди тех, кто эксплуатировал уязвимости, были выявлены якобы поддерживаемые правительством Китая группировки Linen Typhoon и Violet Typhoon, а также пока не классифицированная группировка Storm-2603, которая в прошлом демонстрировала связи с группировками, занимающимися вирусами-вымогателями, такими как LockBit. Ряд кибератак на пользователей SharePoint Server был связан с использованием программ-вымогателей. Установив связь с Warlock, Microsoft обновила информацию об атрибуции, индикаторах компрометации (IoC), рекомендациях по смягчению последствий и защите, а также об обнаружении и поиске угроз. По данным Shadowserver Foundation, по состоянию на 23 июля в Великобритании доступны через интернет около 600 экземпляров SharePoint, а в мире их число приближается к 11 тыс. Около 424 экземпляров SharePoint имеют уязвимости безопасности CVE-2025-53770 и CVE-2025-53771. Примерно четверть их находится в США. В заявлении Национального центра кибербезопасности Великобритании (NCSC) указано, что Microsoft и NCSC осведомлены о существовании эксплойта наблюдают активные атаки, направленные на SharePoint Serve. Кевин Робертсон (Kevin Robertson), главный технический директор компании Acumen Cyber, специализирующейся на управляемом обнаружении и реагировании (MDR), заявил, что отсутствие исправлений для ранее обнаруженных уязвимостей CVE-2025-49704 и CVE-2025-29706, которые бы полностью устранили предыдущие проблемы, оставило организации полностью беззащитными. Он отметил, что публичные данные о 400 скомпрометированных жертвах могут быть каплей в море. Кроме того, не все организации ещё успели установить патч, а значит, их среды по-прежнему полностью уязвимы.

24.07.2025 [14:31], Руслан Авдеев

От атак на Microsoft SharePoint уже пострадали более 400 организаций, включая атомщиков СШАEyeSecurity, первой сообщившая о массовой эксплуатации уязвимости нулевого дня ToolShell в Microsoft SharePoint в прошлую пятницу, поделилась новыми данными. По её сведениям, число жертв продолжающихся атак превысило 400 организаций, включая, например, Министерство энергетики США, сообщает The Register. Компания сообщила об уязвимости ещё до того, как её существование подтвердили в Microsoft. 23 июля исследователи отчитались о регистрации четырёх волнах атак 17–19 июля, 21 июля начались «множественные волны». Пострадало в том числе и Министерстве энергетики США (DoE). По словам DoE, 18 июля уязвимость «оказала негативное влияние» как на само министерство, так и на Национальное управление по ядерной безопасности (NNSA), отвечающее за обслуживание ядерного оружия Америки. Благодаря широкому применению облачного решения Microsoft 365 и систем обеспечения кибербезопасности высокой эффективности пострадали лишь немногие системы. Все системы DoE восстанавливаются, а NNSA принимает необходимые меры для снижения рисков и переходит на другие решения, если это нужно. Как свидетельствуют данные Check Point Research, от атак пострадали и другие правительственные учреждения и важнейшие правительственные системы, от телекоммуникаций до программного обеспечения. По оценкам компании, 7 июля одной из первых жертв атак стало «крупное западное правительство».

Источник изображения: Unspalsh/Unsplash.com Уязвимости касаются SharePoint Enterprise Server 2016, SharePoint Server 2019 и SharePoint Server Subscription Edition. Microsoft впервые подтвердила наличие уязвимостей поздно вечером 19 июля, заявив, что компании «известно об активных атаках на on-premise развёртывания SharePoint Server с использованием уязвимостей, частично устраненных в июльском обновлении безопасности». К вечеру 21 июля вышли обновления для всех трёх продуктов. Патчи блокируют возможность удалённого выполнения кода CVE-2025-53770, связанную с ранее известной уязвимостью CVE-2025-49704, а также с уязвимостью CVE-2025-53771, которая открывает доступ к ещё одному известному ранее багу CVE-2025-49706. Объединение уязвимостей позволяет злоумышленникам обходить процесс аутентификации и удалённо исполнять вредоносный код по сети. На GitHub был опубликован пример такой атаки. Некоторые пострадавшие компании теперь атакованы зловредом Warlock. Google и Microsoft обвинили в атаках китайских кибершпионов и похитителей данных, а недавно Редмонд предупредил, что эксплойтами могут воспользоваться и другие злоумышленники. Компания Microsoft пока не ответила на вопросы журналистов, в том числе о точном количестве организаций, подвергшихся атаке. В начале июля появилась информация о росте цен на продукты компании, включая SharePoint Server, хотя, в свете последний событий, цену следовало бы снизить.

10.07.2025 [15:49], Владимир Мироненко

В процессорах AMD найдены уязвимости TSA, похожие на Meltdown и SpectreAMD сообщила об обнаружении нового класса микроархитектурных атак на свои процессоры — TSA (Transient Scheduler Attack). TSA подобны Meltdown и Spectre и затрагивают широкий спектр CPU AMD и способны привести к раскрытию информации. TSA включает сразу четыре уязвимости, которые были обнаружены исследователями Microsoft и Швейцарской высшей технической школы Цюриха (ETH Zurich). Две из них имеют средний уровень (medium severity) опасности, две — низкий уровень (Low severity). Несмотря на это Trend Micro и CrowdStrike оценили угрозу как «критическую», пишет ресурс The Register. Низкие оценки серьёзности объясняются высокой сложностью выполнения успешной атаки. AMD заявила, что её может осуществить только злоумышленник, способный запустить произвольный код на целевой машине, получив доступ через вредоносное ПО или вредоносную виртуальную машину, но для успешного выполнения атак требуются лишь низкие привилегии. Как утверждает AMD, TSA невозможно эксплуатировать через вредоносные веб-сайты, а для надёжного извлечения данных потребуется многократный запуск. Это связано с тем, что атака основана на использовании состояния «ложного завершения» (false completion), которое возникает, когда процессор ожидает быстрого завершения исполнения инструкций загрузки, но какое-либо условие препятствует их успешному завершению. В результате происходит повторная загрузка данных и выполнение зависимых операций, но из-за особенностей чипов «анализ времени выполнения может использоваться как источник утечки информации из микроархитектурных структур, оставшейся после спекулятивного выполнения других операций», — сообщил ресурс OpenNet. При использовании двух уязвимостей средней степени серьёзности успешные атаки на чипы AMD могут привести к утечке информации из ядра ОС. В других сценариях утечка данных может произойти также из приложений или виртуальных машин. Доступ к данным ядра потенциально может позволить злоумышленникам повысить привилегии, обойти механизмы безопасности, обеспечить персистентность и т.д. Баги низкого уровня могут привести к утечке внутренних данных о работе процессора, которые AMD не считает конфиденциальными.

Источник: AMD AMD заявила о двух различных вариантах TSA, которые могут быть реализованы на её чипах в зависимости от источника извлечения данных — TSA-SQ и TSA-L1.

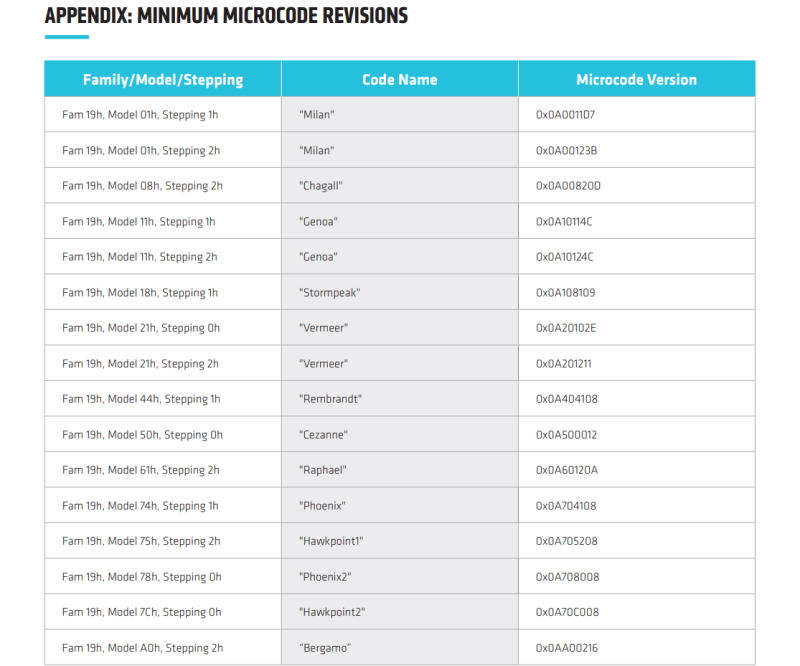

Согласно технической документации AMD, уязвимости TSA-L1 вызваны ошибкой в использовании микротегов кешем L1 для поиска. Процессор может полагать, что данные находятся в кеше, хотя на самом деле это не так, что приводит к загрузке неверных данных, которые злоумышленник может затем вывести. Уязвимости TSA-SQ возникают, когда инструкция загрузки ошибочно извлекает данные из Store Queue, когда необходимые данные недоступны. В этом случае злоумышленник может обнаружить неверные данные и использовать их для извлечения информации, например, из ядра ОС, из ранее загруженных данных, даже если они выполнялись в другом контексте. Уязвимости проявляются в семействе процессоров AMD на базе микроархитектур Zen 3 и Zen 4, в том числе, в сериях Ryzen 5000/6000/7000/8000, EPYC Milan/Milan-X/Genoa/Genoa-X/Bergamo/Siena, Instinct MI300A, AMD Ryzen Threadripper PRO 7000 WX, EPYC Embedded 7003/8004/9004/97X4, Ryzen Embedded 5000/7000/V3000. В целом обновление микрокода и PI-прошивок (Platform Initialization) необходимо для чипов серий EPYC, Ryzen, Instinct.

06.03.2025 [21:36], Владимир Мироненко

Google раскрыла детали уязвимости в процессорах AMD и опубликовала инструментарий для анализа и изменения их микрокодаСпециалисты Google Security Team сообщили детали уязвимости (CVE-2024-56161), позволяющей обойти механизм проверки цифровой подписи при обновлении микрокода в процессорах AMD на базе микроархитектуры от Zen1 до Zen4, о чём пишет ресурс OpenNet. Уязвимости присвоен рейтинг опасности CVSS 7,2 балла из 10, что говорит о серьёзности проблемы. «Неправильная проверка подписи в загрузчике исправлений микрокода CPU AMD может позволить злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод», — говорится в сообщении Google. Исследователи известили AMD об обнаруженной уязвимости 25 сентября 2024 года. Уязвимость, сделавшая возможной загрузку собственных патчей для микрокода процессоров AMD Zen 1-4, вызвана использованием для верификации вместо рекомендованных хеш-функций алгоритма CMAC, который не подходит для этого и не защищён от подбора коллизий. Компания AMD устранила уязвимость в декабрьском обновлении микрокода путём замены CMAC на криптографически стойкую хеш-функцию. Google также опубликовала под лицензией Apache 2.0 инструментарий Zentool, с помощью которого можно анализировать микрокод, манипулировать им и создавать патчи для изменения микрокода в процессорах AMD Zen. Zentool включает команды: zentool edit — редактирует параметры файлов с микрокодом, изменяет микрокод и заменяет отдельные инструкции; zentool print — выводит информацию о структурах и параметрах микрокода; zentool load — загружает микрокод в CPU; zentool resign — корректирует цифровую подпись с учётом добавленных в микрокод изменений. Также в состав Zentool входят утилиты mcas и mcop с реализациями ассемблера и дизассемблера для микрокода. Специалисты Google также подготовили руководство по микроархитектуре RISC86, применяемой в микрокоде AMD, и рекомендации по созданию собственного микрокода с пояснением, как создавать собственные процессорные инструкции, реализуемые на микрокоде RISC86, менять поведение существующих инструкций и загружать изменения микрокода в процессор.

18.02.2025 [14:04], Сергей Карасёв

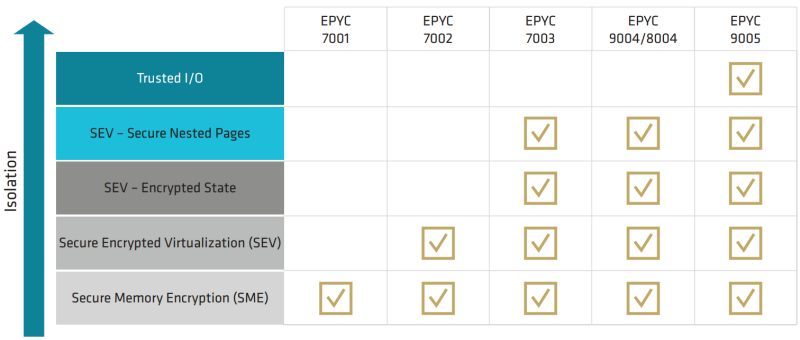

Уязвимости в процессорах AMD EPYC обеспечивают выполнение произвольного кодаКомпания AMD сообщила о выявлении шести уязвимостей в процессорах EPYC различных поколений. Некоторые из этих «дыр» могут использоваться с целью выполнения произвольного кода в атакуемой системе. Наибольшую опасность представляют уязвимости CVE-2023-31342, CVE-2023-31343 и CVE-2023-31345, которые получили 7,5 балла (High) из 10 по шкале CVSS. Проблемы связаны с неправильной проверкой входных данных в обработчике SMM (System Management Mode). Успешная эксплуатация «дыр» позволяет злоумышленнику перезаписать SMRAM, что потенциально может привести к выполнению произвольных операций. Брешь CVE-2023-31352 с рейтингом CVSS 6,0 (Medium) связана с защитным механизмом AMD SEV (Secure Encrypted Virtualization), который применяется в системах виртуализации. Ошибка даёт атакующему возможность читать незашифрованную память, что может привести к потере гостевых данных. Уязвимость CVE-2023-20582 с рейтингом CVSS 5,3 (Medium) затрагивает технологию AMD Secure Encrypted Virtualization — Secure Nested Paging (SEV-SNP). Злоумышленник может обойти проверку RMP (Reverse Map Table), что может привести к потере целостности памяти виртуальной машины. Наконец, «дыра» CVE-2023-20581 с низким уровнем опасности CVSS 2,5 (Low) связана с ошибкой управления доступом к IOMMU (Input/Output Memory Management Unit). Привилегированный злоумышленник может обойти проверку RMP, что приведёт к потере целостности гостевой памяти. Уязвимости затрагивают процессоры EPYC Milan и Milan-X, EPYC Genoa и Genoa-X, а также EPYC Bergamo и Siena. Необходимые исправления уже выпущены: для устранения проблем необходимо обновить прошивку. Добавим, что ранее была выявлена опасная уязвимость в проверке подписи микрокода для процессоров AMD на архитектуре от Zen1 до Zen4. Успешная эксплуатация этой «дыры» может привести к потере защиты конфиденциальности.

04.02.2025 [13:52], Сергей Карасёв

Уязвимость в процессорах AMD позволяет загрузить модифицированный микрокодСпециалисты Google Security Team сообщили об обнаружении опасной уязвимости в проверке подписи микрокода для процессоров AMD на архитектуре от Zen1 до Zen4. Уязвимость даёт возможность загрузить модифицированный микрокод, позволяющий скомпрометировать технологию виртуализации с шифрованием SEV (Secure Encrypted Virtualization) и SEV-SNP (Secure Nested Paging), а также вмешаться в работу Dynamic Root of Trust for Measurement (DRTM). Успешная эксплуатация «дыры» может привести к потере защиты конфиденциальности. Проблема заключается в том, что процессоры используют небезопасную хеш-функцию при проверке подписи обновлений микрокода. Брешь позволяет злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод CPU. Исследователи подготовили пример атаки на AMD EPYC 7B13 (Milan) и Ryzen 9 7940HS (Phoenix), в результате которой функция RDRAND вместо возврата случайного числа всегда возвращает 4. AMD подготовила патчи для защиты функций SEV в EPYC 7001 (Naples), EPYC 7002 (Rome), EPYC 7003 (Milan и Milan-X), а также EPYC 9004 (Genoa, Genoa-X и Bergamo/Siena) и Embedded-вариантов EPYC 7002/7003/9004. Для устранения проблемы требуется обновление микрокода чипов. Уязвимость получила идентификатор CVE-2024-56161. Они признана достаточно опасной — 7.2 (High) по шкале CVSS. Отмечается, что Google впервые уведомила AMD об уязвимости 25 сентября 2024 года. При этом в связи с широкой распространённостью процессоров AMD и разветвлённой сетью их поставок Google сделала единовременное исключение из стандартной политики раскрытия информации об уязвимостях и отложила публичное уведомление до 3 февраля 2025-го. Кроме того, Google не стала раскрывать полные детали о «дыре», чтобы предотвратить возможные атаки. Все подробности и инструменты будут опубликованы 5 марта 2024 года.

11.12.2024 [23:47], Владимир Мироненко

BadRAM: для обхода защиты виртуальных машин в процессорах AMD EPYC достаточно оборудования стоимостью всего $10

amd

cpu

ddr4

ddr5

dram

epyc

hardware

виртуализация

информационная безопасность

уязвимость

шифрование

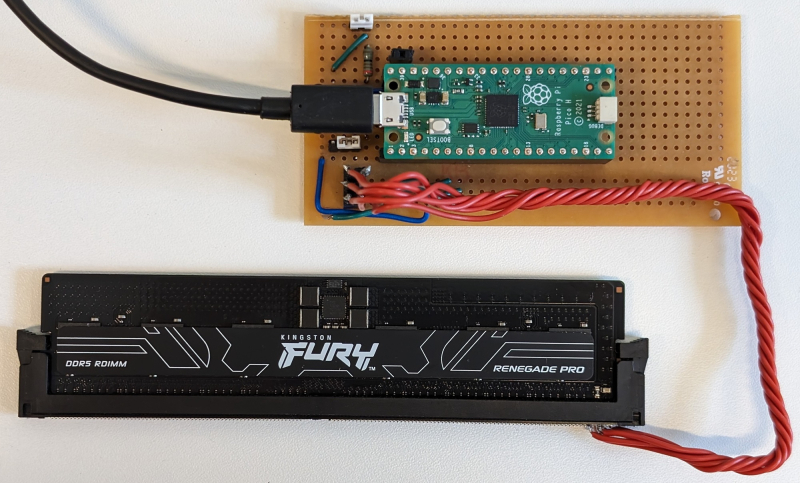

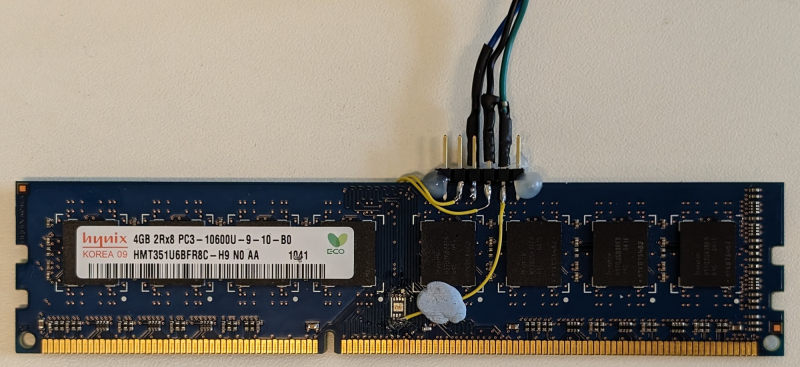

Исследователи Лёвенского католического университета (Бельгия), Любекского университета (Германия) и Бирмингемского университета (Великобритания) обнаружили, что система защиты виртуальных машин от атак с использованием вредоносного гипервизора AMD SEV-SNP (Secure Nested Paging), не так безопасна, как утверждает разработчик, пишет The Register. Технологии Secure Encrypted Virtualization (SEV) предоставляют доверенную среду исполнения (TEE), призванную обеспечить защиту виртуальных машин от незаконных попыток вмешательства со стороны тех, кто имеет доступ к оборудованию ЦОД. Механизм SEV-SNP реализован в процессорах AMD EPYC, начиная с 7003 (Milan). Аналогичные механизмы есть и у конкурентов: Intel Software Guard Extensions (SGX) и Trusted Domain Extensions (TDX), а также Arm Confidential Compute Architecture (CCA). Все эти технологии отвечают за шифрование памяти и изоляцию ресурсов. Исследователи разработали способ обхода SEV-SNP, который они назвали BadRAM (CVE-2024-21944 и AMD-SB-3015). Для атаки требуется оборудование стоимостью около $10, включая Raspberry Pi Pico, разъём DDR и батарею на 9 В. Атака BadRAM требует наличие физического доступа к оборудованию. Она основана на манипуляциях с чипом SPD (Serial Presence Detect), который передаёт данные о модуле DDR4/DDR5 во время загрузки системы. Манипулируя SPD, злоумышленники создают адреса-фантомы для физической памяти, благодаря которым можно незаметно получить доступ к данным в виртуальной машине. «Мы удваиваем видимый в системе объём DIMM, чтобы обмануть контроллер памяти CPU и заставить его использовать дополнительные «фантомные» биты адресации, — объясняют авторы исследования. — Два разных физических адреса теперь ссылаются на одно и то же местоположение DRAM». С помощью таких фантомов злоумышленники могут обойти защиту памяти, раскрывая конфиденциальные данные или вызывя сбои. BadRAM позволяет подделать критически важные отчёты удалённой аттестации и вставлять необнаруживаемые бэкдоры в любую виртуальную машину, защищённую SEV-SNP. Атака может быть реализована и без физического доступа к оборудованию, поскольку некоторые поставщики DRAM оставляют чип SPD разблокированным, что противоречит спецификациям JEDEC. Авторы исследования обнаружили по крайней мере два DDR4-модуля Corsair без должной защиты SPD. Память DDR3 тоже может быть взломана путём замены чипа SPD. «BadRAM полностью подрывает доверие к технологии защищённой зашифрованной виртуализации AMD (SEV-SNP), которая широко используется крупными поставщиками облачных услуг, включая Amazon AWS, Google Cloud и Microsoft Azure», — сообщил The Register Джо Ван Балк (Jo Van Bulck), профессор лаборатории DistriNet на кафедре компьютерных наук KU Leuven. Исследователи отметили, что решения SGX и TDX Intel не имеют такой уязвимости, поскольку в них реализованы контрмеры против создания псевдонимов (alias) памяти. Arm CCA, судя по спецификации, тоже не имеет проблем, но для проверки этого у исследователей не было коммерческих чипов. Полный доклад об атаке исследователи планируют представить в мае 2025 года на конференции IEEE Symposium on Security and Privacy. Исследователи уведомили AMD о найденных проблемах в феврале 2024 года. «AMD рекомендует использовать модули памяти, которые блокируют SPD, а также следовать передовым практикам в области физической безопасности систем. AMD также выпустила обновления прошивок защиты от уязвимости», — сообщили в AMD ресурсу The Register в ответ на просьбу прокомментировать публикацию исследователей. |

|