Материалы по тегу: безопасность

|

04.07.2024 [17:12], Руслан Авдеев

Разовая акция: хакеры отдали ключи для дешифровки ЦОД властям Индонезии, но пригрозили карами, если их условия не будут выполненыГруппа хакеров-вымогателей Brain Cipher, недавно поставившая под угрозу работу индонезийского правительства, извинилась и прислала ключи для восстановления работы поражённого 20 июня ЦОД. Впрочем, напоминает The Register, $8 млн выкупа никто платить всё равно не собирался. В результате атаки посредством LockBit 3.0 была парализована работа многих правительственных служб, от миграционных до медицинских. Brain Cipher, ответственная за взлом и шифровку правительственного ЦОД PDNS, прислала ключ в виде ESXi-файла объёмом 54 Кбайт. Хакеры ждут официального подтверждения, что ключ работает и что все данные были дешифрованы. После этого они удалят ту информацию, что была скачана ими из ЦОД. Однако если будет заявлено, что данные были восстановлены при помощи и участии третьих лиц, хакеры выложат в публичный доступ украденную информацию, хотя и не уточняют, какую именно. Согласно сообщению сингапурской Stealth Mole, команда вымогателей отправила заявление, в котором попросила прощения у граждан Индонезии. Кроме того, Brain Cipher объявила, что предоставляет файл для дешифровки по собственной воле, без давления силовых и прочих ведомств. При этом вымогатели пожелали благодарностей за своё благородное поведение и даже предоставили счёт для пожертвований. Дополнительно они рассказали о своей мотивации. Речь шла о своего рода тесте возможностей. В своём послании Brain Cipher подчеркнули, что атака наглядно продемонстрировала, насколько важно финансировать IT-индустрию и нанимать квалифицированных специалистов. В этом случае, по данным злодеев, на выгрузку и шифрование петабайт данных ушло очень мало времени. В Brain Cipher подчеркнули, что не все жертвы могут рассчитывать на подобную снисходительность. Глава одного из ведомств Министерства коммуникаций и информатизации Индонезии (Kominfo), который уже подал в отставку, подтвердил, что с помощью присланного ключа уже удалось расшифровать шесть наборов данных, но он не уверен, что ключ действительно универсальный. По словам одного из индонезийских ИБ-экспертов, это большой позор для Kominfo и страны. По его словам, при бюджете в 700 млрд рупий на защиту индонезийских данных, власти полагаются только на Windows Defender.

Источник изображения: Dennis Schmidt/unsplash.com В последние дни в правительстве страны наблюдалась лёгкая паника, поскольку выяснилось, что многие министерства и ведомства не делали резервных копий данных. После инцидента президент страны сделал создание резервных копий обязательным и назначил аудит правительственных дата-центров. Теперь политики и общественность ищет ответственного. В частности, сформирована петиция о снятии с должности главы Kominfo. Местное издание Tempo со ссылкой на депутата Совет народных представителей (местного парламента) сообщает, что после инцидента 80 иностранных компаний начали аудит своих индонезийских подразделений. Для Индонезии, которая наряду с Малайзией стремится стать новым IT-центром Юго-Восточной Азии и пытается привлечь крупные инвестиции, взлом государственного дата-центра стал серьёзным ударом по репутации.

04.07.2024 [15:06], Руслан Авдеев

Северная Корея тоже решила избавиться от китайского телеком-оборудования, посчитав его небезопаснымВ Северной Корее намерены заменить китайские комплекты мобильного телекоммуникационного оборудования на собственные разработки. Как сообщает южнокорейское издание Daily NK со ссылкой на источники в стране, это позволит уже в этом году повысить уровень сетевой безопасности. По сведениям издания, страна намерена обеспечить уровень защиты мобильных сетей в соответствии с международными стандартами, поскольку китайские телеком-решения якобы не соответствуют этим требованиями. Предполагается увеличение инвестиций в облачные системы и квантовые технологии. Стоит отметить, что Daily NK — преимущественно пропагандистское издание из Южной Кореи, поэтому к его информации следует относиться с осторожностью.

Источник изображения: Random Institute/unspalsh.com Ссылаясь на пожелавших остаться анонимными источники, издание сообщает о прошедшей в июне конференции в Пхеньяне, где обсуждались возможности вывести мобильную инфраструктуру страны на «мировой уровень». По итогам Специальный комитет по экономическому развитию составить план замены китайских технологий местными. Ключевую роль в этом должны сыграть Научно-исследовательский институт информационных технологий и Государственная академия наук, а также эксперты IT-сектора. В прошлом году сообщалось, что Северная Корея начала импортировать бывшее в употреблении мобильное оборудование Huawei для обновления существующих сетей третьего поколения. Ранее в текущем году страна начала регистрировать 4G-абонентов. Сегодня в КНДР имеется два действующих оператора мобильных сетей — Koryolink и Kang Song NET. Koryolink создали в 2008 году в рамках сотрудничества с египетской Orascom Investment Holding (OIH) и государственной северокорейской Korean Post & Telecoms Corporation (KPTC). Kang Song NET основали в 2015 году.

02.07.2024 [12:19], Сергей Карасёв

Google заплатит за найденные в гипервизоре KVM дыры до $250 тыс.Компания Google, по сообщению ресурса DarkReading, дала старт соревнованию Bug Bounty по поиску уязвимостей нулевого дня в гипервизоре KVM (Kernel-based Virtual Machine) с открытым исходным кодом. Сумма вознаграждений за успешные атаки варьируется от $10 тыс. до $250 тыс. KVM обеспечивает виртуализацию в среде Linux. Компания Google является активным участником проекта KVM, применяя гипервизор в различных продуктах и системах, включая Android и облачную платформу Google Cloud. Состязание по взлому KVM проводится по модели Capture the Flag («Захват флага»). Участники резервируют временные интервалы для входа в виртуальную машину, работающую на «голом железе», а затем пытаются провести атаку «гость — хост». Целью является использование уязвимости нулевого дня в KVM. В случае успеха нападающий получит «флаг», подтверждающий факт проникновения. Размер вознаграждения определяется серьёзностью найденной дыры:

Подробности об уязвимости нулевого дня будут переданы Google после выпуска соответствующего патча, чтобы гарантировать, что компания получит информацию одновременно с остальным сообществом разработчиков open source.

01.07.2024 [15:42], Руслан Авдеев

Индонезийские власти не делали резервные копии зашифрованных хакерами государственных данных, хотя такая возможность былаПрезидент Индонезии Джоко Видодо (Joko Widodo) приказал провести аудит правительственных ЦОД после того, как злоумышленники зашифровали один из них с целью получения выкупа. По данным The Register, выяснилось, что для большинства данных в стране не делалось резервных копий. Атака на национальный дата-центр Temporary National Data Center (Pusat Data Nasional, PDN), организованная 20 июня и нарушившая работу многих государственных сервисов по всей стране, показала, насколько уязвимой оказалась её информационная сеть. Выяснилось, что речь идёт о свежем варианте вредоносного ПО LockBit 3.0 — Brain Cipher. Власти сообщили, что ПО шифрует все данные на атакованных серверах. За ключи для расшифровки информации злоумышленники потребовали Rp131 млрд ($8 млн), но правительство отказалось их платить и пытается восстановить доступ к данным. Приказ об аудите, по слухам, последовал за прошедшим за закрытыми дверями совещанием, но сроки окончания проверки не называются. В парламенте глава ведомства National Cyber and Encryption Agency (BSSN) Хинса Сибуриан (Hinsa Siburian) признал, что для 98 % данных, хранившихся в скомпрометированном ЦОД, бэкап не делался. До недавних пор в Индонезии правительственные ведомства могли делать резервные копии данных в доступных дата-центрах, но их создание было делом добровольным. Большинство структур не делали бэкапы из экономии, но в будущем это станет обязательным. Хотя отсутствие резервных копий сыграло очевидную роль в разразившемся кризисе, вице-президент Маруф Амин (Ma’ruf Amin) назвал причиной столь масштабного ущерба централизацию и унификацию IT-систем — в результате одного взлома пострадали все структуры. Чиновник заявил, что в прошлом таких серьёзных инцидентов не было.

25.06.2024 [11:35], Руслан Авдеев

Хакеры-вымогатели заблокировали правительственный ЦОД в Индонезии и требуют $8 млн [Обновлено]Индонезийские государственные IT-сервисы пострадали от атаки хакеров-вымогателей. The Register сообщает, что местные власти сообщили о заражении национального дата-центра, из-за которого нарушено обслуживание как граждан страны, так и иностранцев. Речь идёт об управляемом Министерством связи и информационных технологий (Kominfo) ЦОД National Data Center (он же Pusat Data Nasional, PDN). Инцидент зарегистрирован 20 июня, но правительство объявило о проблеме только в понедельник. Работа PDN заблокирована, это сказалось как минимум на 210 местных организациях, серьёзно пострадали некоторые местные IT-сервисы. В частности, нарушена работа миграционной службы, из-за чего страна не может своевременно справляться с выдачей виз, паспортов и разрешений на проживание. Это уже привело к очередям в аэропортах, но власти уверяют, что автоматизированные сканеры паспортов уже вновь заработали.

Источник изображения: Fikri Rasyid/unsplash.com Пострадала и онлайн-регистрация новых учащихся в некоторых регионах, из-за чего органы самоуправления на местах были вынуждены продлить сроки регистрации. ПО, поразившее системы PDN, представляет собой вариант LockBit 3.0 — версию Brain Cipher. В Broadcom обнаружили этот «штамм» более недели назад. Как сообщили журналистам представители властей, вымогатели требуют выкуп в размере 131 млрд местных рупий ($8 млн), но пока неизвестно, намерены ли его выплачивать. Для того, чтобы оценить значимость суммы для страны, стоит отметить, что президент Индонезии Джоко Видодо (Joko Widodo) в прошлом месяце приказал чиновникам прекратить разработку новых приложений после того, как те запросили 6,2 трлн рупий ($386,3 млн) для разработки нового софта в этом году. По словам президента, 27 тыс. приложений центральных и местных властей дублируют функции друг друга или не интегрированы должным образом. Небрежность с обеспечением устойчивости работы iT-инфраструктуры может привести к непредсказуемым последствиям. В начале июня сообщалось, что вся информационная система одного из муниципалитетов Западной Австралии зависит от одного-единственного сервера без возможности оперативной замены и в случае инцидента последствия могут оказаться катастрофическими. UPD 26.06.2024: правительство Индонезии отказалось выплачивать выкуп и попытается своими силами восстановить работу ЦОД и сервисов. Говорится об обнаружении образцов LockBit 3.0. Это самая крупная атака на госслужбы с 2017 года.

22.06.2024 [00:05], Алексей Степин

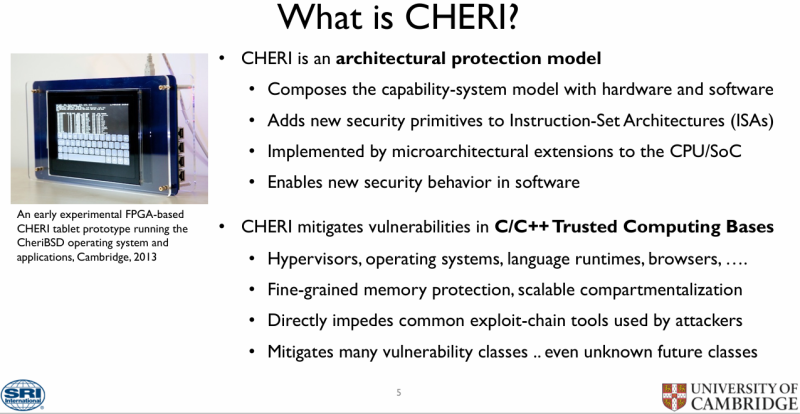

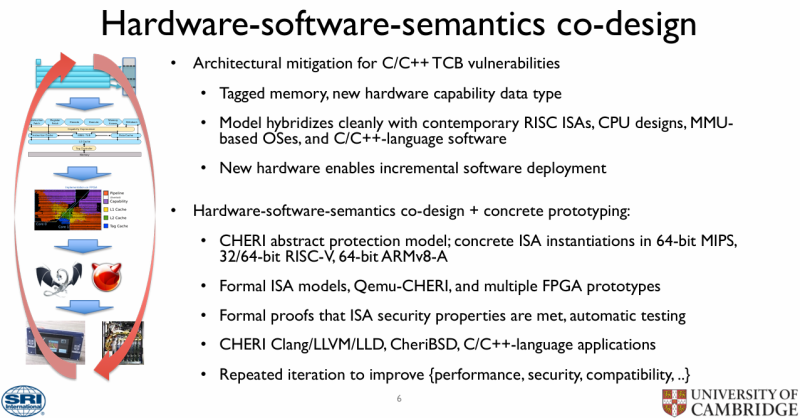

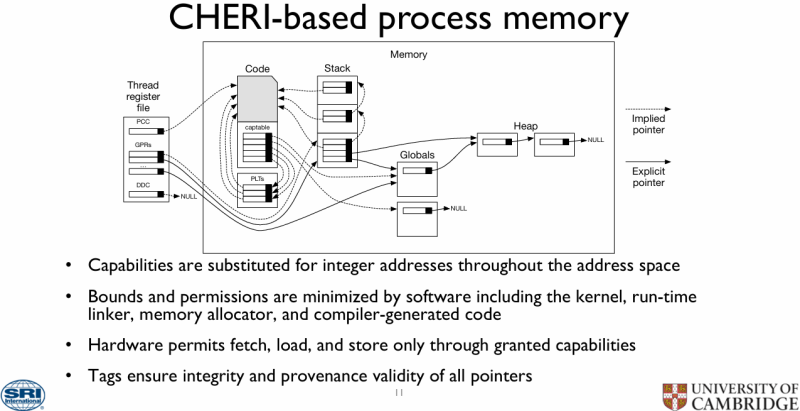

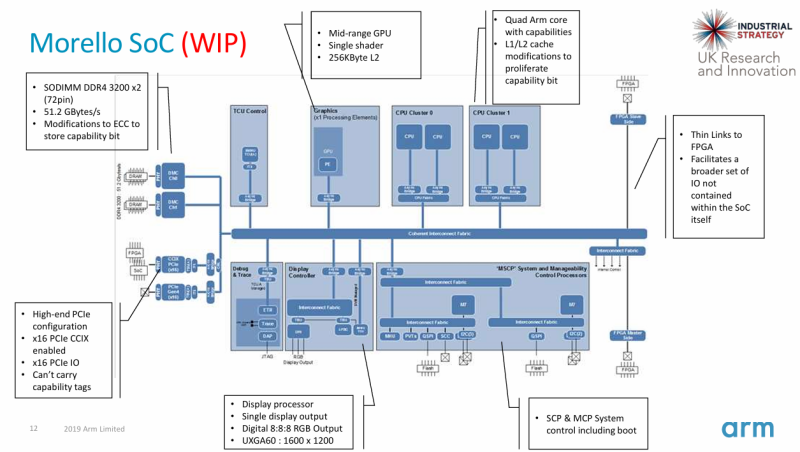

Альянс CHERI будет продвигать технологию надёжной защиты памяти от атак — первой её могут получить процессоры RISC-VВ современных процессорах немало возможностей для атак связано с особенностями работы современных подсистем памяти. Для противостояния подобным угрозам Capabilities Limited, Codasip, FreeBSD Foundation, lowRISC, SCI Semiconducto и Кембриджский университет объявили о создании альянса CHERI (Capability Hardware Enhanced RISC Instructions). Целью новой организации должна стать помощь в стандартизации, популяризации и продвижении на рынок разработанных Кембриджским университетом совместно с исследовательским центром SRI International процессорных расширений, позволяющих аппаратно реализовывать механизмы защиты памяти, исключающие целый ряд потенциальных уязвимостей, например, переполнение буфера или некорректная работа с указателями. Сама технология имеет «модульный» характер. Она может применяться выборочно для защиты функций от конкретных атак и требует лишь весьма скромной адаптации кода. Согласно заявлению CHERI Alliance, огромный пул уже наработанного ПО на языках семейств С и C++ может быть легко доработан для серьёзного повышения уровня безопасности. Кроме того, данная технология позволяет реализовать высокопроизводительные и масштабируемые механизмы компартментализации (compartmentalization) и обеспечения минимально необходимых прав (least privilege). Такое «разделение на отсеки» должно защитить уже скомпрометированную систему и не позволить злоумышленнику развить атаку, даже если он воспользовался ранее неизвестной уязвимостью. Технологии, предлагаемые альянсом CHERI, хорошо проработаны — их развитие идёт с 2010 года, а актуальность массового внедрения подобных решений за прошедшее время успела лишь назреть. Однако для успеха данной инициативы потребуется широкое содействие со стороны индустрии как аппаратного обеспечения, так и программного. Участники альянса настроены оптимистично, однако в их число пока не входит ни один из крупных разработчиков CPU, в частности, Arm. В настоящее время главной архитектурой для приложения своих усилий они видят RISC-V, о чём свидетельствует документация на CHERI ISAv9. Впрочем, черновой вариант расширений имеется и для x86-64. Сама Arm этого оптимизма не разделяет. Компания имеет за плечами пятилетний опыт разработки проекта Morello, основанному на идеях CHERI, но, по словам представителя Arm, процесс тестирования прототипов защищённых систем выявил ряд ограничений, пока препятствующий их широкому распространению на рынке. Тем не менее, работы над платформой Morello будут продолжены. При этом буквально на днях для Arm-процессоров была выявлена атака TikTag, направленная на обход механизма защиты памяти Memory Tagging Extensions (MTE).

11.06.2024 [21:45], Руслан Авдеев

Apple создала кастомные серверы и ОС для безопасного ИИ-облакаВ ходе конференции Worldwide Developer Conference (WWDC), состоявшейся в понедельник, компания Apple упомянула о том, что её серверы на собственных чипах и ОС используются для новых ИИ-сервисов Apple Intelligence. Как отмечает The Register, прямо компания не говорила ни о CPU, ни об ОС и никогда не подтверждала слухи об ИИ-серверах собственной разработки, но отсылки ко всем этим компонентам оказались разбросаны по презентациям на WWDC. Новые функции завязаны на Apple Private Cloud Compute — серверную экосистему, где IT-гигант применяет большие ИИ-модели, которые справляются с некоторыми задачами намного лучше, чем компактные модели на пользовательских устройствах. В компании отмечают, что Private Cloud Compute использует мощные и безопасные кастомные серверы в своих ЦОД. Также упоминается термин «вычислительный узел», но нет точных данных о том, является ли он синонимом слова «сервер». Подчёркивается, что облачные мощности используют те же аппаратные технологии обеспечения безопасности, что и, например, iPhone, включая Secure Enclave и Secure Boot. Машины используют новую защищённую ОС на базе iOS и macOS, где отсутствуют некоторые административные компоненты. К минимуму свели даже телеметрию, обычно критически важную для поддержания работы облака. Другими словами, доступ к данным получит только пользователь, доступа не будет даже у системных администраторов. Если в ряде случаев возможностей смартфона или планшета будет не хватать для конкретной ИИ-задачи, Apple будет определять, какой необходимый минимум данных нужен для решения задачи и отправлять их в зашифрованным виде в облаке. В облаке для каждой такой задачи будет создавать зашифрованный же анклав, который после обработки данных и отправки результата пользователю (тоже с шифрованием) будет полностью удалён. Другими словами, исходные фото, видео и другой контент никогда не будут покидать устройства пользователя, а их отслеживание и расшифровка весьма проблематичны. Уже сейчас в своих облаках Arm-чипы AWS, Google, Oracle и Microsoft. По соотношению цена/производительность они нередко лучше, чем чипы Intel или AMD, во всяком случае при решении некоторых задач, в том числе инференса, поэтому вполне логично, если к таким же решениям прибегнет и Apple.

07.06.2024 [10:35], Сергей Карасёв

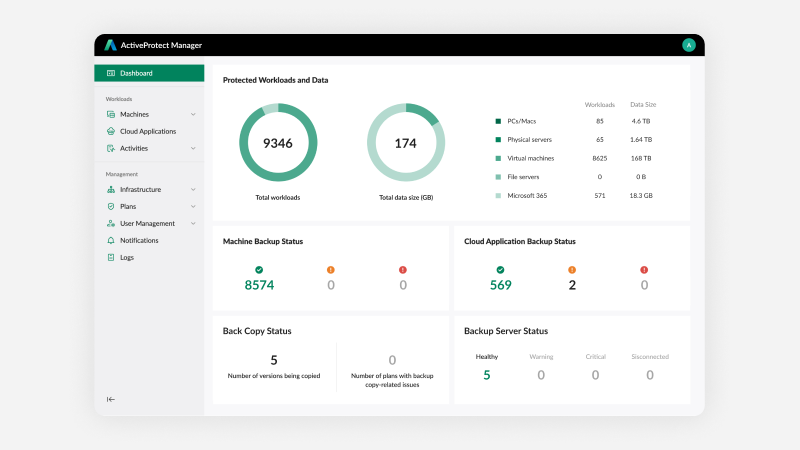

Synology представила устройства ActiveProtect для защиты данныхКомпания Synology, разработчик NAS и других решений в области хранения информации, анонсировала устройства семейства ActiveProtect, предназначенные для защиты данных. Новинки, как утверждается, сочетают в себе простоту использования, централизованное управление и масштабируемую архитектуру. Платформа ActiveProtect объединяет политики, задачи и устройства защиты данных в масштабах всей организации в унифицированную шину управления и контроля. При этом обеспечивается комплексное покрытие конечных точек, серверов, гипервизоров, баз данных, а также сервисов Microsoft 365 и Google Workspace.

Источник изображений: Synology IT-специалисты могут развёртывать устройства ActiveProtect за считанные минуты и создавать комплексные системы защиты информации с помощью глобальных политик, управление которыми осуществляется через централизованную консоль. Платформа спроектирована с прицелом на снижение эксплуатационных расходов и упрощение процедур восстановления данных. Каждое устройство ActiveProtect может работать в автономном режиме или в составе кластера. Ёмкость системы можно наращивать путём использования решений Synology NAS/SAN, объектного хранилища C2 (S3) и пр. Обеспечивается защита от программ-вымогателей и других угроз с помощью резервных копий с воздушным зазором.  Synology отмечает, что ActiveProtect используют инкрементальное резервное копирование с дедупликацией. Благодаря этому производительность возрастает до семи раз по сравнению с обычными системами резервного копирования. В результате, организации получают возможность экономить время и средства при одновременном обеспечении высокого уровня безопасности.

30.05.2024 [11:10], Сергей Карасёв

AAEON представила сетевую 1U-платформу FWS-7850 с процессором Intel CoreКомпания AAEON анонсировала сетевое решение FWS-7850, на базе которого могут реализовываться различные функции обеспечения безопасности, такие как обнаружение вторжений, предотвращение потери данных и межсетевой экран. В основу устройства положена аппаратная платформа Intel. Решение, рассчитанное на монтаж в стойку, выполнено в форм-факторе 1U с габаритами 430 × 400 × 44 мм. Применена системная плата на наборе логики Intel W680: возможна установка процессора Core 12-го или 13-го поколения. Есть четыре слота U-DIMM для модулей оперативной памяти DDR5 суммарным объёмом до 128 Гбайт.

Источник изображения: AAEON Новинка располагает тремя слотами для модулей расширения NIM (Network Interface Module): например, можно добавить до 24 сетевых разъёмов RJ-45. Есть два порта 10GbE SFP+ (Intel X710-BM2), интерфейс HDMI и два порта USB 3.2 Gen1.Система может быть оборудована двумя SFF-накопителями с интерфейсом SATA-3 и SSD формата M.2 2280 с интерфейсом PCIe x4. Устройство несёт на борту чип TPM 2.0. За охлаждение отвечают три вентилятора с интеллектуальным управлением скоростью вращения крыльчатки. Установлен блок питания мощностью 300 Вт. Диапазон рабочих температур — от 0 до +40 °C.

26.05.2024 [13:24], Руслан Авдеев

Эрик Шмидт: будущие суперкомпьютеры США и Китая будут окружены пулемётами и колючей проволокой и питаться от АЭС

hardware

hpc

аэс

безопасность

ии

информационная безопасность

китай

суперкомпьютер

сша

цод

энергетика

Бывший генеральный директор Google Эрик Шмидт (Eric Schmidt) прогнозирует, что в обозримом будущем в США и Китае большие суперкомпьютеры будут заниматься ИИ-вычислениями под защитой военных баз. В интервью Noema он подробно рассказал о том, каким видит новые ИИ-проекты, и это будущее вышло довольно мрачным. Шмидт поведал о том, как правительства будут регулировать ИИ и искать возможности контроля ЦОД, работающих над ИИ. Покинув Google, бизнесмен начал очень тесно сотрудничать с военно-промышленным комплексом США. По его словам, рано или поздно в США и Китае появится небольшое число чрезвычайно производительных суперкомпьютеров с возможностью «автономных изобретений» — их производительность будет гораздо выше, чем государства готовы свободно предоставить как своим гражданам, так и соперникам. Каждый такой суперкомпьютер будет соседствовать с военной базой, питаться от атомного источника энергии, а вокруг будет колючая проволока и пулемёты. Разумеется, таких машин будет немного — гораздо больше суперкомпьютеров будут менее производительны и доступ к ним останется более широким. Строго говоря, самые производительные суперкомпьютеры США принадлежат Национальным лабораториям Министерства энергетики США, которые усиленно охраняются и сейчас. Как заявил Шмидт, необходимы и договорённости об уровнях безопасности вычислительных систем по примеру биологических лабораторий. В биологии широко распространена оценка по уровням биологической угрозы для сдерживания её распространения и оценки уровня риска заражения. С суперкомпьютерами имеет смысл применить похожую классификацию. Шмидт был председателем Комиссии национальной безопасности США по ИИ и работал в Совете по оборонным инновациям. Также он активно инвестировал в оборонные стартапы. В то же время Шмидт сохранил влияние и в Alphabet и до сих пор владеет акциями компании стоимостью в миллиарды долларов. Военные и разведывательные службы США пока с осторожностью относятся к большим языковым моделям (LLM) и генеративному ИИ вообще из-за распространённости «галлюцинаций» в таких системах, ведущих к весьма правдоподобным на первый взгляд неверным выводам. Кроме того, остро стоит вопрос сохранения секретной информации в таких системах. Ранее в этом году Microsoft подтвердила внедрение изолированной от интернета генеративной ИИ-модели для спецслужб США после модернизации одного из своих ИИ-ЦОД в Айове. При этом представитель Microsoft два года назад предрекал, что нынешнее поколение экзафлопсных суперкомпьютеров будет последним и со временем все переберутся в облака. |

|