Материалы по тегу: безопасность

|

20.05.2024 [07:53], Руслан Авдеев

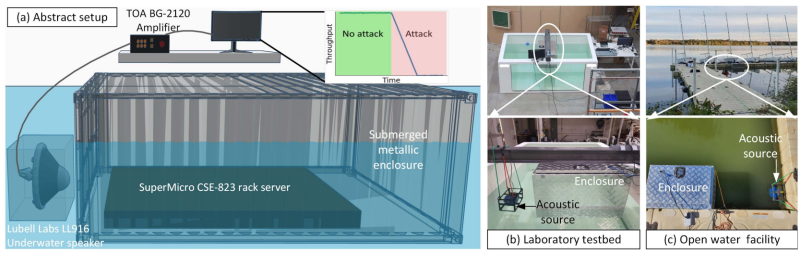

Подводные ЦОД оказались уязвимыми для акустических атакПодводным ЦОД ещё предстоит отвоевать свою нишу на рынке дата-центров, но они уже, похоже, оказались уязвимыми для акустических атак. По данным The Register, учёные Университета Флориды и японского Университета электрокоммуникаций выяснили, каким способом можно нанести чувствительные удары таким ЦОД, даже не прибегая к глубинным бомбам или торпедам. Участниками рынка заявляется, что подводные и, в частности, глубоководные ЦОД используют окружающую воду для охлаждения и защиты от внешних воздействий — Microsoft экспериментирует с ними в рамках инициативы Project Natick, компания Subsea Cloud уже предлагает коммерческие решения, а китайская Highlander и вовсе намерена сделать такие объекты массовыми.

Источник изображения: Biorock Indonesia/unsplash.com Однако, как выяснилось, что с расстояния до 6 м по таким ЦОД можно наносить акустические удары, влияющие на жёсткие диски в составе RAID-массивов. Исследователи моделировали ситуации с воздействием атак как на системы только с HDD, так и на гибридные платформы, сочетающие SSD и HDD. Добившись резонанса, можно нарушить работу головок чтения-записи и пластин дисков, вызывая вибрации, разрушительный эффект которых повышается с ростом интенсивности звуков. Для эксперимента сервер Supermicro CSE-823 с RAID5-массивом из SATA-накопителей Seagate Exos 7E2, дополненным SSD Intel D3-S4510, помещали в металлические контейнеры в лаборатории и открытых водоёмах, в частности — в озере при кампусе Университета Флориды. Звук генерировали с помощью подводного динамика. Выяснилось, что пропускная способность RAID-массива падала при воздействии звуком с некоторыми частотами, например, речь шла о 2, 3,7, 5,1–5,3 и 8,9 кГц. Нарушения в работе ФС наблюдались уже после 2,4 мин. устойчивого акустического воздействия, это приводило к росту задержек доступа к базе данных на 92,7 %. В экстремальном случае некоторые жёсткие диски полностью выходили из строя. Атаки можно выполнять с помощью модулей, подключаемых к лодкам или подводным аппаратам. Кроме того, подводные ЦОД могут пострадать и от случайных воздействий. По словам одного из экспертов, океан полон звуков. Для нейтрализации подобных угроз есть несколько методов, включая, например, использование звукопоглощающих материалов, которые, правда, негативно влияют на температуру системы. Кроме того, такую защиту можно одолеть, просто увеличив «громкость». Впрочем, некоторые результаты даёт использование машинного обучения для распознавания нетипичного поведения накопителей и оперативного переноса нагрузок на другие узлы.

09.05.2024 [14:22], Сергей Карасёв

Стартап в сфере облачной безопасности Wiz привлёк $1 млрд, получив оценку в $12 млрдБыстрорастущий стартап Wiz, специализирующийся на средствах облачной безопасности, объявил о проведении крупного раунда финансирования, в ходе которого на дальнейшее развитие привлечён $1 млрд. При этом компания получила рыночную оценку на уровне $12 млрд. В качестве ключевых инвесторов выступили фонд Andreessen Horowitz, Lightspeed Venture Partners и Thrive Capital. Таким образом, в общей сложности стартап Wiz, основанный около четырёх лет назад, на сегодняшний день получил приблизительно $1,9 млрд внешний инвестиций. Wiz создаёт платформу, предоставляющую клиентам комплексную облачную защиту. Отмечается, что корпоративная облачная среда может включать более сотни программных компонентов с тысячами настроек. Wiz предлагает систему обеспечения безопасности всех этих элементов по типу единого окна. Компания заявляет, что её решение может устранять риски, связанные с облачными инстансами, всевозможными функциями, базами данных и пр. Средства кибербезопасности выявляют угрозы, собирая телеметрию из систем компании и сканируя её на наличие аномалий. Зачастую для получения таких данных применяются специальные программные агенты, которые клиентам приходится интегрировать во все защищаемые инстансы. На это требуются время и дополнительные усилия. Wiz утверждает, что её платформа ничуть не хуже собирает нужные данные без использования агентов. Такой подход не только устраняет ручную работу, но и позволяет избежать необходимости поддерживать эти агенты с течением времени. Причём на развертывание платформы Wiz требуется всего несколько минут. Система Wiz способна обнаруживать уязвимости в Kubernetes, сценариях «инфраструктура как код» и других низкоуровневых компонентах. Кроме того, платформа выявляет другие проблемы: например, она может предупреждать, когда облачная директория, содержащая конфиденциальные данные, доступна аномально большому количеству пользователей. Система также отслеживает попытки хакеров эксплуатировать уязвимости. Для каждого выявленного нарушения платформа генерирует графики и диаграммы, демонстрирующие, какие системы были скомпрометированы и в каком порядке. Далее администраторы могут использовать набор встроенных инструментов реагирования на инциденты.

29.04.2024 [11:00], Сергей Карасёв

IDC: Veeam лидирует на мировом рынке средств защиты данных и показывает самый быстрый ростКомпания IDC, по сообщению ресурса Blocks & Files, подвела итоги исследования мирового рынка ПО для репликации и защиты данных во II половине 2023 года. Отмечается, что отрасль сильно фрагментирована: это отчасти объясняется тем, что различные поставщики софта используют проприетарные форматы файлов, к которым у заказчиков возникает «привязанность». Крупнейшим игроком рынка является корпорация Veeam Software, которая специализируется на разработке решений резервного копирования и управления данными. По итогам II полугодия 2023-го её доля составила 13,1 %. Компания получила выручку в размере примерно $804,21 млн и продемонстрировала самые высокие темпы роста в первой пятёрке — плюс 15,9 % в годовом исчислении.

Источник изображения: pixabay.com На втором месте в рейтинге находится Dell Technologies с 11,9 % рынка: компания в период с июля по декабрь получила $736,24 млн, а рост составил 12,8 %. Замыкает тройку Veritas с 8,8 % отрасли: у этого поставщика полугодовая выручка поднялась на 7,4 %, достигнув $539,26 млн. Затем идут IBM и Commvault, у которых рыночные доли составляют соответственно 8,3 % и 6,4 %. Эти компании за 6-месячный период получили выручку в размере $511,20 млн и $394,00 млн, продемонстрировав рост на 0,2 % и 9,5 %. Все прочие игроки отрасли вместе взятые контролируют 51,6 % рынка, а их суммарная выручка составила $3,18 млрд, поднявшись на 8,3 % по отношению ко II полугодию 2022-го. Таким образом, как отмечается в исследовании, ни один поставщик софта для репликации и защиты данных не имеет явно выраженного превосходства над другими. В такой ситуации получить значительное конкурентное преимущество игроки могут путём слияний и поглощений.

29.04.2024 [10:54], Сергей Карасёв

Хакеры атакуют правительственные сети через дыры в оборудовании CiscoКанадский центр кибербезопасности (CCCS), Отдел кибербезопасности Управления радиотехнической обороны Австралии (ASD) и Национальный центр кибербезопасности Великобритании (NCSC) предупреждают о том, что неизвестная хакерская группировка, предположительно поддерживаемая на государственном уровне, атакует правительственные сети по всему миру. Известно, что нападения проводятся через уязвимости в межсетевых экранах Cisco и, возможно, через дыры в сетевом оборудовании, которое поставляется другими компаниями, включая Microsoft. Корпорация Cisco присвоила кибератакам кодовое имя ArcaneDoor (другие названия — UAT4356 и STORM-1849).

Источник изображения: pixabay.com Вредоносная активность впервые была обнаружена в январе нынешнего года, когда о подозрительных действиях в своей IT-инфраструктуре сообщил один из клиентов Cisco. Последующее расследование показало, что кибератаки осуществлялись как минимум с ноября 2023-го. Выявлены несколько жертв — все они связаны с правительственными организациями разных стран. Говорится, что загадочная хакерская группировка использовала специальные инструменты, «демонстрирующие чёткую направленность на шпионаж» и глубокое понимание архитектуры и принципов работы целевых устройств. Это, по мнению экспертов, является отличительными особенностями опытных киберпреступников, спонсируемых на государственном уровне. Атаки, в частности, осуществляются через уязвимости в оборудовании Cisco Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD). Информация о дырах содержится в бюллетенях CVE-2024-20353 и CVE-2024-20359 с рейтингом опасности CVSS 8.6 и 6.0 соответственно. Первая из уязвимостей позволяет неаутентифицированному удалённому злоумышленнику организовать DoS-атаку. Вторая брешь даёт возможность локальному нападающему, прошедшему проверку подлинности, выполнить произвольный код с root-привилегиями. После компрометации устройств жертв злоумышленники внедряют два вредоносных имплантата — Line Dancer и Line Runner для загрузки и выполнения произвольного шелл-кода, а также обхода систем безопасности. Компания Cisco уже выпустила исправления для указанных уязвимостей.

28.04.2024 [11:42], Сергей Карасёв

Thoma Bravo купит за $5,3 млрд британского разработчика ИИ-решений для ИБ DarktraceАмериканская компания Thoma Bravo, специализирующаяся на инвестициях в сферах кибербезопасности и технологий ИИ, сообщила о заключении соглашения по приобретению британского разработчика Darktrace. Сумма сделки составит приблизительно $5,3 млрд. Фирма Thoma Bravo, основанная в 2008 году, имеет представительства в Сан-Франциско, Нью-Йорке, Лондоне и Майами. Этот инвестиционный гигант по состоянию на июль 2023 года заключил более 440 сделок в области ПО и ИБ. В портфолио Thoma Bravo — McAfee, Proofpoint и Sophos. Под управлением Thoma Bravo находятся активы на сумму около $138 млрд.

Источник изображения: pixabay.com Darktrace, учреждённая в 2013 году, базируется в Кембридже. Эта британская компания создаёт продукты на основе ИИ для обеспечения информационной безопасности. Система Darktrace ActiveAI Security Platform способна за считанные секунды обнаруживать и реагировать на известные и неизвестные киберугрозы в рамках всей экосистемы организации, включая облако, приложения, электронную почту, конечные точки, сети и пр. Изначально Thoma Bravo пыталась приобрести Darktrace в 2022 году, но тогда попытка поглощения провалилась. По условиям заключенного теперь соглашения, которое одобрено советом директоров Darktrace, акционеры британского разработчика получат $7,75 за одну ценную бумагу. Это представляет собой премию в размере 44,3 % к средневзвешенной цене акций Darktrace за трёхмесячный период, закончившийся 25 апреля 2024 года. Сделка будет завершена в III или IV квартале 2024 года после получения необходимых разрешений со стороны регулирующих органов. После этого Darktrace превратится в частную компанию и уйдёт с Лондонской фондовой биржи, где, по её мнению, стоимость акций была ниже ожидаемой с момента листинга в 2021 году. Ожидается, что штаб-квартира Darktrace останется в Великобритании.

27.04.2024 [10:25], Андрей Крупин

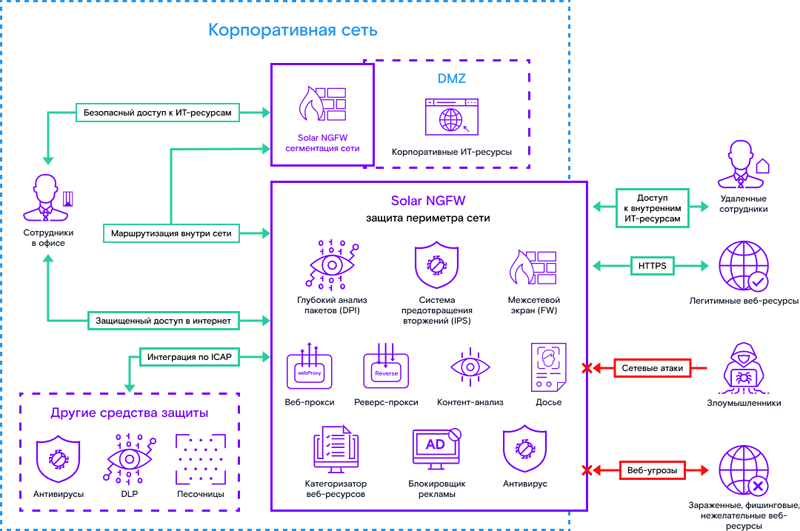

Межсетевой экран Solar NGFW получил ряд архитектурных доработок и расширенные настройкиКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) выпустила новую версию брандмауэра Solar Next Generation Firewall 1.2. Представленное российским разработчиком решение относится к классу межсетевых экранов нового поколения (NGFW). Программный комплекс обеспечивает защиту корпоративной сети от сетевых атак и вредоносного ПО, а также управление доступом к веб‑ресурсам. Продукт устанавливается в разрыв трафика и проверяет все проходящие через него пакеты данных. При этом механизмы защиты Solar NGFW работают параллельно, но каждый по своим базам сигнатур и правил. Это обеспечивает комплексную проверку трафика на соответствие политике безопасности.

Принцип работы Solar NGFW (источник изображения: rt-solar.ru) В Solar NGFW 1.2 реализованы возможности детальной настройки сетевых интерфейсов через графический веб-интерфейс. В частности, в рабочее окружение IT-администратора был добавлен раздел «Сетевые интерфейсы», в котором отображаются как Ethernet-интерфейсы, которые добавляются автоматически, так и VLAN-интерфейсы, требующие ручной настройки. Предусмотрены отображение статусов «подключен», «не подключен», «промежуточный», оповещающий об отсутствии подтверждения перехода в другой режим, а также вызов подробной информации по каждому интерфейсу, обновляющейся каждую минуту. Ранее такие настройки были возможны только через командную строку.

Место Solar NGFW в IT-инфраструктуре (источник изображения: rt-solar.ru) Меню системы предотвращения вторжений было дополнено вкладкой «Наборы сигнатур», позволяющей своевременно загружать сведения об актуальных угрозах безопасности. Система предлагает два вида действий: добавление нового набора или обновление уже имеющегося в системе. Поддерживается редактирование информации о категориях киберугроз, а также работа как с собственными сигнатурами, так и с экспертизой центра исследования киберугроз Solar 4RAYS. «В этом релизе мы сделали упор на внутренние архитектурные доработки, которые закладывают фундамент для серьёзных улучшений в течение года. Мы провели ряд работ по оптимизации архитектуры системы и её отдельных компонентов, что повысило общую скорость и стабильность работы. Помимо этого, заметным внутренним изменением стало добавление возможности настройки отказоустойчивой пары, что сделало конфигурирование обоих устройств кластера удобнее», — отмечают разработчики продукта.

26.04.2024 [14:52], Владимир Мироненко

UserGate объявила о расширении портфеля услуг и продуктов, а также запуске центра мониторинга ИБРоссийский разработчик решений в сфере информационной безопасности UserGate объявил о расширении спектра услуг и продуктов. Портфель компании теперь включает не только решения для обеспечения безопасность сети и конечных устройств, но и средства обнаружения вторжений, услуги аудита и консалтинга, расследований кибер-инцидентов, а также центр мониторинга информационной безопасности. Новые решения были представлены компанией на V Ежегодной конференции UserGate. Также компания рассказала об обновлённой технологической стратегии и структуре корпоративного управления. Компании поделилась опытом модернизации технологических и бизнес-процессов, процедур разработки и промышленного дизайна, а также представило расширенную команду, отвечающую за новые направления развития бизнеса UserGate. Особое внимание компания уделила образовательным инициативам, направленным на ликвидацию кадрового голода в сфере ИБ и деятельности Академии UserGate, обеспечивающей обучение технических специалистов навыкам работы на оборудовании компании. Также компания объявила об открытии Технологической лаборатории UserGate, которая будет заниматься разработкой и развитием перспективных технологий. UserGate отметила, что ей удалось создать продукты, обладающие максимально возможной технологической независимостью и оптимальным сочетанием потребительских качеств, что обеспечило их коммерческий успех и возможность дальнейшего инвестирования в собственное развитие. «Мы постоянно модернизируем существующие решения, расширяем продуктовую линейку и сферу наших компетенций, чтобы обеспечить наиболее полную защиту цифровой инфраструктуры наших заказчиков от всех возможных видов угроз», — сообщил глава компании. В прошлом году UserGate выпустила два крупных обновления своей системы UGOS до версий 7.0 и 7.1, пополнила портфолио решениями UserGate SIEM и UserGate Client, представила технологию UserID, новый проприетарный движок системы обнаружения вторжений (IPS/СОВ), повысила уровень работы Центра мониторинга и реагирования (Monitoring and Response Center, MRC), включив в состав представляемых услуг аудит и консалтинг, а также расследование инцидентов. Также был значительно расширен штат инженеров, разработчиков, аналитиков, специалистов по информационной безопасности и технической поддержке. Кроме того, компания запустила собственный центр мониторинга информационной безопасности – SOC (Security Operations Center), услуги которого будут представляться по облачной модели SOC-as-a-Service.

23.04.2024 [17:22], Андрей Крупин

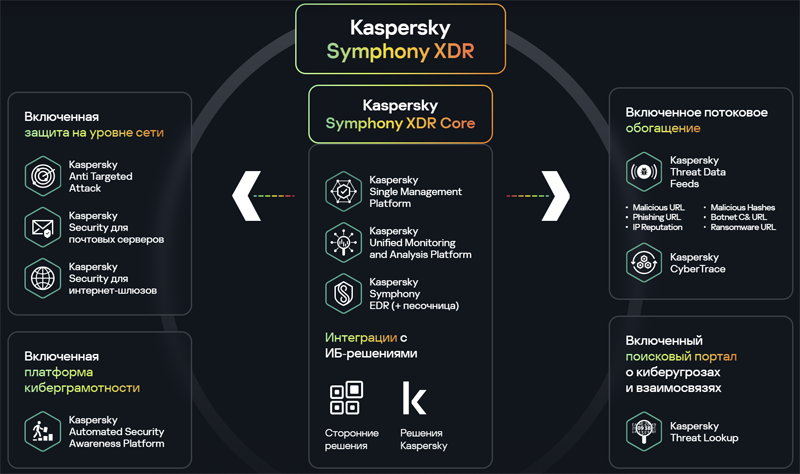

«Лаборатория Касперского» выпустила обновлённое решение Kaspersky Symphony XDR 2.0«Лаборатория Касперского» сообщила о выпуске новой версии защитного комплекса Kaspersky Symphony Extended Detection and Response (XDR) 2.0, обеспечивающего проактивное выявление угроз на разных уровнях IT-инфраструктуры предприятия, реагирование на них и противодействие сложным кибератакам. Одним из главных нововведений продукта стала платформа Kaspersky Single Management Platform (SMP) — единый интерфейс, обеспечивающий целостное представление информации и централизованное управление данными и процессами. Также обновлённое решение Kaspersky Symphony XDR получило расширенные возможности анализа киберинцидентов и автоматизированного реагирования на них с помощью плейбуков — готовых и пользовательских сценариев действий.  В дополнение к вышеперечисленному защитный комплекс получил доработанный интерфейс для управления инцидентами. Благодаря ему ИБ-аналитики могут сортировать оповещения, обогащать данные, размечать инциденты с помощью матрицы MITRE ATTACK и запускать действия по реагированию. Это расширяет возможности ИБ-команд по обнаружению и расследованию инцидентов, ускоряет обработку событий, а также способствует скоординированному реагированию. «Новая версия нашего решения объединяет большую часть инструментов, необходимых для обеспечения высокого уровня защищённости инфраструктуры, в едином интерфейсе управления и мониторинга. Это высвобождает ресурсы ИБ-команд и повышает эффективность обнаружения и реагирования на инциденты», — отмечает «Лаборатория Касперского».

22.04.2024 [18:39], Андрей Крупин

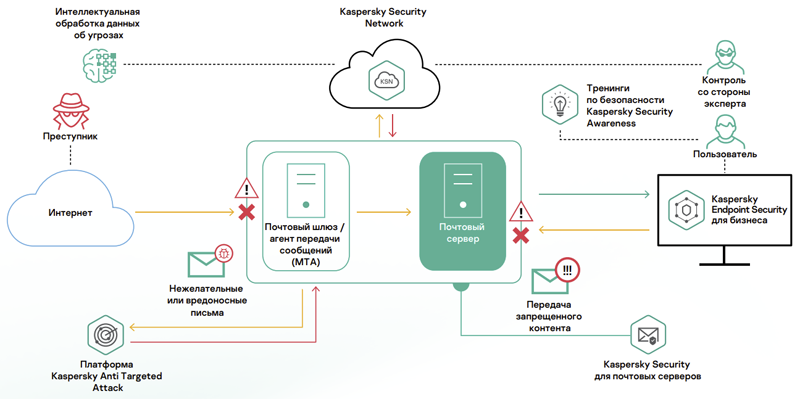

Вышла новая версия Kaspersky Security для почтовых серверов с продвинутой фильтрацией контента и визуализацией событий«Лаборатория Касперского» выпустила обновлённое решение Kaspersky Security для почтовых серверов. Разработанный компанией продукт предназначен для обеспечения комплексной защиты корпоративной IT-инфраструктуры от атак через электронную почту. Решение распознаёт в почтовом трафике и нейтрализует вредоносное программное обеспечение и шифровальщики, спам, потенциально опасные файлы и фишинговую корреспонденцию. Также Kaspersky Security для почтовых серверов контролирует утечки данных и блокирует попытки компрометации корпоративной электронной почты (так называемые BEC-атаки, Business Email Compromise). Для защиты от наиболее сложного, тщательно замаскированного вредоносного ПО вложения запускаются и анализируются в безопасной среде (песочнице).

Предотвращение атак через электронную почту с помощью Kaspersky Security для почтовых серверов (Источник изображения: «Лаборатория Касперского») Новая версия защитного решения предоставляет более продвинутые возможности фильтрации контента, визуализации событий для инженеров мониторинга и управления информационной безопасностью (Security Operation Center, SOC), а также инструменты анализа писем, помещённых на карантин. В частности, SOC-командам доступна максимально полная информация по блокированию событий, включая подробные сведения о вложениях, результаты их сканирования и вердикт по заблокированным переходам по ссылкам. Это позволит SOC-аналитикам точнее изучать события и усиливать в дальнейшем свою стратегию по реагированию на инциденты. Кроме того, Kaspersky Security для почтовых серверов теперь поддерживает интеграцию с системой управления виртуализацией серверов и рабочих станций «Ред Виртуализация» от «Ред Софт», сертифицированную Минцифры России.

19.04.2024 [22:51], Владимир Мироненко

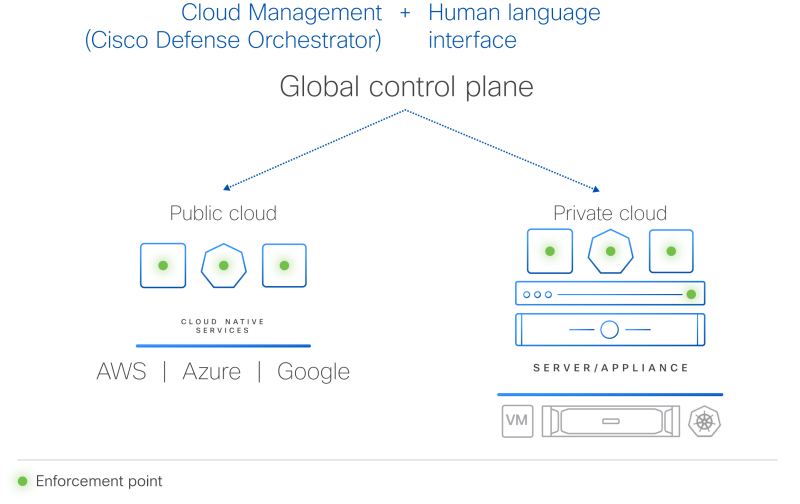

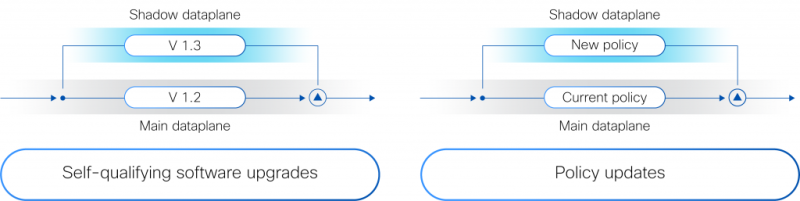

Гиперщит с ИИ: Cisco представила систему безопасности HypershieldCisco представила комплексную распределённую систему безопасности нового поколения Hypershield, призванную укрепить защиту ЦОД и облачной инфраструктуры. Cisco Hypsershield предназначена для защиты приложений, устройств и данных в различных средах, включая государственные и частные ЦОД, облака и физические устройства. Как утверждает компания, благодаря интеграции ИИ новая технология позволяет добиться более высоких результатов в области безопасности, чем это было возможно с помощью людей. Hypershield использует постоянно дообучающийся ИИ, а платформа изначально построена и спроектирована как автономная система с возможностью прогнозирования. Hypershield создана на основе технологии, изначально разработанной для гиперскейлеров. Система представляет собой скорее структуру безопасности, позволяющую применять политики безопасности везде, где это необходимо: для каждой службы приложений, кластера Kubernetes, контейнера, виртуальной машины или сетевого порта. По словам компании, Hypershield может обеспечить безопасность везде, где нужно клиенту — в программном окружении, на сервере и в будущем даже в сетевом коммутаторе. В распределённой системе, которая может включать сотни тысяч точек применения политик (Enforcement Point), упрощённое управление имеет решающее значение, отмечает Cisco. Hypershield предлагает распределённую защиту от эксплойтов, применяя в течение нескольких минут после появления информации об атаках различные компенсаторные механизмы, в том числе меняя конфигурацию сети на лету. В случае проникновения атакующего в сеть система автоматически делает сегментацию. Кроме того, Hypershield автономно тестирует обновление ПО и политик, применяя их сначала внутри цифрового двойника и оценивая последствия вносимых изменений. В программных средах Hypershield использует в первую очередь eBPF, причём ранее Cisco приобрела ведущего поставщика решений в этой области. На аппаратном уровне она позволяет задействовать DPU, в скором будущем компания представит новые коммутаторы с интегрированными DPU. Как ожидается, Cisco Hypershield станет доступна в августе этого года. Лицензию придётся покупать на каждую рабочую нагрузку, но точные критерии расчёта стоимости компания пока не раскрывает. |

|