Материалы по тегу: безопасность

|

25.12.2023 [16:43], Сергей Карасёв

Теневые IT-инструменты стали причиной каждого десятого киберинцидента«Лаборатория Касперского» обнародовала результаты исследования, в ходе которого изучалась ситуация с безопасностью в киберпространстве в мировом масштабе. Анализ показал, что только за последние два года более ¾ (77 %) всех компаний столкнулись как минимум с одним инцидентом, причём для многих предприятий количество вторжений за указанный период достигает шести. Выводы «Лаборатории Касперского» базируются на результатах опроса, проведённого компанией Arlington Research среди 1260 специалистов в области IT. Исследование охватило 19 стран, включая Бразилию, Чили, Китай, Колумбию, Францию, Германию, Индию, Индонезию, Японию, Казахстан, Мексику, Россию, Саудовскую Аравию, ЮАР, Испанию, Турцию, ОАЭ, Великобританию и США. Все респонденты работали в компаниях малого и среднего бизнеса с численностью сотрудников более 100 человек или в крупных организациях с количеством работников более 1000 человек.

Источник изображения: pixabay.com Выяснилось, что 75 % киберинцидентов, с которыми столкнулась компании за двухлетний период, носили серьёзный характер. Примерно четверть (26 %) всех случаев были связаны с умышленными нарушениями сотрудниками политики информационной безопасности. Около 11 % инцидентов, то есть примерно каждый десятый случай, произошли из-за теневых IT: это приложения, устройства, публичные облачные сервисы и другие цифровые инструменты, которые официально не разрешены для работы в конкретной компании. Больше всего от использования теневых средств страдает IT-отрасль — на неё пришлось 16 % связанных с этим киберинцидентов в 2022-м и 2023 годах. С проблемой также сталкиваются объекты критической инфраструктуры, транспортные и логистические компании (по 13 %). Ситуация с теневыми IT осложняется тем, что во многих организациях не прописана ответственность для сотрудников за соответствующие нарушения. «Теневыми IT могут быть несанкционированные приложения, установленные на рабочие компьютеры сотрудников, флешки, мобильные телефоны, ноутбуки и другие устройства. Но бывают и менее очевидные варианты. Например, кто-то из сотрудников может использовать старое оборудование, оставшееся после модернизации или реорганизации IT-инфраструктуры. Со временем в нём накапливаются уязвимости, с помощью которых злоумышленники смогут проникнуть во внутреннюю систему компании», — отмечает «Лаборатория Касперского». Исследование показало, что 14 % киберинцидентов происходят из-за ошибок старшего IT-специалиста, около 15 % — по причине некорректных действий прочих IT-сотрудников. Примерно 18 % респондентов рассказали, что причиной инцидентов в их компаниях является нехватка навыков в области кибербезопасности. Ещё 41 % компаний считают, что у них есть пробелы в инфраструктуре ИБ, тогда как 21 % опрошенных заявили, что их компаниям не хватает средств для принятия адекватных защитных мер.

22.12.2023 [13:16], Сергей Карасёв

Cisco приобретёт компанию IsovalentКорпорация Cisco объявила о заключении соглашения по покупке стартапа Isovalent, специализирующегося на разработке сетевых решений open source для обеспечения безопасности, в том числе в облачных средах. Финансовые условия сделки не раскрываются. Isovalent является участником проекта eBPF (extended Berkeley Packet Filter), нацеленного на использование возможностей ядра Linux для мониторинга активности, обнаружения проблем с производительностью и выявления рисков безопасности различных рабочих нагрузок. Кроме того, Isovalent принимает участие в двух других проектах open source: Cilium и Tetragon. Первый помогает управлять потоками сетевого трафика между контейнерами, а второй дополняет Cilium, предоставляя дополнительные возможности кибербезопасности. Стартап недавно представил решение Cilium Mesh, которое позволяет подключать кластеры Kubernetes к существующей инфраструктуре в гибридных облаках.

Источник изображения: Cisco Cisco намерена использовать технологии Isovalent для расширения своего набора сервисов в области кибербезопасности. Речь идёт о развитии концепции Cisco Security Cloud — интегрированной облачной платформы безопасности на базе ИИ для организаций любого размера. Данная система позволяет клиентам отделить средства управления безопасностью от мультиоблачной инфраструктуры, обеспечив защиту от возникающих угроз в любом облаке, приложении или рабочей нагрузке. Cisco планирует объединить Cilium Mesh со своими программно-определяемыми сетевыми продуктами. Корпорация Cisco намерена завершить сделку по поглощению Isovalent в III четверти 2024 финансового года, который закончится 27 июля. После этого сотрудники стартапа присоединятся к подразделению Cisco Security Business Group.

12.12.2023 [13:48], Сергей Карасёв

BlackBerry назначила нового главу и отказалась от IPO бизнеса IoTКомпания BlackBerry объявила об изменении планов по реструктуризации бизнеса. В частности, принято решение отказаться от первичного публичного размещения акций (IPO) группы Интернета вещей (IoT). Кроме того, произошли изменения в высшем руководящем составе. В октябре 2023 года BlackBerry сообщила о намерении разделить бизнес на две части — подразделения кибербезопасности и IoT. Причём вторая структура должна была выйти на биржу в первой половине следующего финансового года. Говорилось, что эти изменения «позволят акционерам отдельно и более эффективно оценивать параметры и потенциал основного бизнеса компании». Но теперь BlackBerry объявила, что в программу реструктуризации внесены изменения. Компания продолжит разделение на два полностью самостоятельных подразделения, как и было задумано раньше. Этот процесс будет включать в себя перераспределение и оптимизацию централизованных корпоративных функций с учётом направлений деятельности каждой их структурных единиц. В перспективе такой подход позволит двум подразделениям работать независимо друг от друга, на прибыльной основе и с положительным денежным потоком. При этом от IPO структуры IoT решено отказаться.

Источник изображения: pixabay.com Вместе с тем BlackBerry назначила нового генерального директора: им стал Джон Джаматтео (John Giamatteo), который с октября 2021 года занимал должность президента подразделения кибербезопасности BlackBerry. Джаматтео имеет более чем 30-летний опыт работы в крупных технологических компаниях. До прихода в BlackBerry он был президентом и директором по доходам McAfee. Кроме того, Джаматтео занимал пост главного операционного директора AVG Technologies, а также различные руководящие должности в Solera, RealNetworks и Nortel Networks. Ричард Линч (Richard Lynch), исполнявший обязанности генерального директора BlackBerry с 4 ноября 2023 года, останется председателем совета директоров компании.

06.12.2023 [23:03], Владимир Мироненко

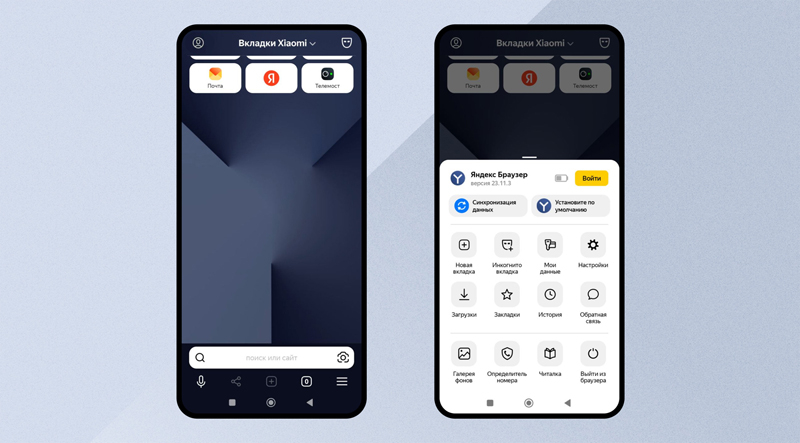

Вышла мобильная версия «Яндекс Браузера» для организаций«Яндекс» сообщил о выходе мобильной версии «Яндекс Браузера» для организаций с поддержкой Android-устройств, а также добавлении в десктопную версию браузера новых функций по обеспечению безопасности данных. Эти решения позволяют централизованно управлять всем парком устройств организации, а также поддерживают кастомизацию и расширенный набор групповых политик. Мобильный «Яндекс Браузер» для организаций позволит лучше защитить корпоративные данные, сделав работу сотрудников компании с личных устройств более удобной, сообщают разработчики. Для доступа к нему компания должна оставить заявку.

Источник изображения: «Яндекс» В последней версии продукта для Windows, macOS и Linux добавлено более 100 новых групповых политик, а также новые инструменты для управления средствами безопасности и защиты от фишинга, вредоносных расширений, вирусов и опасных сайтов. В частности, были реализованы новые функции для защиты от утечек данных, благодаря которым администраторы смогут контролировать возможность делать скриншоты, печать, сохранение страниц, использование буфера обмена, загрузку и выгрузку файлов. Вдобавок появилась защита от перехвата аудио- и видеопотоков. Также администраторы «Яндекс Браузера» для организаций будут получать уведомления о подозрительной и потенциально опасной активности, например, о том, что в ранее легитимном расширении после обновления был обнаружен вредоносный код. Браузер заблокирует его работу и оперативно сообщит об инциденте в службу безопасности. Кроме того, режим совместимости с Internet Explorer в новом браузере доступен всем организациям. Наконец, для Linux-версии лицензирование и кастомизация теперь осуществляются с помощью отдельного небольшого пакета.

04.12.2023 [14:48], Андрей Крупин

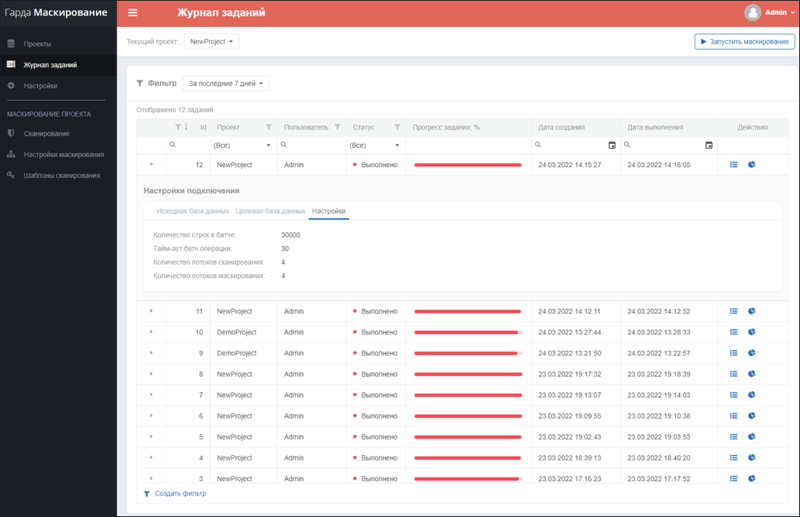

Система обезличивания данных «Гарда маскирование» прошла сертификацию ФСТЭК России по 4-му уровню доверияРоссийский разработчик систем информационной безопасности «Гарда технологии» (входит в «ИКС Холдинг») сообщил о сертификации Федеральной службой по техническому и экспортному контролю программного комплекса «Гарда маскирование» по четвёртому уровню доверия. Платформа «Гарда маскирование» предназначена для создания маскированных копий баз данных без изменения целостности базы. Система сканирует и классифицирует данные в защищаемой СУБД для обезличивания персональных данных и удаления конфиденциальной информации с полным сохранением структуры исходного массива данных. Решение защищает информацию при её передаче разработчикам, тестировщикам, аналитикам и другим лицам, для которых доступ к содержимому базы данных необязателен.  «Гарда маскирование» позволяет выявлять и маскировать такие чувствительные данные, как ФИО, номера банковских карт, паспортные данные, даты рождения, ИНН, ОГРН, СНИЛС, номера телефонов, e-mail, логины учётных записей. При этом в качестве методов и алгоритмов маскирования данных могут использоваться генератор ФИО и номеров карт, перемешивание и вставка случайных строк. Продукт поддерживает работу с СУБД MySQL, Microsoft SQL Server, Oracle Database и PostgreSQL. Сертифицированная версия платформы «Гарда маскирование» может использоваться для защиты информационных ресурсов предприятий, не работающих с государственной тайной.

03.12.2023 [23:24], Руслан Авдеев

Чат-бот Amazon Q оказался подвержен «галлюцинациям» и даже допустил утечку координат дата-центров AWSНедавно представленный Amazon чат-бот Amazon Q страдает характерными для этого типа решений «галлюцинациями» и допускает утечки конфиденциальных данных, сообщает Platformer. Пользователям превью-версии стали доступны данные о местоположении ЦОД компании, непубличных дисконтных программах и ещё не представленных функциях. Инцидент получил статус утечки уровня 2. Это означает, что он оказался достаточно серьёзен, чтобы привлечь специалистов к его устранению ночью и работе в течение выходных. Проблемы Q весьма некстати проявились тогда, когда Amazon пытается отвоевать себе место на рынке ИИ-ассистентов. Пионерами здесь стали Microsoft, Google и некоторые стартапы. В сентябре компания объявила о намерении инвестировать $4 млрд в стартап Anthropic, а на этой неделе, наконец, представила собственный чат-бот Q. В ответ на сообщения о проблемах Q в компании заявили, что некоторые сотрудники действительно обмениваются отзывами по внутренним каналам, но нет свидетельств того, что в материалах обратной связи упоминаются случаи явной утечки данных. Позже компания ещё раз подчеркнула, что Amazon Q не допускал утечек конфиденциальной информации. При этом в компании уточняют, что обратная связь только приветствуется, поскольку поможет лучше настроить поведение ИИ-ассистента. Однако внутренние документы компании, утекшие в Сеть, свидетельствуют об обратном — Q выдавал вводящие в заблуждение или же потенциально опасные ответы, например, касающиеся вопросов безопасности. До сих пор Amazon тщательно скрывает местоположение ЦОД из своего огромного парка, включающего как собственные объекты, так и арендованные мощности. В 2018 году WikiLeaks обнародовала внутреннюю документацию IT-гиганта, включающую сведения о координатах дата-центров компании по состоянию на 2015 год. С тех пор расположение ЦОД раскрывалось только в документах о планируемом строительстве, но точных сведений о местонахождении всех площадок компании данных нет до сих пор. В последнем отчёте K-10, AWS уведомила, что на конец 2022 года компания владела по всему миру ЦОД общей площадью более 1,4 млн м2 и арендует ещё более 1,6 млн м2.

01.12.2023 [17:18], Андрей Крупин

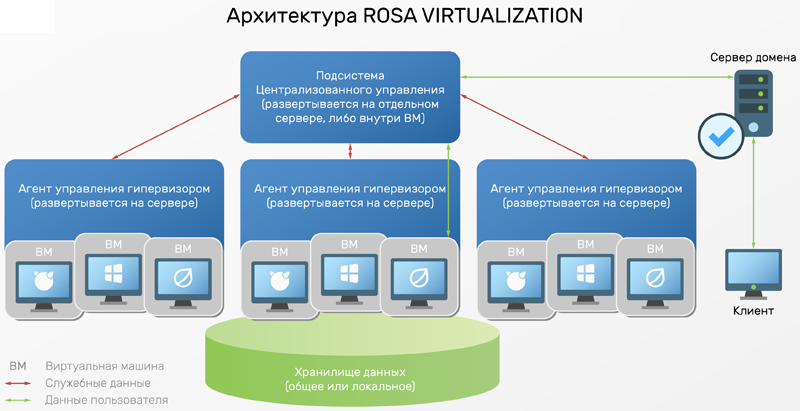

Платформа виртуализации ROSA Virtualization обновила сертификат ФСТЭК России по четвёртому классуКомпания «НТЦ ИТ РОСА» сообщила об успешном прохождении комплекса испытаний в системе сертификации ФСТЭК России и обновлении выданного ранее сертификата на платформу виртуализации ROSA Virtualization версии 2.1. Согласно новым «Требованиям по безопасности информации к средствам виртуализации», утверждённым приказом ФСТЭК России № 187 и вступившим в силу 27 октября 2022 года, все программные продукты, реализующие функции средств виртуализации, должны быть сертифицированы по одному из шести классов защиты.  ROSA Virtualization 2.1 соответствует требованиям регулятора и является сертифицированным средством виртуализации четвёртого класса защиты. Платформа может быть использована в государственных организациях и на объектах критической информационной инфраструктуры для построения виртуальной инфраструктуры, обрабатывающей информацию ограниченного доступа, включая персональные данные. По заверениям разработчика, ROSA Virtualization является первой в России системой управления виртуализацией, которая использует интегрированные средства защиты информации. Встроенные системы защиты закрывают семь из девяти обязательных требований, кроме межсетевого экранирования и антивирусной защиты. Задача межсетевого экранирования решена путём установки в систему продукта Netfilter c инструментом управления iptables, антивирусная защита реализована с помощью таких продуктов, как антивирус «Лаборатории Касперского» и Dr.Web Enterprise Security Suite.

01.12.2023 [16:53], Андрей Крупин

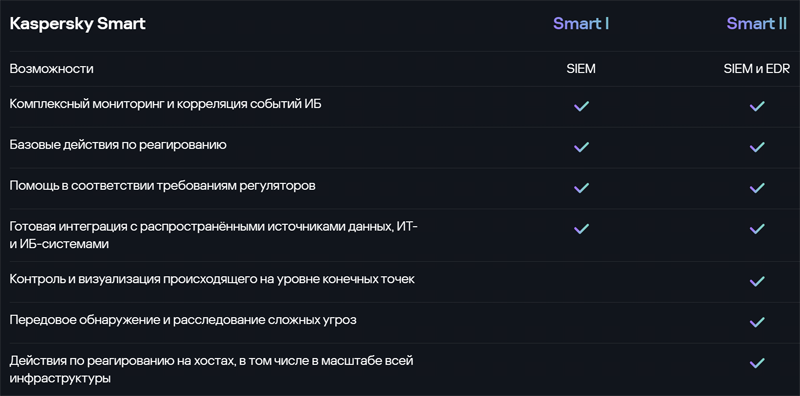

«Лаборатория Касперского» представила Kaspersky Smart — новую линейку решений для защиты среднего бизнеса«Лаборатория Касперского» объявила о выпуске защитных решений Kaspersky Smart I и Kaspersky Smart II для корпоративного сегмента. Представленные продукты предназначены для компаний среднего бизнеса, в IT-инфраструктуре которых насчитывается от 250 до 1000 рабочих мест и серверов. Линейка Kaspersky Smart может быть развёрнута как локально, так и в виртуальной среде, включает в себя возможности не только для мониторинга и обнаружения цифровых угроз, но и для реагирования на инциденты, а также помогает соответствовать требованиям регуляторов.

Возможности Kaspersky Smart Оба уровня линейки — Smart I и Smart II — включают в себя SIEM-систему Kaspersky Unified Monitoring and Analysis Platform, которая позволяет осуществлять комплексный мониторинг и потоковую корреляцию событий ИБ из различных источников данных в режиме реального времени в рамках всей инфраструктуры, а также благодаря централизованному хранению данных предоставлять информацию об инцидентах регулирующим органам. Во второй уровень, помимо SIEM, входит решение Kaspersky EDR Expert, позволяющее выстроить дополнительный эшелон защиты конечных устройств от сложных угроз. «Организации среднего размера по большей части уже обладают фундаментальной защитой на уровне конечных устройств и задумываются о защите от сложных атак. Востребованность систем анализа и управления ИБ-событиями, а также EDR-решений растёт, поскольку с усложнением ландшафта киберугроз возникает необходимость реагировать на инциденты быстрее, качественнее, с меньшими усилиями. Средний бизнес остро нуждается в комплексных и эффективных решениях для защиты своих бизнес-активов, и мы делаем доступным ему свой комплексный продукт уровня Enterprise. Наша новая линейка предоставляет не только наиболее актуальную киберзащиту, но и помогает соответствовать требованиям законодательства», — отмечает «Лаборатория Касперского».

01.12.2023 [15:52], Руслан Авдеев

AWS представила корпоративную систему биометрической идентификации Amazon One Enterprise — через 3 года после дебюта Amazon One для магазиновAWS представила корпоративную версию системы биометрической идентификации Amazon One Enterprise. Новый сервис основан на решении Amazon One, которое появилось в 2020 году. Оно используется для биометрических платежей в собственных магазинах Amazon, не имеющих кассиров. Посетители Amazon Go могут привязать данные банковской карты к информации об отпечатке ладони. Хотя технология, как это обычно бывает с такими решениями, вызвала опасения среди правозащитников и политиков в связи с возможной утечкой данных, компания продолжила внедрять её, предлагая клиентам различные льготы. Сервис уже появился во всех магазинах сети Whole Foods, принадлежащей Amazon, в США. Также компания заключила соглашения и со сторонними ретейлерами. Проект Amazon One Enterprise стал закономерным развитием предыдущей инициативы. Несмотря на повсеместный переход на удалённую работу, многие компании всё ещё хотят видеть своих сотрудников в офисах хотя бы время от времени. Amazon One Enterprise обеспечивает бесконтактную идентификацию для доступа на такие объекты. Более того, технологию можно использовать и для всевозможного ПО с разграничением доступа, например, для защиты доступа к кадровой или финансовой информации. Заказчикам предлагается на выбор два вида устройств: отдельный модуль, который можно разместить где угодно, и турникет. Возможно совместное использование биометрической идентификации с традиционными средствами, т.е. карточками, PIN-кодами и паролями. AWS подчёркивает, что Amazon One Enterprise отличается от решений для магазинов уровнем обеспечения безопасности. В частности, коллекция отпечатков ладоней сохраняется в облаке AWS отдельно для каждой компании. С помощью точно такого же устройства пользователь может удалить свои данные, а если в течение двух лет он не проявлял никакой активности, данные будут удалены автоматически.

01.12.2023 [13:20], Андрей Крупин

«Гарда технологии» представила новую версию сервиса данных о киберугрозахРоссийский разработчик систем информационной безопасности «Гарда технологии» (входит в «ИКС Холдинг») сообщил об обновлении сервиса «Гарда TI» (Threat Intelligence), предоставляющего актуальные сведения о признаках и индикаторах вредоносной активности на основе данных из открытых и собственных источников аналитического центра группы компаний «Гарда». В новой версии «Гарда TI» данные аналитики о хакерских группировках, методах и тактиках атак предоставляют заказчикам более полную информацию об индикаторах компрометации для повышения эффективности противодействия угрозам. Обновились связи между индикаторами, благодаря чему специалисты ИБ-служб могут сократить время реакции на вредоносную активность и самостоятельно проводить анализ угроз.

Источник изображения: freepik.com Кроме прочего, в базе «Гарда TI» стали доступны новые типы индикаторов: JA3/JA3S-отпечатки. Использование таких отпечатков позволяет точнее анализировать паттерны поведения злоумышленников и идентифицировать необычные или вредоносные активности в сети. Это помогает в обнаружении кибератак, инсайдерских активностей, вредоносного программного обеспечения, детектировании угроз в шифрованном трафике и ранее неизвестных угроз нулевого дня. Также сообщается о повышении удобства пользовательского интерфейса сервиса. Система «Гарда TI» зарегистрирована в реестре отечественного ПО, что подтверждает соответствие продукта требованиям российского законодательства, предоставляет возможность беспрепятственного использования в организациях, относящихся к органам государственной власти и критической информационной инфраструктуре. |

|