Материалы по тегу: безопасность

|

29.01.2024 [15:25], Андрей Крупин

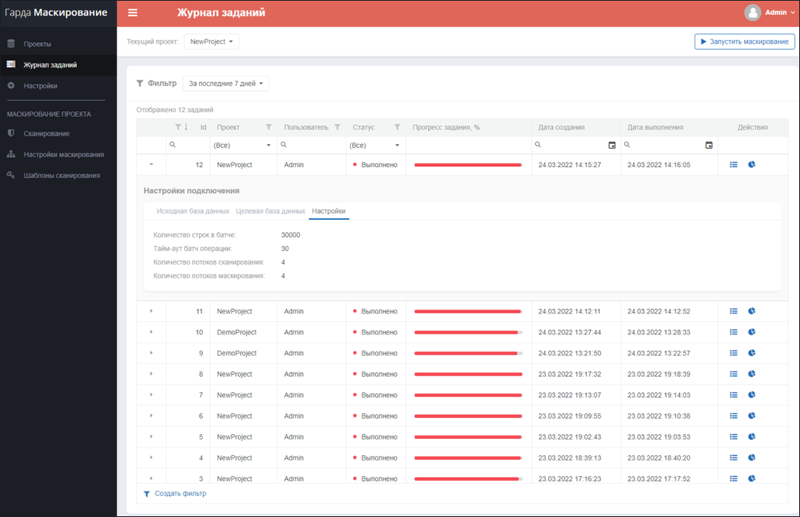

Система обезличивания данных «Гарда маскирование» получила поддержку платформы «1С:Предприятие»Российский разработчик систем информационной безопасности «Гарда технологии» (входит в «ИКС Холдинг») сообщил о выпуске новой версии программного комплекса «Гарда маскирование» 1.6. Платформа «Гарда маскирование» предназначена для создания маскированных копий баз данных без изменения их целостности. Система сканирует и классифицирует данные в защищаемой СУБД для обезличивания персональных данных и удаления конфиденциальной информации с полным сохранением структуры исходного массива данных. Решение защищает информацию при её передаче разработчикам, тестировщикам, аналитикам и другим лицам, для которых доступ к содержимому базы данных необязателен.  Обновлённая версия «Гарда маскирование» 1.6 поддерживает работу с базой данных платформы «1С:Предприятие», администраторы которой могут обезличивать персональные данные, коммерческую и любую другую информацию при передаче в службу технической поддержки или для других целей — в соответствии с требованиями регуляторов. Такая модификация данных без изменения их типов и структуры позволяет, с одной стороны, не замедлять процессы разработки, тестирования и обслуживания приложений, а с другой — избежать рисков утечки чувствительной информации и соответствовать требованиям безопасной разработки. Дополнительно в «Гарда маскирование» версии 1.6 были расширены настройки проектов, прав доступа и резервного копирования, добавлены новые генераторы ОКПО, КПП и возможность использования для генерации ИНН справочника ФНС России. Отдельное внимание разработчиками продукта было уделено увеличению количества поддерживаемых форматов и настроек маскирования, которые позволяют обеспечить конфиденциальность данных.

29.01.2024 [13:42], Андрей Крупин

ИБ-платформа R-Vision TIP прошла сертификацию в Республике БеларусьКомпания R-Vision сообщила о прохождении сертификационных испытаний на соответствие стандартам информационной безопасности Республики Беларусь программного комплекса Threat Intelligence Platform (TIP). Платформа R-Vision TIP предназначена для выявления скрытой активности злоумышленников в корпоративной IT-среде по определённым признакам, называемым индикаторами компрометации. Продукт обеспечивает автоматический сбор, нормализацию и обогащение индикаторов компрометации, передачу обработанных данных напрямую на внутренние средства защиты, а также поиск и обнаружение индикаторов во внутренней инфраструктуре организации с помощью сенсоров.  Сертификат, выданный Оперативно-аналитическим центром при президенте Республики Беларусь, подтверждает соответствие R-Vision TIP требованиям информационной безопасности, предъявляемым к средствам защиты информации на государственном уровне. Продукт в полной мере отвечает требованиям технического регламента «Информационные технологии. Средства защиты информации. Информационная безопасность» (ТР 2013/027/BY) и указанным в нём государственным стандартам Республики Беларусь. R-Vision TIP может использоваться на критически важных объектах информатизации (КВОИ), в государственных информационных системах, в автоматизированных системах управления производственными и технологическими процессами, а также в информационных системах, обрабатывающих персональные данные.

17.01.2024 [20:57], Андрей Крупин

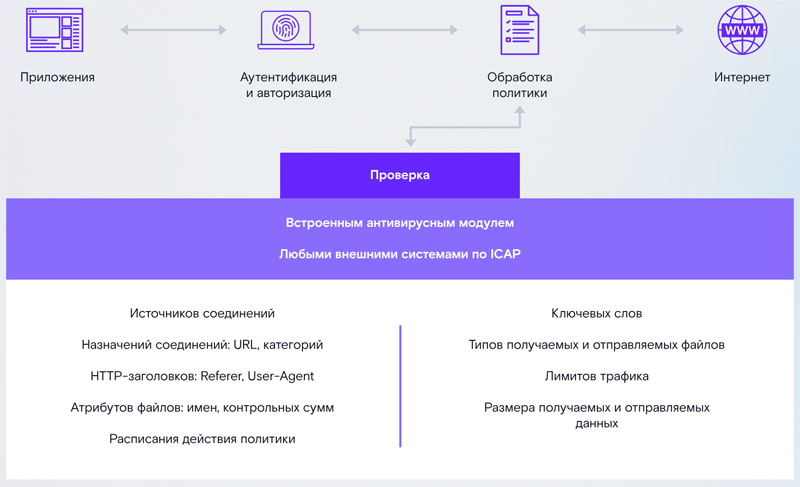

Релиз шлюза веб-безопасности Solar webProxy 4.0: автоматизация рутинных задач и улучшенные средства управления трафикомРаботающая в сфере информационной безопасности компания «Солар» выпустила новую версию шлюза веб-безопасности Solar webProxy 4.0. Solar webProxy относится к классу SWG-решений (Secure Web Gateways). Программный комплекс устанавливается в разрыв сети и контролирует все данные, передаваемые между сотрудниками, внутренними IT-системами организации и интернет-ресурсами. При фильтрации и маршрутизации данных определяются их формат и кодировка передаваемых данных, вскрываются содержимое и заголовки сетевых пакетов, категоризируются веб-запросы и ресурсы. Возможна проверка трафика встроенным антивирусом или другими средствами защиты с помощью протокола ICAP.

Принцип работы Solar webProxy С релизом Solar webProxy 4.0 в составе шлюза появился новый инструмент — конструктор политики. Он позволяет использовать логические операторы «и/или/то» при составлении сложных многосоставных условий политики. Конструктор политики снижает трудоёмкость процесса настройки правил и автоматизирует этот процесс, что особенно актуально для крупных организаций со сложной организационной структурой. В числе прочих доработок Solar webProxy 4.0 фигурируют средства перенаправления трафика приложений рабочей станции на прокси-сервер, сквозной поиск с новым механизмом индексации применяемых в политиках объектов, а также расширенный набор форматов файлов, поддерживаемых встроенной системой контентного анализа. Шлюз зарегистрирован в реестре российского ПО и может использоваться для импортозамещения зарубежных аналогов.

17.01.2024 [13:24], Сергей Карасёв

Почти 180 тыс. межсетевых экранов SonicWall уязвимы для DoS- и RCE-атакМежсетевые экраны SonicWall нового поколения, по сообщению ресурса DarkReading, содержат две уязвимости, которые могут эксплуатироваться злоумышленниками для организации DoS-атак и удалённого выполнения произвольного программного кода (RCE). Информация о дырах содержится в бюллетенях безопасности CVE-2022-22274 и CVE-2023-0656, первый из которых был обнародован ещё в марте 2022 года, а второй — год спустя. Проблемы носят схожий характер: они связаны с переполнением буфера в SonicOS, которая применяется в брандмауэрах SonicWall. При этом первая из уязвимостей получила рейтинг опасности CVSS в 9,4 балла из 10, а вторая — 7,5 балла.

Источник изображения: SonicWall Специалисты компании BishopFox, занимающейся вопросами информационной безопасности, просканировали устройства SonicWall с интерфейсами управления, доступными через интернет, и установили, что из 233 984 обнаруженных межсетевых экранов 178 637 подвержены одной или сразу двум названным проблемам. А это означает, что киберпреступники могут организовать атаку, чтобы вывести устройство из строя или спровоцировать выполнение вредоносного кода с целью последующего проникновения в корпоративную сеть. BishopFox отмечает, что в конфигурации по умолчанию SonicOS перезапускается после сбоя, но после трёх таких инцидентов за короткий период времени система переходит в режим обслуживания, требуя действий со стороны администратора для восстановления нормальной функциональности. Уже существует эксплойт для уязвимостей, хотя реальные случаи их эксплуатации на сегодняшний день не зафиксированы. Отмечается, что продукты SonicWall используют сотни тысяч компаний по всему миру, в том числе правительственные учреждения и крупные корпорации. А это делает их привлекательной целью для хакерских вторжений. На данный момент опасность заключается не столько в потенциальном выполнении произвольного кода, сколько в DoS-атаке. Впрочем, новейшая версия прошивки защищает от обеих уязвимостей.

17.01.2024 [09:23], Андрей Крупин

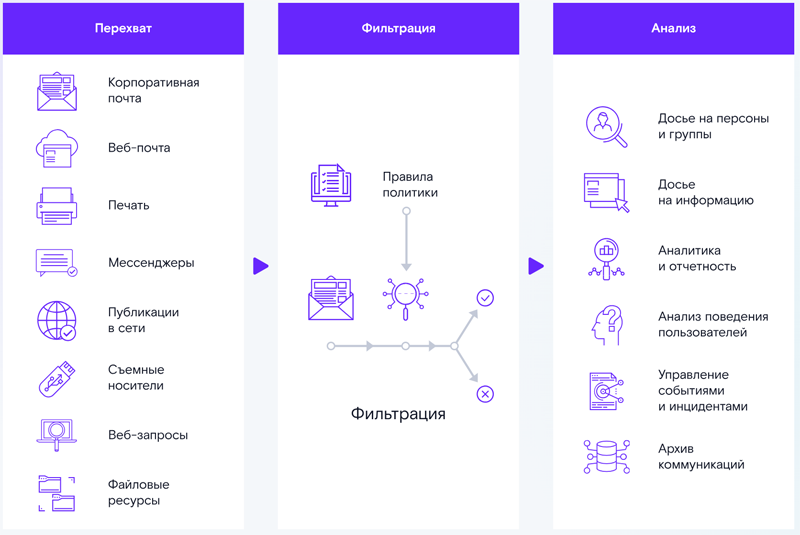

DLP-система Solar Dozor дополнилась средствами контроля демонстрации экрана во время ВКСКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) сообщила о выпуске новой версии программного комплекса Solar Dozor 7.11. Solar Dozor относится к категории систем, предназначенных для предотвращения утечек данных (Data Loss Prevention, DLP) в корпоративной среде. Решение блокирует передачу сотрудниками конфиденциальных документов, помогает выявлять признаки корпоративного мошенничества, позволяет заниматься профилактикой инцидентов безопасности. Продукт представлен для всех основных ОС — Windows, macOS, Linux. Поддерживается работа в VDI-среде.

Принцип работы Solar Dozor В обновлённой версии Solar Dozor 7.11 реализована возможность контроля информации, передаваемой через средства видеоконференцсвязи и мессенджеры, позволяющая предотвращать утечки данных во время их трансляции на экране. DLP-система создаёт снимки демонстрируемого контента, распознаёт их с помощью OCR (технологии автоматического анализа изображений и преобразования их в текст) и на основе результата распознавания осуществляет блокировку демонстрации. Ещё одним нововведением Solar Dozor 7.11 стал интеграционный модуль MultiConnector, обеспечивающий взаимодействие защитного комплекса с SIEM-, SOAR-, XDR-, IRP-платформами. Также сообщается о доработках macOS-агента, добавлении функции перехвата вредоносных QR-кодов, оптимизации движка распознавания графических объектов, включении поддержки Linux-агентом новых ОС семейства «Альт» (в том числе сертифицированных версий «Альт 8 СП») и прочих изменениях. DLP-система Solar Dozor зарегистрирована в реестре российского ПО и может использоваться корпоративными заказчиками для импортозамещения зарубежных аналогов.

16.01.2024 [17:38], Андрей Крупин

Однонаправленный шлюз «Рубикон» получил сертификат Минобороны РоссииНаучно-производственное объединение «Эшелон» объявило об успешном прохождении сертификационных испытаний на соответствие стандартам Министерства обороны Российской Федерации программно-аппаратного комплекса «Рубикон» с функцией однонаправленного шлюза. Однонаправленный шлюз «Рубикон» позволяет организовать однонаправленную передачу данных в изолированных (не имеющих подключения к ресурсам глобальной сети) автоматизированных системах между сегментами разного уровня секретности, а также объединяет функции маршрутизатора, межсетевого экрана типа «А» и типа «Б» второго класса защиты и системы обнаружения вторжений уровня сети второго класса защиты.  Выданный Минобороны России сертификат подтверждает выполнение требований руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) — по 2 уровню контроля, а также по соответствию реальных и декларируемых в документации функциональных возможностей. Комплекс «Рубикон» может использоваться в автоматизированных системах военного назначения для обработки информации, содержащей сведения, составляющие государственную тайну и имеющие степень секретности не выше «совершенно секретно», при соблюдении условий и ограничений, изложенных в эксплуатационной документации. Срок действия сертификата Минобороны России — до 29 декабря 2028 года.

16.01.2024 [13:40], Андрей Крупин

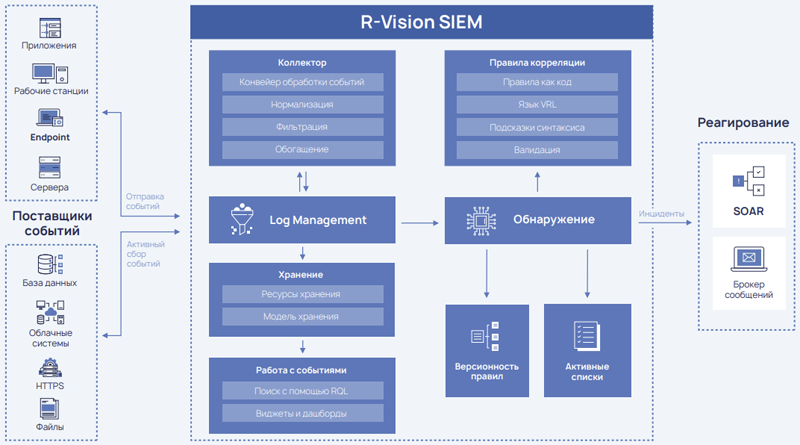

Система управления ИБ-событиями R-Vision SIEM получила расширенные возможности аудита данныхКомпания R‑Vision сообщила о выпуске новой версии программного комплекса SIEM 1.3, предназначенного для обеспечения информационной безопасности (ИБ) корпоративных сред. Созданный отечественным разработчиком продукт относится к классу решений Security information and event management и позволяет IT-службам в режиме реального времени осуществлять централизованный мониторинг событий ИБ, выявлять инциденты информационной безопасности, а также оперативно реагировать на возникающие угрозы.

Схема работы R-Vision SIEM Обновлённая версия R-Vision SIEM 1.3 получила расширенные функциональные возможности конвейера обработки событий, дополнительные инструменты для работы с данными и поисковой выдачей. Важным нововведением стало добавление в систему конструктора отчётов, который упрощает процесс предоставления отчётности. Существенные изменения затронули работу с внешними системами. Так, в релизе 1.3 для ИБ-аналитиков был добавлен активный сбор событий из различных баз данных и по протоколу HTTP. Также в обновлённой версии продукта разработчики R-Vision расширили интеграционные возможности, которые, в частности, помогают быстро перейти в интерфейсы систем R-Vision SOAR, Endpoint и UEBA. Это позволяет собирать больше событий из различных систем и автоматически передавать инциденты для реагирования в SOAR.

30.12.2023 [21:30], Сергей Карасёв

Китайские госхакеры снова атаковали шлюзы безопасности Barracuda ESGКомпания Barracuda Networks устранила очередную уязвимость в своих шлюзах безопасности Email Security Gateway (ESG). Как сообщает ресурс SiliconANGLE, эта брешь (CVE-2023-7102) эксплуатировалась злоумышленниками для получения несанкционированного доступа к устройствам и внедрения вредоносного ПО. Выявленная уязвимость затрагивает стороннюю библиотеку Spreadsheet::ParseExcel. Дыра позволяет киберпреступнику выполнить произвольный программный код в атакуемой системе. Для этого необходимо отправить жертве электронное письмо, содержащее сформированную особым образом таблицу в формате Excel (в виде вложения). Выяснилось, что хакеры через уязвимость CVE-2023-7102 внедряли на устройства Barracuda ESG версии зловредов Seaspy и Saltware. Barracuda выпустила патч для дыры 21 декабря 2023 года: это обновление распространяется автоматически — какие-либо действия со стороны пользователей для загрузки и установки апдейта не требуются.

Источник изображения: pixabay.com Расследование, проведённое фирмой Barracuda совместно со специалистами по кибербезопасности из компании Mandiant (принадлежит Google Cloud), показало, что за новыми атаками стоят китайские хакеры из группировки UNC4841. Эти же киберпреступники ранее организовали «смертельный» взлом шлюзов Barracuda ESG. Оказалось, что устранить дыру, использованную злоумышленниками, невозможно, а поэтому Barracuda порекомендовала клиентам выкинуть затронутые устройства. Целями UNC4841 стали в основном правительственные структуры в США и Канаде, а также в Великобритании. Группировка сосредоточена прежде всего на шпионаже. Предыдущими мишенями хакеров становились компании и организации в военном, оборонном, аэрокосмическом, IT- и телекоммуникационном секторах.

28.12.2023 [16:41], Андрей Крупин

Система управления привилегированным доступом Infrascope прошла сертификацию ФСТЭК РоссииРоссийский разработчик систем информационной безопасности NGR Softlab сообщил о сертификации Федеральной службой по техническому и экспортному контролю программного комплекса Infrascope по четвёртому уровню доверия. Infrascope относится к классу решений Privileged Access Management (PAM) и помогает организациям снижать риск угроз, которые связаны с действиями привилегированных пользователей, имеющих доступ к важным данным и IT-активам. Продукт собирает сведения обо всех действиях администраторов, происходящих в сети, и сохраняет их для последующего просмотра с целью аудита и расследования инцидентов.  Программный комплекс обладает широким диапазоном функций «из коробки» для гибкого управления доступами и контроля привилегированных пользователей в режиме реального времени с возможностью записи всех действий. Уже в базовой конфигурации Infrascope включает более 60 коннекторов и благодаря модульной архитектуре может масштабироваться под запросы организации любого размера. Сертифицированная версия платформы Infrascope может использоваться для защиты информационных ресурсов предприятий, не работающих с государственной тайной. PAM-система помогает выполнять нормативные требования по защите информационных систем персональных данных (ИСПДн), государственных информационных систем (ГИС), критической информационной инфраструктуры (КИИ), финансовых систем (ГОСТ Р 57580.1-2017) и других стандартов ИБ, в том числе международных (GDPR, PCI DSS, ISO 27002 и пр.).

27.12.2023 [15:26], Сергей Карасёв

«Яндекс» завершил перенос серверов yandex.kz в КазахстанМинистерство цифрового развития, инноваций и аэрокосмической промышленности Казахстана сообщило о том, что компания «Яндекс» окончательно перенесла серверы регионального портала yandex.kz на территорию этой республики. Проект реализован в рамках программы по защите персональных данных жителей Казахстана. В августе 2023 года работа yandex.kz была приостановлена после того, как выяснилось, что ресурс работал на серверах, находящихся за пределами Казахстана. После этого «Яндекс» заявил о готовности решить проблему и начал развёртывание серверов в казахстанском дата-центре. «Работы велись с августа этого года по плану, согласованному с Минцифры Казахстана. Теперь yandex.kz будет работать на серверах, которые находятся внутри страны», — говорится в сообщении ведомства.

Источник изображения: Минцифры Казахстана В ходе работ команда «Яндекс Казахстана» привезла в страну необходимое оборудование и ввела его в эксплуатацию. После проведения всестороннего тестирования портал yandex.kz полностью переехал на местные серверы. Таким образом, на реализацию проекта потребовалось примерно четыре месяца. В Минцифры Казахстана также добавили, что ведомство уделяет большое внимание безопасности персональных данных граждан страны. Перенос серверов yandex.kz на территорию республики означает, что информация местных пользователей будет храниться и обрабатываться в Казахстане, что, как ожидается, поможет улучшить её защиту. |

|