Материалы по тегу: уязвимость

|

01.12.2024 [01:41], Владимир Мироненко

0patch опубликовал неофициальные патчи против уязвимости нулевого дня в Microsoft Windows Server 2012 и Server 2012 R2Сервис микропатчей 0patch компании ACROS Security опубликовал бесплатные неофициальные патчи для устранения уязвимости нулевого дня, появившейся более двух лет назад в механизме безопасности Windows Mark of the Web (MotW), сообщил BleepingComputer. По словам Мити Колсека (Mitja Kolsek), соучредителя 0patch, эта уязвимость может позволить злоумышленникам помешать Windows применять к некоторым типам файлов, загружённых из интернета, метки (MotW), которые добавляются ко всем документам и исполняемым файлам, загружённым из ненадёжных источников, предупреждая о потенциальной опасности. Исследователи 0patch обнаружили ранее неизвестную уязвимость в Microsoft Windows Server 2012 и Server 2012 R2, которая позволяет злоумышленнику обойти проверку безопасности. Анализ показал, что эта уязвимость появилась в Windows Server 2012 более двух лет назад и оставалась незамеченной — или, по крайней мере, неисправленной — до сегодняшнего дня. Её присутствие можно обнаружить даже на полностью обновлённых серверах с расширенными обновлениями безопасности. ACROS Security не будет раскрывать детальную информацию об этой уязвимости до тех пор, пока Microsoft не выпустит для неё официальные патчи безопасности. Неофициальные же патчи доступны бесплатно как для устаревших версий Windows, срок поддержки которых уже закончился, так и для полностью обновлённых, включая:

Чтобы установить эти микропатчи в системах Windows Server 2012, поддержка которых закончилась более года назад, необходимо зарегистрироваться в сервисе 0patch и установить программу-агент. Если нет политик на запрет установки исправлений, патчи будут развёрнуты автоматически после запуска агента (без необходимости перезапуска системы).

27.11.2024 [19:50], Владимир Мироненко

QNAP случайно заблокировала пользователям доступ к их NAS-хранилищам с обновлением ОС QTSПосле выпуска 19 ноября компанией QNAP обновления операционной системы QTS 5.2.2.2950 build 20241114 стали поступать жалобы «от некоторых пользователей, сообщающих о проблемах с функциональностью устройства после установки», пишет Ars Technica. Как сообщила компания, обновление было отозвано, после чего она «провела всестороннее расследование» и повторно выпустила исправленную версию «в течение 24 часов». По словам QNAP, проблемы возникли лишь у ограниченного перечня моделей NAS серий TS-x53D и TS-x51, в том числе TS-453DX, TBS-453DX, TS-251D, TS-253D, TS-653D, TS-453D, TS-453Dmini, TS-451D и TS-451D2, но на форуме сообщества пишут о более широком списке устройств компании, у которых возникли проблемы после обновления ОС QTS. В числе проблем называют отказ владельцам в доступе в качестве авторизованных пользователей, сложности с загрузкой и заявления о неустановленном Python для запуска некоторых приложений и служб.

Источник изображения: QNAP QNAP рекомендовала столкнувшимся с проблемами пользователям либо понизить версию ОС своих устройств (предположительно, чтобы затем снова обновиться до исправленного обновления), либо обратиться в службу поддержки за помощью. Как сообщают пользователи на форумах и в социальных сетях, реакция компании не соответствует серьёзности потери доступа ко всей системе резервного копирования. Обновление QTS было направлено, в частности, на устранение недавно обнаруженных уязвимостей в устройствах QNAP, которые нередко подвергаются атакам хакеров. Серьёзная уязвимость, выявленная в феврале 2023 года, позволяла выполнять удаленные SQL-инъекции и потенциально получать административный контроль над устройством. Она затронула почти 30 тыс. устройств QNAP. Ранее DeadBolt, группировка вымогателей, заразила тысячи устройств QNAP, что вынудило компанию автоматически отправлять экстренные апдейты даже клиентам с отключенными автоматическими обновлениями. Исследователи безопасности из WatchTowr сообщили, что обнаружили 15 уязвимостей в операционных системах и облачных сервисах QNAP и известили о них компанию. После того, как QNAP не смогла устранить некоторые из этих уязвимостей в течение 90-дневного периода, WatchTowr опубликовала свои выводы под названием «QNAPping at the Wheel».

10.08.2024 [11:49], Владимир Мироненко

Уязвимость Sinkclose в процессорах AMD позволяет вывести из строя компьютер без возможности восстановленияЭнрике Ниссим (Enrique Nissim) и Кшиштоф Окупски (Krzysztof Okupski), исследователи из компании IOActive, занимающейся вопросами безопасности обнаружили уязвимость в чипах AMD, выпускаемых с 2006 года или, возможно, даже раньше, которая позволяет вредоносному ПО проникать настолько глубоко в систему, что во многих случая её проще выбросить, чем пытаться восстановить, пишет ресурс Wired. Получившая идентификатор CVE-2023-31315 с высоким уровнем опасности (CVSS 7,5) уязвимость была названа исследователями Sinkclose. Уязвимость позволяет злоумышленникам с привилегиями уровня ядра ОС (Ring 0) получать привилегии Ring -2 и устанавливать вредоносное ПО, которое очень сложно обнаружить. Благодаря Sinkclose злоумышленники могут изменять настройки одного из самых привилегированных режимов процессора AMD — SMM, предназначенного для обработки общесистемных функций, таких как управление питанием и контроль оборудования, даже если включена блокировка SMM. Эта уязвимость может использоваться для отключения функций безопасности и внедрения на устройство постоянного, практически необнаруживаемого вредоносного ПО. Ring -2 изолирован и невидим для ОС и гипервизора, поэтому любые вредоносные изменения, внесённые на этом уровне, не могут быть обнаружены или исправлены инструментами безопасности, работающими в ОС. Вредоносное ПО, известное как буткит, которое обходит антивирусные инструменты и потенциально невидимо для операционной системы, предоставляет хакеру полный доступ для вмешательства в работу компьютера и наблюдения за её активностью. По словам Окупски, единственный способ обнаружить и удалить вредоносное ПО, установленное с помощью SinkClose — это физическое подключение с помощью программатора SPI Flash и сканирование памяти на наличие вредоносного ПО. Полные сведения об уязвимости будут представлены исследователями на конференции DefCon в докладе «AMD Sinkclose: Universal Ring -2 Privilege Escalation». Исследователи говорят, что предупредили AMD об уязвимости в октябре прошлого года, и не сообщали о баге почти 10 месяцев, чтобы дать AMD больше времени для устранения проблемы. Комментируя сообщение исследователей, компания AMD указала в заявлении для Wired на сложность использования уязвимости в реальных сценариях, поскольку злоумышленникам требуется доступ на уровне ядра. В ответ исследователи заявили, что подобные уязвимости выявляются в Windows и Linux практически каждый месяц. Они отметили, что опытные хакеры, спонсируемые государством, которые могут воспользоваться Sinkclose, вероятно, уже обладают методами использования подобных уязвимостей. Как ожидают исследователи, для компьютеров с Windows патчи против Sinkclose будут интегрированы в обновления, которыми производители компьютеров поделятся с Microsoft. Исправления для серверов, встраиваемых систем и Linux-машин могут быть более пошаговыми и ручными; для Linux это будет частично зависеть от дистрибутива. AMD указала в заявлении, что уже приняла меры по смягчению последствий для своих процессоров EPYC и AMD Ryzen для настольных и мобильных систем, а дополнительные исправления для встроенных процессоров появятся позже. Согласно AMD, уязвимость имеется в следующих чипах:

UPD 11.08.2024: патчи не получат Ryzen 1000, 2000 и 3000, а также Threadripper 1000 и 2000. Не упомянуты и Ryzen 9000 с Ryzen AI 300, но в этих процессорах уязвимость наверняка устранена ещё до их выхода на рынок. UPD 21.08.2024: Ryzen 3000 всё-таки получит патчи против Sinkclose.

02.07.2024 [12:19], Сергей Карасёв

Google заплатит за найденные в гипервизоре KVM дыры до $250 тыс.Компания Google, по сообщению ресурса DarkReading, дала старт соревнованию Bug Bounty по поиску уязвимостей нулевого дня в гипервизоре KVM (Kernel-based Virtual Machine) с открытым исходным кодом. Сумма вознаграждений за успешные атаки варьируется от $10 тыс. до $250 тыс. KVM обеспечивает виртуализацию в среде Linux. Компания Google является активным участником проекта KVM, применяя гипервизор в различных продуктах и системах, включая Android и облачную платформу Google Cloud. Состязание по взлому KVM проводится по модели Capture the Flag («Захват флага»). Участники резервируют временные интервалы для входа в виртуальную машину, работающую на «голом железе», а затем пытаются провести атаку «гость — хост». Целью является использование уязвимости нулевого дня в KVM. В случае успеха нападающий получит «флаг», подтверждающий факт проникновения. Размер вознаграждения определяется серьёзностью найденной дыры:

Подробности об уязвимости нулевого дня будут переданы Google после выпуска соответствующего патча, чтобы гарантировать, что компания получит информацию одновременно с остальным сообществом разработчиков open source.

22.06.2024 [00:05], Алексей Степин

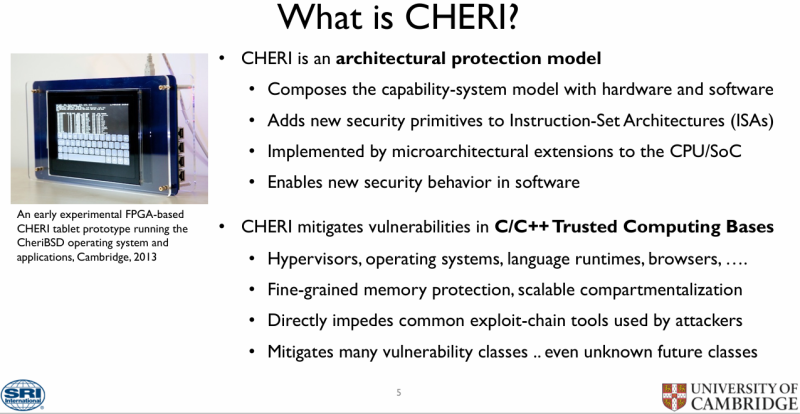

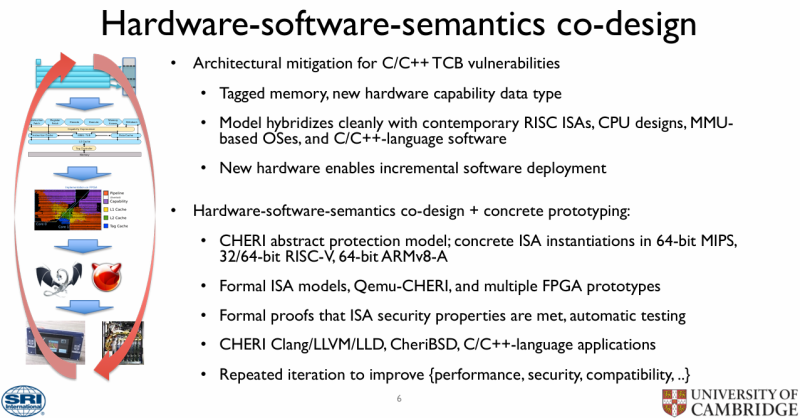

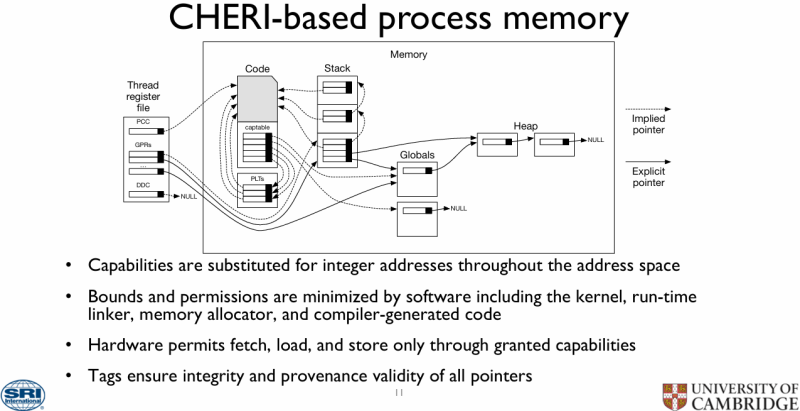

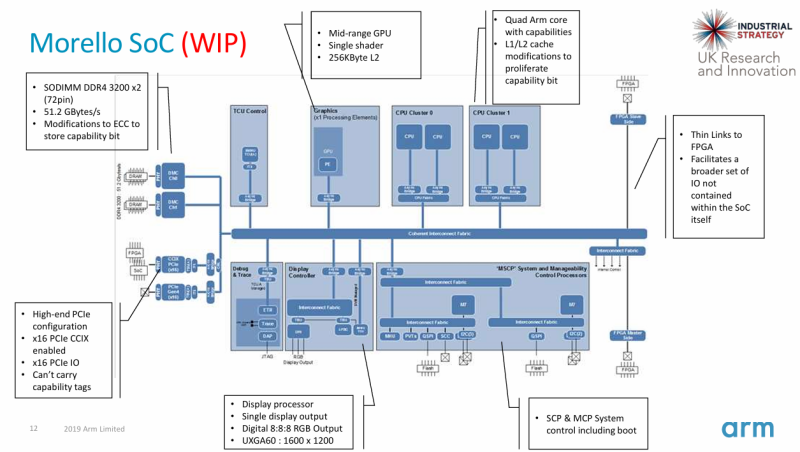

Альянс CHERI будет продвигать технологию надёжной защиты памяти от атак — первой её могут получить процессоры RISC-VВ современных процессорах немало возможностей для атак связано с особенностями работы современных подсистем памяти. Для противостояния подобным угрозам Capabilities Limited, Codasip, FreeBSD Foundation, lowRISC, SCI Semiconducto и Кембриджский университет объявили о создании альянса CHERI (Capability Hardware Enhanced RISC Instructions). Целью новой организации должна стать помощь в стандартизации, популяризации и продвижении на рынок разработанных Кембриджским университетом совместно с исследовательским центром SRI International процессорных расширений, позволяющих аппаратно реализовывать механизмы защиты памяти, исключающие целый ряд потенциальных уязвимостей, например, переполнение буфера или некорректная работа с указателями. Сама технология имеет «модульный» характер. Она может применяться выборочно для защиты функций от конкретных атак и требует лишь весьма скромной адаптации кода. Согласно заявлению CHERI Alliance, огромный пул уже наработанного ПО на языках семейств С и C++ может быть легко доработан для серьёзного повышения уровня безопасности. Кроме того, данная технология позволяет реализовать высокопроизводительные и масштабируемые механизмы компартментализации (compartmentalization) и обеспечения минимально необходимых прав (least privilege). Такое «разделение на отсеки» должно защитить уже скомпрометированную систему и не позволить злоумышленнику развить атаку, даже если он воспользовался ранее неизвестной уязвимостью. Технологии, предлагаемые альянсом CHERI, хорошо проработаны — их развитие идёт с 2010 года, а актуальность массового внедрения подобных решений за прошедшее время успела лишь назреть. Однако для успеха данной инициативы потребуется широкое содействие со стороны индустрии как аппаратного обеспечения, так и программного. Участники альянса настроены оптимистично, однако в их число пока не входит ни один из крупных разработчиков CPU, в частности, Arm. В настоящее время главной архитектурой для приложения своих усилий они видят RISC-V, о чём свидетельствует документация на CHERI ISAv9. Впрочем, черновой вариант расширений имеется и для x86-64. Сама Arm этого оптимизма не разделяет. Компания имеет за плечами пятилетний опыт разработки проекта Morello, основанному на идеях CHERI, но, по словам представителя Arm, процесс тестирования прототипов защищённых систем выявил ряд ограничений, пока препятствующий их широкому распространению на рынке. Тем не менее, работы над платформой Morello будут продолжены. При этом буквально на днях для Arm-процессоров была выявлена атака TikTag, направленная на обход механизма защиты памяти Memory Tagging Extensions (MTE).

29.04.2024 [10:54], Сергей Карасёв

Хакеры атакуют правительственные сети через дыры в оборудовании CiscoКанадский центр кибербезопасности (CCCS), Отдел кибербезопасности Управления радиотехнической обороны Австралии (ASD) и Национальный центр кибербезопасности Великобритании (NCSC) предупреждают о том, что неизвестная хакерская группировка, предположительно поддерживаемая на государственном уровне, атакует правительственные сети по всему миру. Известно, что нападения проводятся через уязвимости в межсетевых экранах Cisco и, возможно, через дыры в сетевом оборудовании, которое поставляется другими компаниями, включая Microsoft. Корпорация Cisco присвоила кибератакам кодовое имя ArcaneDoor (другие названия — UAT4356 и STORM-1849).

Источник изображения: pixabay.com Вредоносная активность впервые была обнаружена в январе нынешнего года, когда о подозрительных действиях в своей IT-инфраструктуре сообщил один из клиентов Cisco. Последующее расследование показало, что кибератаки осуществлялись как минимум с ноября 2023-го. Выявлены несколько жертв — все они связаны с правительственными организациями разных стран. Говорится, что загадочная хакерская группировка использовала специальные инструменты, «демонстрирующие чёткую направленность на шпионаж» и глубокое понимание архитектуры и принципов работы целевых устройств. Это, по мнению экспертов, является отличительными особенностями опытных киберпреступников, спонсируемых на государственном уровне. Атаки, в частности, осуществляются через уязвимости в оборудовании Cisco Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD). Информация о дырах содержится в бюллетенях CVE-2024-20353 и CVE-2024-20359 с рейтингом опасности CVSS 8.6 и 6.0 соответственно. Первая из уязвимостей позволяет неаутентифицированному удалённому злоумышленнику организовать DoS-атаку. Вторая брешь даёт возможность локальному нападающему, прошедшему проверку подлинности, выполнить произвольный код с root-привилегиями. После компрометации устройств жертв злоумышленники внедряют два вредоносных имплантата — Line Dancer и Line Runner для загрузки и выполнения произвольного шелл-кода, а также обхода систем безопасности. Компания Cisco уже выпустила исправления для указанных уязвимостей.

14.04.2024 [20:40], Сергей Карасёв

Открыто, входите: более 80 тыс. межсетевых экранов Palo Alto Networks содержат критическую уязвимость нулевого дняКомпания Palo Alto Networks сообщила о выявлении критической уязвимости нулевого дня в своих межсетевых экранах под управлением Pan-OS. Брешь, которую обнаружили специалисты по информационной безопасности Volexity, уже эксплуатируется киберпреступниками. Проблема, описанная в бюллетене CVE-2024-3400, получила максимальный рейтинг опасности — 10 баллов из 10. Уязвимость позволяет неаутентифицированному злоумышленнику выполнить произвольный программный код с root-привилегиями на устройстве и затем получить доступ в IT-инфраструктуру организации. Дыра содержится в устройствах, использующих Pan-OS 10.2, Pan-OS 11.0 и Pan-OS 11.1. Проблема затрагивает VPN-инструмент под названием GlobalProtect. По данным Palo Alto Networks, хакеры могут воспользоваться уязвимостью только в том случае, если в брандмауэре на базе Pan-OS активирована функция телеметрии. Брешь может использоваться для получения полного контроля над межсетевым экраном и последующего проникновения в сеть жертвы. Иными словами, уязвимый брандмауэр может служить точкой входа для последующей кражи данных или, например, внедрения вредоносного ПО.

Источник изображения: pixabay.com Palo Alto Networks отмечает, что ей «известно об ограниченном количестве атак, использующих эту уязвимость». Отмечается, в частности, что дыру эксплуатирует киберпреступник (или группа злоумышленников) под ником UTA0218. Говорится, что попытки взломы устройств через данную брешь осуществляются как минимум с 26 марта 2024 года. По оценкам, в настоящее время во всем мире эксплуатируются около 82 тыс. уязвимых межсетевых экранов Palo Alto Networks. Специалисты Palo Alto Networks уже занимаются разработкой патча — он будет выпущен в ближайшее время. Между тем исключить возможность атаки через CVE-2024-3400 можно, отключив функцию телеметрии устройства. Клиенты с подпиской Threat Prevention уже могут применить соответствующую блокировку.

31.03.2024 [22:41], Александр Бенедичук

Время сверить версии: в Linux выявлена изощрённая атака на цепочку поставокВ xz/liblzma выявлен вредоносный код, направленный на получение несанкционированного удаленного доступа по SSH (бэкдор) и исполнение команд (CVE-2024-3094). Зловред был внедрён в версии 5.6.0 и 5.6.1 и, как передаёт OpenNet, успел попасть в сборки и репозитории Gentoo, Arch Linux, Debian sid/unstable, Fedora Rawhide/40-beta, openSUSE factory/tumbleweed, LibreELEC, Alpine edge, Solus, CRUX, Cygwin, MSYS2 mingw, HP-UX, Homebrew, KaOS, NixOS unstable, OpenIndiana, Parabola, PCLinuxOS, OpenMandriva cooker и rolling, pkgsrc current, Slackware current, Manjaro, Void Linux. Впрочем, далеко не везде бэкдор может быть активирован. Ситуацию усугубляет то обстоятельство, что разработчик, оказавшийся под подозрением, в последние годы принимал участие и в смежных проектах сообщества. Поэтому нет оснований для доверия исходному коду xz до выяснения всех деталей и последствий произошедшего. В частности, соответствующий репозиторий на GitHub уже заблокирован с сообщением: «Доступ к этому репозиторию был заблокирован сотрудниками GitHub из-за нарушения условий предоставления услуг GitHub». Тем, кто успел получить инфицированные варианты ПО, рекомендуется откатиться до версий 5.4.6 или 5.4.1. Последний вариант более предпочтителен, так как эта версия была сформирована предыдущим сопровождающим. Сама атака оказалась очень изощрённой, а на её реализацию ушло приблизительно два года. Проблему практически случайно обнаружил разработчик, обративший внимание на необычное замедление (разница в 0,5 с) работы ssh-сервера. Следить за развитием ситуации можно на сайте проекта. А версии пакетов xz в разных проектах можно отслеживать в Repology.

30.03.2024 [22:05], Александр Бенедичук

BIS: 17 тыс. непропатченных Exchange-серверов в Германии только и ждут, чтобы их взломалиФедеральное ведомство по информационной безопасности Германии (BIS) выпустило срочное предупреждение о ненадлежащем обновлении серверов Microsoft Exchange в стране, передает The Register. BIS утверждает, что из примерно 45 тыс. общедоступных серверов Exchange в Еврозоне не менее 17 тыс. таких серверов в Германии имеют по крайней мере одну критическую уязвимость. 12 % из них работают под управлением уже неподдерживаемых версий, таких как Exchange 2010 и 2013, и еще около 25 % используют Exchange 2016 и 2019, но не имеют жизненно важных обновлений. «Факт существования в Германии десятков тысяч уязвимых установок такого ПО не должен иметь место», — предупредила Клаудия Платтнер (Claudia Plattner), глава BSI, упрекнув частные и государственные организации в халатном отношении к ИТ-системам, своим и чужим данным, а также призвав немедленно озаботиться вопросами информационной безопасности.

Источник изображения: unsplash.com BIS пытается заставить немцев внести исправления как можно раньше. Буквально на прошлой неделе принадлежащая Google компания Mandiant предупредила, что немецкие политики подвергаются атакам со стороны российской (по мнению Mandiant) команды Cozy Bear. Особую озабоченность вызывает уязвимость CVE-2024-21410, связанная с повышением привилегий, которую Microsoft закрыла в прошлом месяце. По данным немецких исследователей, эта дыра всё ещё может присутствовать в 48 % серверов Exchange в стране, посколько применение патча против неё не так тривиально. BIS теперь ежедневно рассылает сетевым провайдерам электронные письма с напоминаниями о необходимости защиты любой уязвимой системы. В них говорится, что преступники ищут возможности воспользоваться уязвимостями. «Большинству уязвимостей уже несколько месяцев и патчи против них доступны», — сообщил The Register представитель BIS. «Даже если администраторы не несут ответственности за качество ПО (за это отвечает Microsoft), они должны реагировать быстро и последовательно». Промедление в данном вопросе может иметь разрушительные последствия.

18.02.2024 [23:07], Сергей Карасёв

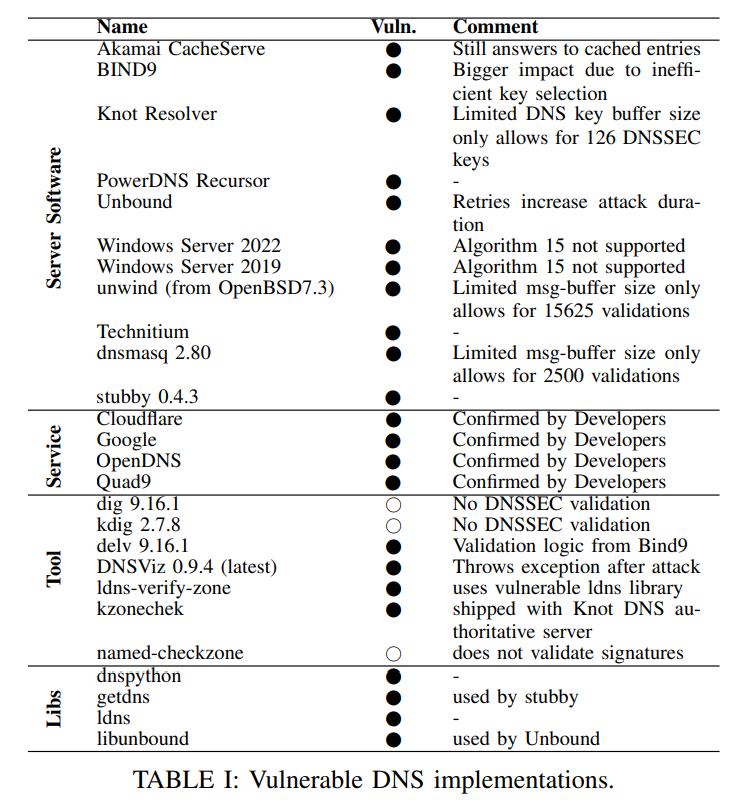

Уязвимость KeyTrap позволяет надолго вывести из строя DNS при помощи единственного запросаСпециалисты Немецкого национального исследовательского центра прикладной кибербезопасности ATHENE сообщили об обнаружении опасной уязвимости в механизме DNSSEC (Domain Name System Security Extensions) — наборе расширений протокола DNS. Брешь теоретически позволяет вывести из строя DNS-сервер путём проведения DoS-атаки. В исследовании приняли участие сотрудники Франкфуртского университета имени Иоганна Вольфганга Гёте (Goethe University Frankfurt), Фраунгоферовского института технологий информационной безопасности (Fraunhofer SIT) и Дармштадтского технического университета (Technical University of Darmstadt).

Источник изображения: pixabay.com Расширения DNSSEC призваны минимизировать атаки, связанные с подменой IP-адреса при обработке доменных имён. Технология нацелена на обеспечение достоверности и целостности данных. Принцип работы DNSSEC основан на использовании цифровых подписей, при этом сам механизм не шифрует данные и не изменяет управление ими. Обнаруженная уязвимость получила название KeyTrap, или CVE-2023-50387: ей присвоен рейтинг опасности CVSS 7,5 балла из 10. Атака нацелена на DNS-резолвер. Отправка сформированного специальным образом пакета данных приводит к тому, что DNS-резолвер, использующий DNSSEC, начинает выполнять огромный объём ресурсоёмких криптографических вычислений. Кроме того, существует схожая уязвимость NSEC3 (CVE-2023-50868) при вычислении хешей.

Источник: ATHENE Из-за такой алгоритмической атаки количество выполняемых CPU инструкций в DNS-резолвере возрастает в 2 млн раз, и система оказывается не в состоянии обрабатывать другие запросы. Исследователи заявляют, что один запрос может привести к недоступности сервера: в зависимости от реализации резолвера это состояние длится от 56 секунд до 16 часов. По оценкам, на сегодняшний день DNS-резолверы с расширениями DNSSEC используют 31 % веб-клиентов в интернете. Таким образом, проблема носит масштабный характер. Она затрагивает, например, Google Public DNS, Quad9, OpenDNS и Cloudflare. Об уязвимости также сообщила компания Akamai, которая уже выпустила необходимые исправления для рекурсивных резолверов Akamai DNSi (CacheServe, AnswerX). Уязвимость устранена в версиях Unbound 1.19.1, PowerDNS Recursor 4.8.6, 4.9.3 и 5.0.2, Knot Resolver 5.7.1, dnsmasq 2.90, BIND 9.16.48, 9.18.24 и 9.19.21. Примечательно, что уязвимость в BIND9 появилась ещё в 2000 году, а в Unbound — в 2007 году. И все эти годы проблемы никто не замечал, несмотря на открытость исходного кода обоих проектов. |

|