Материалы по тегу: barracuda

|

30.12.2023 [21:30], Сергей Карасёв

Китайские госхакеры снова атаковали шлюзы безопасности Barracuda ESGКомпания Barracuda Networks устранила очередную уязвимость в своих шлюзах безопасности Email Security Gateway (ESG). Как сообщает ресурс SiliconANGLE, эта брешь (CVE-2023-7102) эксплуатировалась злоумышленниками для получения несанкционированного доступа к устройствам и внедрения вредоносного ПО. Выявленная уязвимость затрагивает стороннюю библиотеку Spreadsheet::ParseExcel. Дыра позволяет киберпреступнику выполнить произвольный программный код в атакуемой системе. Для этого необходимо отправить жертве электронное письмо, содержащее сформированную особым образом таблицу в формате Excel (в виде вложения). Выяснилось, что хакеры через уязвимость CVE-2023-7102 внедряли на устройства Barracuda ESG версии зловредов Seaspy и Saltware. Barracuda выпустила патч для дыры 21 декабря 2023 года: это обновление распространяется автоматически — какие-либо действия со стороны пользователей для загрузки и установки апдейта не требуются.

Источник изображения: pixabay.com Расследование, проведённое фирмой Barracuda совместно со специалистами по кибербезопасности из компании Mandiant (принадлежит Google Cloud), показало, что за новыми атаками стоят китайские хакеры из группировки UNC4841. Эти же киберпреступники ранее организовали «смертельный» взлом шлюзов Barracuda ESG. Оказалось, что устранить дыру, использованную злоумышленниками, невозможно, а поэтому Barracuda порекомендовала клиентам выкинуть затронутые устройства. Целями UNC4841 стали в основном правительственные структуры в США и Канаде, а также в Великобритании. Группировка сосредоточена прежде всего на шпионаже. Предыдущими мишенями хакеров становились компании и организации в военном, оборонном, аэрокосмическом, IT- и телекоммуникационном секторах.

19.10.2023 [15:03], Руслан Авдеев

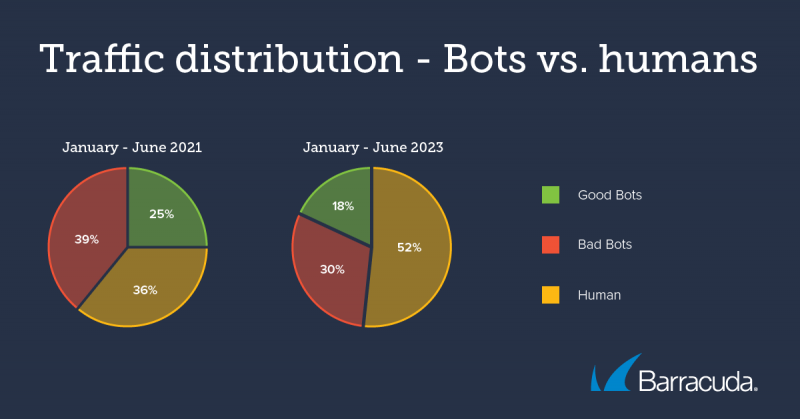

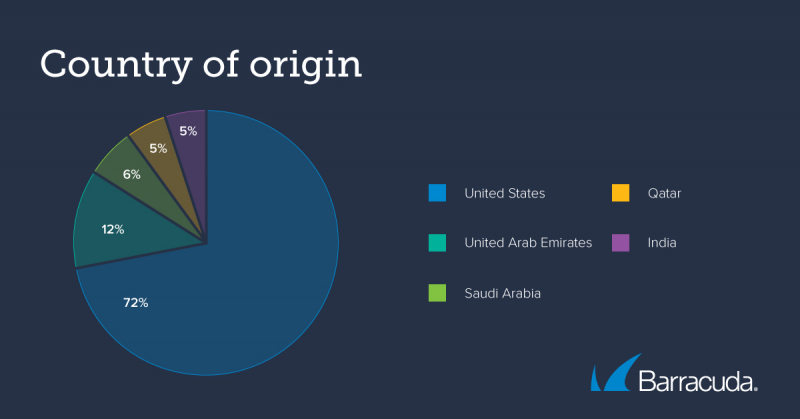

Половина мирового интернет-трафика приходится на ботов, большинство из которых вредоносныеНовый доклад, опубликованный специалистами по кибербезопасности из Barracuda Networks, показал, что половина интернет-трафика, генерируемого сегодня в мире, приходится на ботов, причём «плохие» боты ответственны почти за 30 % всего трафика. В докладе уделяется особое внимание картине трансформации трафика. Если изначально боты применялись преимущественно поисковыми движками, то теперь они выполняют огромное количество функций, некоторые из которых являются откровенно вредоносными. В Barracuda считают, что ботов можно условно поделить на «хорошие» и «плохие». Если первые работают на поисковые системы, уважают заданные правила сайтов и являются неотъемлемой частью правильно функционирующего интернета, то «плохие» боты изначально созданы с неблаговидными целями, от парсинга до выполнения DDoS-атак. На вредоносные программы приходится ⅗ общего трафика всех ботов. Как ни странно, информация служит поводом для осторожного оптимизма, поскольку в 2021 году на долю «плохих» ботов и вовсе приходились 39 % всего интернет-трафика, тогда как сейчас их доля упала до 30 %. По имеющимся данным, 72 % вредоносного трафика исходит из Северной Америки (преимущественно США), что объясняется доминированием облаков вроде AWS и Microsoft Azure. Именно оттуда зачастую и осуществляются атаки, поскольку 67 % трафика «плохих» ботов связано с IP ЦОД. В своей «вредности» AWS и Azure примерно одинаковы, поскольку зарегистрироваться там можно быстро и без затрат. Хотя использовать эти облака просто, выявлять и блокировать активность ботов тоже не составляет никакого труда. Второе место в антирейтинге стран занимают ОАЭ с 12 %, третье — Саудовская Аравия с 6 %, далее идут Катар и Индия с долей по 5 %. Наконец, ещё треть трафика «плохих» ботов связана с домашними IP-адресами. |

|