Материалы по тегу: сети

|

19.06.2023 [13:18], Владимир Мироненко

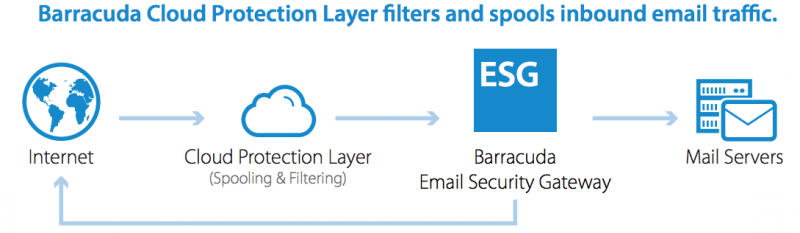

Mandiant нашла связь между взломом шлюзов безопасности Barracuda ESG и китайскими госхакерамиСпециалисты по кибербезопасности из принадлежащей Google Cloud компании Mandiant, привлечённой Barracuda для расследования обстоятельств взлома устройств Barracuda Email Security Gateway (ESG), установили связь атаковавшей шлюзы хакерской группы с Китаем. Этой группе компания присвоила название UNC4841. Barracuda настоятельно рекомендует избавиться от взломанных ESG, обещая бесплатно предоставить замену. По словам Чарльза Кармакала (Charles Carmakal), технического директора Mandiant Consulting, кампания по кибершпионажу была самой масштабной со времён хакерских атак с использованием бага в Microsoft Exchange Server в начале 2021 года. «В случае с Barracuda злоумышленники взломали средства защиты электронной почты сотен организаций. У части жертв они украли электронные письма известных сотрудников, занимающихся вопросами, представляющими интерес для китайского правительства», — добавил он. По данным Mandiant, UNC4841 поддерживается государством и выполняет разведывательные задачи для китайского правительства. Также были обнаружены точки пересечения UNC4841 с инфраструктурой, приписываемой другим китайским субъектам шпионажа, что указывает на то, что Пекин использует объединенный подход к своим операциям по взлому. «Mandiant с высокой уверенностью полагает, что UNC4841 вела шпионскую деятельность в поддержку Китайской Народной Республики», — сообщили исследователи в отчёте.

Источник изображения: Barracuda Networks Mandiant отметила, что хакеры изменили свое вредоносное ПО вскоре после выпуска патча в мае. Кроме того, они задействовали дополнительные механизмы, чтобы сохранить доступ к сетям жертв. После взлома сетей хакеры нацеливались на конкретные данные, «представляющие интерес для эксфильтрации», а также попытались использовать скомпрометированные компоненты для заражения других систем. В ходе семимесячной кампании UNC4841 использовала три вредоносные программы — Saltwater, Seaspy и Seaside, замаскированные под модули или сервисы Barracuda ESG. После своего раскрытия UNC4841 занялась модификацией некоторых компонентов Saltwater и Seaspy, чтобы предотвратить эффективное исправление уязвимостей. Компания также запустила новый руткит в виде модуля ядра Linux, получившего название Sandbar, которым троянизировал некоторые официальные модули Barracuda. «UNC4841 продемонстрировала высокую чувствительность к оборонительным усилиям и активно модифицирует TTP для поддержания их функционирования. Mandiant настоятельно рекомендует пострадавшим клиентам Barracuda продолжать поиск этого субъекта и исследовать затронутые сети», — сообщили исследователи.

18.06.2023 [21:42], Алексей Степин

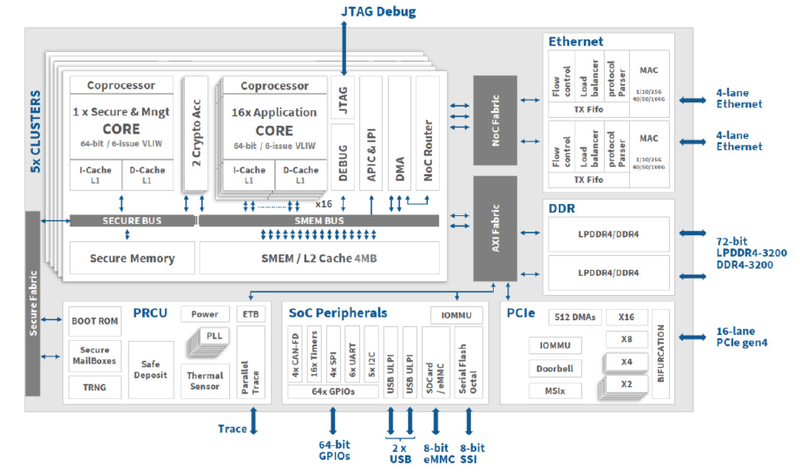

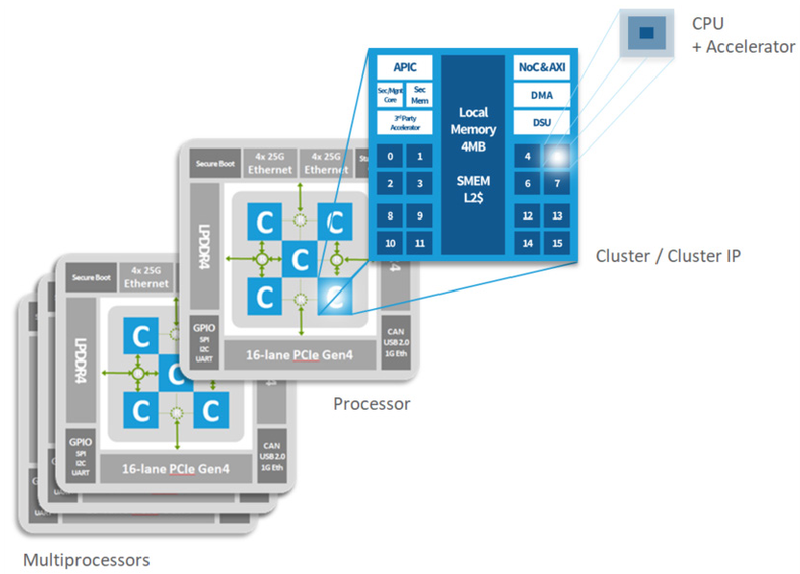

Kalray подготовила DPU Coolidge 2 третьего поколенияКомпания Kalray, один из разработчиков сетевых сопроцессоров (DPU), сообщила о реализации в кремнии чипов Coolidge 2, которые относятся к третьему поколению фирменной архитектуры MPPA. Предыдущие решения компании успели прописаться в СХД Viking и Wistron, а также в облаке Scaleway. Компания позиционирует Coolidge 2 в качестве решения для всевозможных ИИ-систем, которые переживают сейчас бурный расцвет.

Архитектура Kalray Coolidge. Источник здесь и далее: Kalray Впрочем, данных о третьем поколении MPPA немного. В новостях компания сообщает лишь о существенной оптимизации всех компонентов чипа и заявляет, что такая оптимизация позволила ускорить процессор практически на порядок. Первые опытные партии Coolidge 2 будут доступны уже этим летом. Это важное событие для европейского рынка HPC и ИИ-вычислений, поскольку Kalray — единственный достаточно крупный игрок в этом регионе, предлагающий собственное энергоэффективное, но при этом производительное DPU-решение. В настоящее время уже начаты опытные работы по созданию чипа MPPA четвёртого поколения.

Структура мультипроцессорных ядер в Coolidge Дела у Kalray идут неплохо, особенно на фоне некоторой депрессивности IT-рынка в целом. В 2022 году компания приобрела активы Arcapix Holdings в области технологий хранения данных, что позволило ей создать законченный пул DPU-решений. За прошедший год количество сотрудников Kalray возросло на 74 %; ещё на 20 % оно должно вырасти в этом году.

18.06.2023 [00:21], Владимир Мироненко

Google объявила о продаже Google Domains компании SquarespaceGoogle объявила о решении закрыть сервис доменных имён Google Domains и продать активы компании Squarespace Inc, занимающейся созданием веб-сайтов и хостингом. В рамках сделки к Squarespace перейдёт более 10 млн доменов, принадлежащих клиентам Google Domains. По данным Bloomberg, стоимость сделки составляет $180 млн. В соответствии с условиями контракта Squarespace сохранит цены на прежнем уровне для всех существующих клиентов Google Domains в течение как минимум 12 месяцев после закрытия сделки. Чтобы обеспечить плавный переход, Squarespace задействует имеющуюся инфраструктуру Google Domains. Миграция не повлияет на делегирование доменов и DNS.

Источник изображения: Google «Как только вы станете клиентом Squarespace, вы сможете управлять дополнительными услугами (по мере доступности) через их консоль управления, — сообщила Google. — Зашифрованные платёжные данные будут, где это применимо, безопасно перенесены в Squarespace и их платёжные системы». Сервис Google Domains был запущен в 2014 году в виде закрытой бета-версии, в 2015 году он стал доступен для всех, но лишь спустя семь лет вышел из режима бета-тестирования. На данный Google Domains является пятым по величине регистратором для доменов верхнего уровня. Проведение сделки Google и Squarespace поддержит банк JPMorgan Chase, который частично обеспечит финансирование оплаты. Ожидается, что сделка будет завершена в III квартале 2023 года.

16.06.2023 [15:39], Владимир Мироненко

RIPE NCC вывела часть интернет-ресурсов России из-под санкцийМеждународный интернет-регистратор RIPE NCC, занимающийся распределением в России, Европе и на Ближнем Востоке IP-адресов и ASN, возобновил с 12 июня обслуживание для своих российских участников, которые подпали под санкционные ограничения, сообщил ресурс РБК со ссылкой на письмо организации. Следует уточнить, что возобновление обслуживания касается компаний, оказывающих услуги в области электросвязи, и не распространяется на тех, кто параллельно занимается другими видами деятельности. Согласно письму, RIPE NCC удалит в своей базе данных примечание «санкции» для части российских компаний, подпадающих под исключение, а также возобновит приём новых заявок о подключении, заключение соглашений о спонсорстве для указанного круга компаний, выдаче IP-адресов и т.д. При этом актуальной остаётся проблема стабильности оплаты услуг и сервисов из-за наложеннных санкций.

Источник изображения: Leon Seibert/unsplash.com Напомним, что основанная RIPE NCC евразийская группа сетевых операторов (ENOG), поддерживающая развитие сети в преимущественно постсоветских региональных сообществах, включая российское, оказалась фактически расформированной после того, как её руководство покинуло посты. Председатель Программного комитета ENOG заявил, что сообщество ENOG практически распалось, после чего объявил об уходе со своего поста. Также стоит отметить, что свободных IPv4-блоков в ведении RIPE NCC больше нет, все имеющиеся давно распределены. В качестве временной меры введены пулы возвращаемых /24-блоков. Всё это привело к резкому росту стоимости IPv4-адресов и увеличению чёрного и серого рынков. Кроме того, ещё в прошлом году Qrator Labs предупредила, что Россия рискует выйти из ТОП-20 лидеров по отказоустойчивости Сети.

16.06.2023 [00:40], Владимир Мироненко

В Санкт-Петербурге запущено производство отечественного телеком-оборудования для «Ростелекома»В Санкт-Петербурге состоялась церемония запуска производственной линии по изготовлению печатных плат и сборке телеком-оборудования компанией НПО «Российские телекоммуникационные технологии» (совместное предприятие ПАО «Ростелеком», ГК «Авангард» и ООО «Кьютек»). Производственный комплекс был построен на мощностях предприятия «Авангард» на площади почти 2000 м2 в рамках программы импортозамещения в сфере телекоммуникаций и связи РФ. Основное технологическое оборудование для производственной линии изготовили ведущие поставщики отрасли. Имеющиеся мощности способны обеспечить выпуск более миллиона единиц телекоммуникационного оборудования в год, в том числе IP-видеокамер, коммутаторов, маршрутизаторов и т.д. Производство позволит «Ростелекому» удовлетворить собственные потребности в оборудования для цифровой инфраструктуры. В дальнейшем компания планирует увеличить мощности с целью наращивания выпуска оборудования. Президент «Ростелекома» Михаил Осеевский выразил уверенность, что выпускаемое оборудование будет востребовано не только самой компанией, но и другими операторами.

15.06.2023 [23:20], Руслан Авдеев

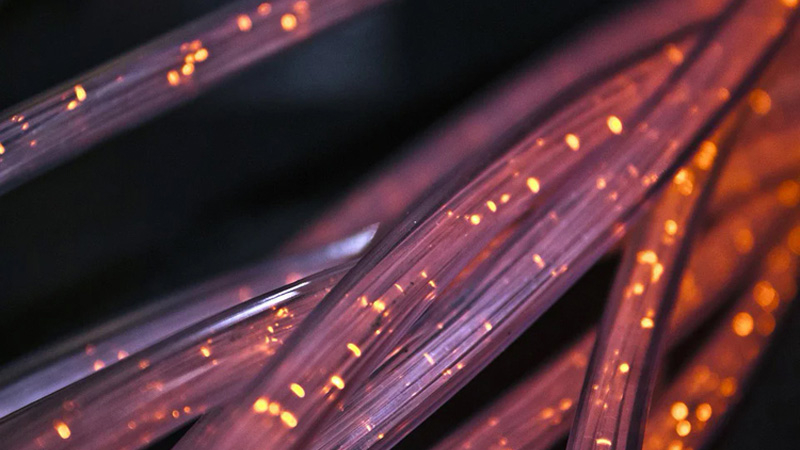

Арктический лёд порвал подводный кабель, вызвав проблем с интернет-доступом на АляскеНаселение Аляски пострадало от масштабных отключений широкополосного интернет-доступа. Как сообщает DataCenter Dynamics, и без того почти отрезанный от остального мира регион лишился стабильного доступа в Сеть из-за обрыва подводного оптоволоконного кабеля, предположительно пострадавшего от арктических льдов. Местным жителям пришлось временно переключиться на спутниковый интернет и радиодоступ. По данным местного провайдера Quintillion, обрыв произошёл примерно в 55 км от мыса Оликток из-за «движения льдов» — на ликвидацию последствий аварии может уйти несколько недель. Дрейфующие льдины занесло на мелководье, где они буквально вспахали дно, что разрушило местную экосистему и, похоже, кабельную инфраструктуру. Специальная команда экспертов занята диагностикой и решением проблемы. К месту обрыва направлено специализированное ремонтное судно. В Quintillion подчеркнули, что продолжают следить за местом обрыва, используя рефлектометр. Местные СМИ сообщают о проблемах с телефонной связью и платежами с помощью банковских карт. В Quintillion рассчитывают, что ВОЛС будет восстановлена настолько быстро, насколько это возможно, хотя о точных сроках говорить не приходится. Вряд ли связь будет налажена ранее, чем через 6–8 недель. Ранее сообщалось, что только за последние пять лет обрывы подводных ВОЛС случались порядка 20 раз, один из последних — в конце февраля вблизи Тайваня, когда кабели были перерезаны (предполагается, что случайно) китайскими рыболовными судами. Великобритания уже приобрела корабль для защиты подводных кабелей, причём в его функции входит не только контроль и ремонт коммуникаций, но и, вероятно, силовая защита в случае необходимости.

11.06.2023 [15:27], Владимир Мироненко

Barracuda порекомендовала клиентам выкинуть заражённые почтовые шлюзы ESG — патчи уже не смогут им помочьПоставщик ИБ-решений Barracuda Networks заявил, что клиентам необходимо немедленно заменить затронутые эксплойтом шлюзы Email Security Gateway (ESG), даже если те установили все доступные патчи. При этом компания пообещала оказывать клиентам, в числе которых Samsung, Delta Airlines, Mitsubishi и Kraft Heinz, необходимую помощь в замене ESG. Шлюзы ESG предназначены для защиты входящего и исходящего трафика электронной почты. Они доступны как в виде физических серверов, так и в виде программных комплексов, в том числе в AWS и Microsoft Azure. Уязвимость в ESG была обнаружена в мае этого года. 18 мая компания заявила о том, что обратилась за помощью к Mandiant, специализирующейся на сложных кибератаках, после того как был обнаружен аномальный трафик, направлявшийся с устройств ESG. 19 мая в устройствах была выявлена критическая уязвимость нулевого дня CVE-2023-2868, позволявшая хакерам удалённо выполнять произвольный код на шлюзах ESG. Уязвимость затрагивает версии ПО ESG с 5.1.3.001 по 9.2.0.006, позволяя злоумышленнику добиться удалённого выполнения кода (RCE) с повышенными привилегиями. Расследование Mandiant и Barracuda показало, что уязвимость активно используется хакерами с октября 2022 года. Было установлено, что уязвимость использовалась для получения несанкционированного доступа к множеству шлюзов ESG, на которых сначала размещались бэкдоры Saltwater и Seaspy, а затем модуль Seaside, отслеживающий входящий трафик и устанавливающий оболочку для выполнения команд на удалённом сервере. Всё вместе это даёт возможность хакеру сохранять доступ к серверу или шлюзу даже после устранения уязвимости основного ПО с помощью патча. 20–21 мая компания выпустила патчи против уязвимости, однако это не дало результата, поскольку злоумышленники оставили вредоносное ПО на затронутых системах, которое продолжало действовать. «Если вы не заменили своё устройство после получения уведомления в пользовательском интерфейсе, обратитесь в службу поддержки сейчас, — сообщила компания клиентам. — Рекомендация Barracuda по исправлению в настоящее время заключается в полной замене затронутых ESG». По словам Rapid7, решение о полной замене «подразумевает, что вредоносное ПО, установленное злоумышленниками, каким-то образом достигает устойчивости на достаточно низком уровне, так что даже очистка устройства не уничтожит доступ к нему злоумышленника». К Сети может быть подключено до 11 тыс. устройств ESG — Rapid7 выявила значительные объёмы вредоносной активности в те же сроки, о которых сообщила Barracuda. В дополнение к прекращению использования и замене уязвимых устройств ESG компания Barracuda рекомендовала клиентам немедленно обновить учётные данные любых устройств или служб, подключавшихся к ESG. Также было предложено провести проверку сетевых журналов, которая может помочь выявить любое потенциальное вторжение.

09.06.2023 [14:15], Сергей Карасёв

Сингапур потратит более $7 млрд на расширение инфраструктуры подводных интернет-кабелейСингапур, по сообщению ресурса Datacenter Dynamics, в течение ближайших десяти лет намерен провести комплексную модернизацию своей интернет-инфраструктуры. Речь идёт как о прокладке новых подводных волоконно-оптических кабелей, так и о развитии наземных сетей. На сегодняшний день Сингапур является одним из крупнейших центров связи, который соединяет Юго-Восточную Азию с миром. К этому городу-государству подходят 26 подводных интернет-кабелей, которые подключены к трём наземным станциям. Одна из них находится в Туасе на западе страны, а две другие расположены на восточной стороне острова, примерно в 50 км друг от друга. В течение десятилетия Сингапур намерен построить ещё три наземные станции для подключения подводных интернет-кабелей, что значительно расширит возможности по пропуску трафика. Кроме того, планом предусмотрено обеспечение сквозной связи внутри страны со скоростью 10 Гбит/с в течение пяти лет. Затраты на расширение кабельной инфраструктуры оцениваются в $7,4 млрд.

Источник изображения: pixabay.com Инициатива по модернизации цифрового пространства также предусматривает создание в Сингапуре экологически чистых дата-центров, для чего потребуются инвестиции в размере от $7,4 до $8,9 млрд. Плюс к этому работы будут вестись по развитию беспроводных сетей Wi-Fi и платформ сотовой связи 5G.

08.06.2023 [19:12], Руслан Авдеев

Китай: малые сети Wi-Fi и Bluetooth тоже должны быть «политически чисты»Китайские интернет-регуляторы анонсировали целый пакет проектов правил работы сетей Wi-Fi и Bluetooth. Как сообщает издание The Register, операторы сетей, использующих данные беспроводные технологии, должны будут применять технические решения, исключающие злонамеренную активность. Новые правила и принципы сформулировала Администрация киберпространства Китая (CAC). Ожидается, что правила будут применяться к ad-hoc сетям, действующим «на коротких дистанциях». Предполагается, что это поможет бороться с нарушением существующих в стране законов и продвижением чуждых обществу ценностей. Новые меры практически дублируют правила, применяемые Пекином в отношении телеком-операторов и владельцев онлайн-сервисов: все они обязаны следить за трафиком, способным нанести ущерб национальной безопасности страны.

Источник изображения: Jerry Wang/unsplash.com На операторов будет возложена обязанность «предотвращать и противодействовать» использование их оборудования для распространения дезинформации и сообщать о таких попытках в компетентные органы. Кроме того, пользователи подобных сетей должны будут указывать свои настоящие идентификационные данные. Отправитель и получатель информации должны будут действовать с согласия друг друга, а в случае нарушения закона ответственность будут нести обе стороны. В CAC хотят, чтобы провайдеры таких сетей также оповещали пользователей о правилах безопасного использования сервисов, также они должны обеспечить пользователям возможность сообщить о тех или иных инцидентах в случае необходимости. Более того, операторы должны будут иметь планы устранения угроз в случае возникновения непредвиденных ситуаций. Правда, определение подпадающих под новые правила сетей несколько размыто. При желании к ним можно причислить, как различные автономные чаты на базе mesh-сетей Bluetooth и Wi-Fi, которые используют протестными движениями, так и домашние точки доступа или тетеринг. Так или иначе, Пекин демонстрирует решимость охватить контролем все сети передачи данных.

08.06.2023 [17:48], Сергей Карасёв

N3COM представила систему N3-6820 для организации GPON-подключений «последней мили»Российская компания N3COM анонсировала стоечную систему N3-6820, ориентированную на операторов связи, а также на корпоративных заказчиков, включая банки, медицинские учреждения, школы, административные здания и пр. Решение предназначено для организации высокоскоростных GPON-соединений «последней мили». Устройство выполнено в форм-факторе 2U с размерами 442 × 250 × 88 мм. Модульная конструкция с подключением на 32 XGS-порта позволяет обеспечить соединение до 256 клиентских устройств на каждый порт. Могут быть задействованы до 12 интерфейсов 10GbE SFP+. В оснащение входят два блока питания; заявленное энергопотребление не превышает 520 Вт. Диапазон рабочих температур — от -5 до +65 °C. Реализована поддержка симметричного режима 10GbE PON и combo-режима, что даёт возможность подключать на один порт как обычных абонентов, так и клиентов с повышенной скоростью передачи данных. Функция быстрого определения конфигурации сети позволяет осуществлять настройку устройства непосредственно через систему управления N3COM. Сеть можно запускать с нуля с помощью технологии Zero-Touch, что снижает расходы на обслуживание и облегчает эксплуатацию. Новинка, как отмечается, подходит для построения инфраструктуры систем видеонаблюдения, а также для подключения точек доступа Wi-Fi 5/6 и устройств IoT. Допускаются различные варианты развёртывания для бизнес-клиентов и домохозяйств. |

|