Материалы по тегу: шлюз

|

27.07.2025 [14:49], Сергей Карасёв

AAEON представила 2.5GbE-шлюзы FWS-2291 и FWS-2292 на базе Intel Alder LakeКомпания AAEON анонсировала сетевые устройства FWS-2291 и FWS-2292 в настольном форм-факторе, на базе которых могут создаваться универсальные шлюзы безопасности (UTM), решения SD-WAN, универсальное абонентское оборудование (uCPE) и пр. В основу изделий положена аппаратная платформа Intel. Модель FWS-2291 несёт на борту чип Intel Processor N97 поколения Alder Lake-N (четыре ядра; до 3,6 ГГц; 12 Вт), тогда как модификация FWS-2292 наделена чипом Intel Processor N150 серии Alder Lake-N Refresh (четыре ядра; до 3,6 ГГц; 6 Вт). При этом в обоих случаях заявлена совместимость с другими CPU семейств Intel Atom x7000RE, Intel Atom x7000C и Intel Processor N-Series. Есть один слот SO-DIMM для модуля оперативной памяти DDR5 объёмом до 32 Гбайт. Устройство FWS-2291 оборудовано контроллерами Intel I226-V с четырьмя портами 2.5GbE RJ45 и Intel I210-IS с двумя разъёмами SFP, тогда как в оснащение FWS-2292 входит контроллер Intel I226-V с шестью портами 2.5GbE RJ45. В обоих случаях предусмотрены два порта USB 3.2 Gen1 Type-A, консольный порт RJ45 и опциональный интерфейс HDMI. Новинки располагают флеш-модулем eMMC вместимостью 32 Гбайт с возможностью расширения до 128 Гбайт, посадочным местом для SFF-накопителя и коннектором M.2 2242 M-Key для SSD. Кроме того, предусмотрены разъёмы M.2 3052 B-Key для сотового модема 4G/5G и M.2 2230 E-Key для модуля Wi-Fi. Устройства имеют идентичные размеры — 220 × 105 × 44 мм. Для подачи питания (12 В) служат два коннектора DC с запиранием. Возможна установка опционального модуля TPM 2.0 для обеспечения безопасности. Диапазон рабочих температур простирается от 0 до +40 °C.

07.03.2025 [12:15], Сергей Карасёв

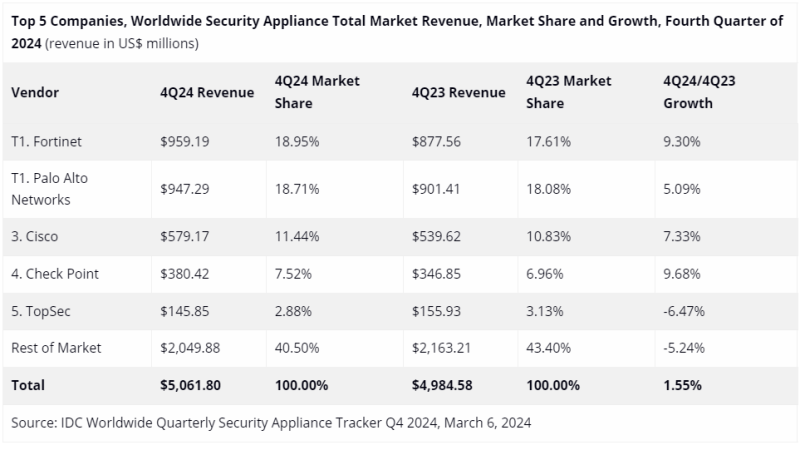

Квартальный объём мирового рынка устройств информационной безопасности достиг $5,1 млрдКомпания IDC опубликовала результаты исследования мирового рынка устройств обеспечения безопасности (Security Appliance) в IV квартале 2024 года. Объём отрасли достиг $5,1 млрд, что на $77 млн, или на 1,5 %, больше по сравнению с показателем годичной давности. Аналитики учитывают отгрузки таких продуктов, как брандмауэры, системы защиты от сетевых угроз (UTM), средства обнаружения и предотвращения вторжений (IPS) и пр. В штучном выражении квартальные поставки данного оборудования за год поднялись на 2,7 %, достигнув 1,2 млн единиц. Крупнейшим игроком глобального рынка является Fortinet с выручкой в размере $959,19 млн по итогам IV квартала 2024 года и долей 18,95 %. Годом ранее эта компания занимала 17,61 % отрасли. На втором месте располагается Palo Alto Networks, получившая $947,29 млн и укрепившая позиции с 18,08 % до 18,71 %. Замыкает тройку Cisco, у которой продажи составили $579,17 млн, а рыночная доля увеличилась в годовом исчислении с 10,83 % до 11,44 %. В пятёрку ведущих поставщиков также входят Check Point и TopSec с выручкой соответственно $380,42 млн и $145,85 млн и долями 7,52 % и 2,88 %. Все прочие производители сообща получили $2,05 млрд выручки, что соответствует 40,50 %. В исследовании сказано, что в последней четверти 2024 года наиболее высокие темпы роста показал регион ЕМЕА (Европа, Ближний Восток и Африка) — 12,4 % в годовом исчислении. При этом максимальный показатель зафиксирован в Западной Европе, где продажи поднялись на 15,4 %. Вместе с тем в Азиатско-Тихоокеанском регионе произошло падение на 4,4 %.

30.09.2024 [10:52], Сергей Карасёв

IoT-шлюз AAEON SRG-CM4 оснащён модулем Raspberry Pi CM4Компания AAEON анонсировала шлюз SRG-CM4, ориентированный на рынок Интернета вещей (IoT). Основой новинки служит вычислительный модуль Raspberry Pi Compute Module 4 (CM4), а в качестве программной платформы может применяться Raspberry Pi OS или Debian 11. Устройство несёт на борту процессор Broadcom BCM2711 с четырьмя ядрами Cortex-A72 (Armv8), работающими на частоте 1,5 ГГц. Объём оперативной памяти LPDDR4 варьируется от 1 до 8 Гбайт. Возможна установка опционального чипа eMMC 5.1 вместимостью 8, 16 или 32 Гбайт. Устройство выполнено в корпусе с габаритами 105 × 104,4 × 41 мм, а масса составляет 490 г. В оснащение входят два сетевых порта 1GbE с разъёмами RJ-45; дополнительно могут быть добавлены контроллеры Wi-Fi и Bluetooth. Диапазон рабочих температур простирается от -20 до +70 °C. В верхней части корпуса располагается радиатор охлаждения. Допускается монтаж на стену или DIN-рейку. За безопасность отвечает модуль TPM 2.0 (опционально). Шлюз располагает двумя портами USB 2.0 и одним разъёмом USB 2.0 OTG, двумя портами RS-232/422/485, опциональным портом RS-485 с изоляцией. Имеется интерфейс HDMI 1.4 с возможностью вывода изображения в формате 4K со скоростью 30 к/с. Предусмотрен также слот microSD. Питание в диапазоне 9–36 В подаётся через двухконтактный коннектор Phoenix. Энергопотребление находится на уровне 12,6 Вт. Заявленный показатель MTBF (средняя наработка на отказ) достигает 1,3 млн часов.

08.09.2024 [13:23], Сергей Карасёв

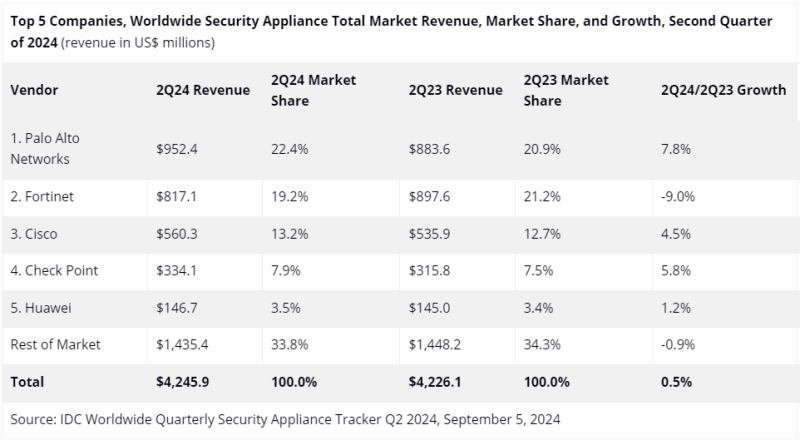

Мировой рынок устройств информационной безопасности сократился в штукахКомпания International Data Corporation (IDC) обнародовала результаты исследования глобального рынка устройств информационной безопасности по итогам II квартала 2024 год. Отрасль демонстрирует разнородную динамику: в годовом исчислении продажи несколько возросли в деньгах, но сократились в штуках. Аналитики рассматривают такие продукты, как средства обнаружения и предотвращения вторжений (IPS), брандмауэры и пр. В период с апреля по июнь включительно их продажи составили около $4,25 млрд: это на 0,5 % больше по сравнению с аналогичным периодом 2023-го, когда затраты равнялись $4,23 млрд. Вместе с тем в натуральном выражении отгрузки сократились на 4,3 %, оказавшись на уровне 1 млн единиц. С географической точки зрения Канада и Япония оказались наиболее динамичными регионами с годовым ростом на 15,4 % и 10,3 % соответственно. Вместе с тем в Латинской Америке зафиксирован спад на 10,7 %, на Ближнем Востоке и в Африке — на 17,6 %. Одним из драйверов рынка названа интеграция в продукты сетевой безопасности функций на базе ИИ, которые улучшают производительность оборудования и расширяют его возможности. Лидером мирового рынка во II квартале 2024 года стала компания Palo Alto Networks с $952,4 млн выручки и долей 22,4 % против 20,9 % годом ранее. На втором месте располагается Fortinet с $817,1 млн: у этого поставщика показатель за год ухудшился с 21,2 % до 19,2 %. Замыкает тройку Cisco с $560,3 млн и 13,2 % отрасли, что больше прошлогоднего значения в 12,7 %. Далее идут Check Point и Huawei, которые продемонстрировали продажи в размере $334,1 млн и $146,7 млн соответственно: у первого из этих производителей доля за год поднялась с 7,5 % до 7,9 %, у второго — с 3,4 % до 3,5 %.

16.01.2024 [17:38], Андрей Крупин

Однонаправленный шлюз «Рубикон» получил сертификат Минобороны РоссииНаучно-производственное объединение «Эшелон» объявило об успешном прохождении сертификационных испытаний на соответствие стандартам Министерства обороны Российской Федерации программно-аппаратного комплекса «Рубикон» с функцией однонаправленного шлюза. Однонаправленный шлюз «Рубикон» позволяет организовать однонаправленную передачу данных в изолированных (не имеющих подключения к ресурсам глобальной сети) автоматизированных системах между сегментами разного уровня секретности, а также объединяет функции маршрутизатора, межсетевого экрана типа «А» и типа «Б» второго класса защиты и системы обнаружения вторжений уровня сети второго класса защиты.  Выданный Минобороны России сертификат подтверждает выполнение требований руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) — по 2 уровню контроля, а также по соответствию реальных и декларируемых в документации функциональных возможностей. Комплекс «Рубикон» может использоваться в автоматизированных системах военного назначения для обработки информации, содержащей сведения, составляющие государственную тайну и имеющие степень секретности не выше «совершенно секретно», при соблюдении условий и ограничений, изложенных в эксплуатационной документации. Срок действия сертификата Минобороны России — до 29 декабря 2028 года.

30.12.2023 [21:30], Сергей Карасёв

Китайские госхакеры снова атаковали шлюзы безопасности Barracuda ESGКомпания Barracuda Networks устранила очередную уязвимость в своих шлюзах безопасности Email Security Gateway (ESG). Как сообщает ресурс SiliconANGLE, эта брешь (CVE-2023-7102) эксплуатировалась злоумышленниками для получения несанкционированного доступа к устройствам и внедрения вредоносного ПО. Выявленная уязвимость затрагивает стороннюю библиотеку Spreadsheet::ParseExcel. Дыра позволяет киберпреступнику выполнить произвольный программный код в атакуемой системе. Для этого необходимо отправить жертве электронное письмо, содержащее сформированную особым образом таблицу в формате Excel (в виде вложения). Выяснилось, что хакеры через уязвимость CVE-2023-7102 внедряли на устройства Barracuda ESG версии зловредов Seaspy и Saltware. Barracuda выпустила патч для дыры 21 декабря 2023 года: это обновление распространяется автоматически — какие-либо действия со стороны пользователей для загрузки и установки апдейта не требуются.

Источник изображения: pixabay.com Расследование, проведённое фирмой Barracuda совместно со специалистами по кибербезопасности из компании Mandiant (принадлежит Google Cloud), показало, что за новыми атаками стоят китайские хакеры из группировки UNC4841. Эти же киберпреступники ранее организовали «смертельный» взлом шлюзов Barracuda ESG. Оказалось, что устранить дыру, использованную злоумышленниками, невозможно, а поэтому Barracuda порекомендовала клиентам выкинуть затронутые устройства. Целями UNC4841 стали в основном правительственные структуры в США и Канаде, а также в Великобритании. Группировка сосредоточена прежде всего на шпионаже. Предыдущими мишенями хакеров становились компании и организации в военном, оборонном, аэрокосмическом, IT- и телекоммуникационном секторах. |

|