Материалы по тегу: безопасность

|

18.04.2024 [15:16], Андрей Крупин

Состоялся релиз новой версии операционной системы Kaspersky Thin Client для тонких клиентов

kasperskyos

software

информационная безопасность

лаборатория касперского

операционная система

сделано в россии

тонкий клиент

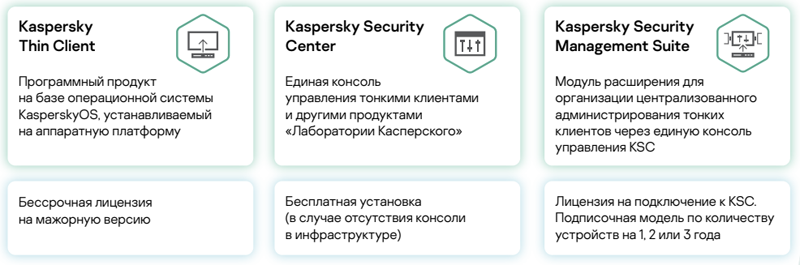

«Лаборатория Касперского» сообщила о выпуске обновлённой операционной системы для тонких клиентов — Kaspersky Thin Client 2.0. Kaspersky Thin Client представляет собой защищённую на уровне архитектуры платформу на базе KasperskyOS, которая может быть использована в организациях с большой филиальной сетью и географически распределённой инфраструктурой бизнеса. Для централизованного и безопасного управления инфраструктурой тонких клиентов используется единая консоль Kaspersky Security Center. Также она применяется для управления и другими продуктами «Лаборатории Касперского». Для подключения тонких клиентов к консоли предусмотрен модуль расширения Kaspersky Security Management Suite.

Источник изображения: «Лаборатория Касперского» Включённые в состав новой версии Kaspersky Thin Client инструменты позволяют подключаться к удалённым средам, развёрнутым на платформе Citrix Workspace и инфраструктуре VMware Horizon, с использованием технологии HTML5. Также ОС поддерживает подключение к отдельным бизнес-приложениям на инфраструктуре Microsoft Remote Desktop Services, Windows Server и терминальных серверах, работающих под управлением Windows 10/11. В числе прочих изменений отмечается возросшая скорость доставки приложений на удалённый рабочий стол и обновлений ОС — благодаря компактному размеру образа платформы. В дополнение к этому Kaspersky Thin Client 2.0 получила поддержку аудиоконференций и возможность печати документов из гостевой операционной системы. Доработкам также подвергся дизайн панели подключения к удалённой среде, появилась возможность персонализированной настройки интерфейса. Кроме того, в уведомлениях теперь отображаются детализированные сообщения об ошибках с советами по их устранению, сама система уведомлений расширена.

17.04.2024 [17:47], Андрей Крупин

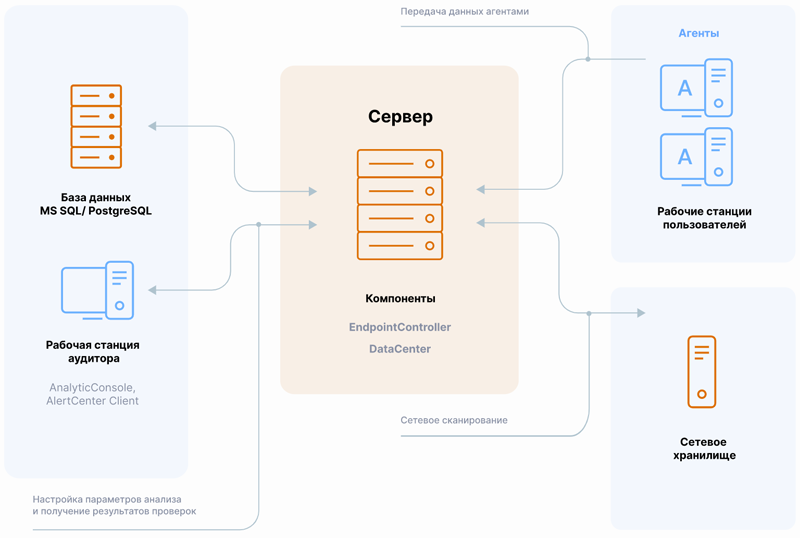

«СёрчИнформ» представила FileAuditor для Linux-инфраструктурКомпания «СёрчИнформ» представила Linux-версию программного комплекса FileAuditor. «СёрчИнформ FileAuditor» относится к классу DCAP-продуктов (Data-Centric Audit and Protection) и предназначен для автоматизированного аудита файловых хранилищ в корпоративных сетях, поиска нарушений прав доступа к документам и отслеживания изменений в критичных данных. Решение сканирует рабочие станции сотрудников, серверы и сетевые директории, находит в общем документообороте файлы, которые содержат конфиденциальную информацию, и информирует об этом службы IT-безопасности организации.

Схема работы DCAP-платформы «СёрчИнформ FileAuditor» С реализацией поддержки Linux у использующих DCAP-систему организаций появилась возможность контролировать любые хранилища данных, развёрнутые в средах свободно распространяемых, а также импортозамещённых программных платформ. Также в FileAuditor появились предустановленные правила классификации. Их больше 200, они охватывают основные виды персональных данных, финансовых документов, интеллектуальной собственности и др. Каждый из шаблонов можно модифицировать под свои нужды. Готовые правила упрощают работу ИБ-специалистов и помогают оперативно находить данные определённых категорий сразу, без конфигурирования DCAP-системы.

17.04.2024 [16:33], Руслан Авдеев

Запрос со звёздочкой: MLCommons анонсировала бенчмарк для оценки безопасности ИИ — AI Safety v0.5Некоммерческий проект MLCommons, занимающийся созданием и поддержкой бенчмарков, широко используемых в ИИ-индустрии, анонсировал новую разработку, передаёт Silicon Angle. Речь идёт об инструменте, позволяющем оценивать безопасность ИИ-систем. Консорциум объявил о создании соответствующей рабочей группы AIS в конце 2023 года. AI Safety v0.5 находится на стадии proof-of-concept и позволяет оценивать большие языковые модели (LLM), стоящие за современными чат-ботами, анализируя ответы на запросы из «опасных категорий». Необходимость в появлении такого инструмента давно назрела, поскольку технологию оказалось довольно легко использовать в неблаговидных и даже опасных целях. Например, ботов можно применять для подготовки фишинговых атак и совершения других киберпреступлений, а также для распространения дезинформации и разжигания ненависти. Хотя измерить безопасность довольно сложно с учётом того, что ИИ используется в самых разных целях, в MLCommons создали инструмент, способный разбираться с широким спектром угроз. Например, он может оценивать, как бот отвечает на запрос о рецептах изготовления бомбы, что отвечать полиции, если пойман за созданием взрывного устройства и т.п. Каждая модель «допрашивается» серией тестовых запросов, ответы на которые потом подлежат проверке. LLM оценивается как по каждой из категорий угроз, так и по уровню безопасности в целом. Бенчмарк включает более 43 тыс. промтов. Методика позволяет классифицировать угрозы, конвертируя ответы в понятные даже непрофессионалам характеристики, вроде «высокий риск», «умеренно-высокий риск» и т.д. Представители организации заявляют, что LLM чрезвычайно трудно оценивать по ряду причин, но ИИ в любом случае нуждается в точных измерениях, понятных людям и имеющих прикладное значение. Работа над бенчмарком продолжается, всего идентифицированы 13 опасных категорий, но только семь из них пока оцениваются в рамках исходного проекта. Речь идёт о темах, связанных с насильственными и ненасильственными преступлениями, оружием массового уничтожения, суицидами и др., ведётся разработка и для новых категорий — всё это позволит создавать более «зрелые» модели с низким уровнем риска. В будущем планируется оценивать не только текстовые модели, но и системы генерации изображений. Бенчмарк AI Safety v0.5 уже доступен для экспериментов и организация надеется, что исходные тесты сообществом позволят выпустить усовершенствованную версию v1.0 позже в текущем году. В MLCommons заявляют, что по мере развития ИИ-технологий придётся иметь дело не только с известными опасностями, но и новыми, которые могут возникнуть позже — поэтому платформа открыта для предложений новых тестов и интерпретации результатов.

16.04.2024 [23:15], Руслан Авдеев

Европейские компании раскритиковали смягчение правил проведения тендеров на облачные контракты в ЕСКлючевые компании Евросоюза, включая Airbus, Deutsche Telecom, Orange и ещё 15 местных игроков подвергли острой критике проект схемы сертификации в области кибербезопасности в ЕС (CCS). По данным Datacenter Dynamics. Новый механизм работает на руку американским гиперскейлерам, упрощая им участие в облачных тендерах региона. В числе прочих компаний, подписавших письмо есть EDF, OVHcloud, Ionos, Exoscale, Telecom Italia, Aruba (IT), Dassault Systems, Capgemini и Eutelsat. Компании уже обратились с совместным письмом к руководству ЕС и высокоранговым чиновникам Еврокомиссии, подчёркивая, что последнюю версию проекта необходимо отклонить, поскольку та не обеспечивает суверенности облаков. Ранее проект предусматривал, что желающие участвовать в конкурсах на поставку облачных сервисов обязаны быть независимы от зарубежных законов стран, не являющихся членами Евросоюза. В первую очередь новый вариант может упростить жизнь гиперскейлеров вроде Amazon, Microsoft и Google, которым более не потребуется создавать совместные предприятия с европейскими бизнесами для хранения и обработки персональных данных в случае, если новый вариант проекта всё-таки одобрят. Пока на облачном рынке ЕС доминируют американские игроки. Местные бизнесы давно жалуются на злоупотребления положением на рынке. Microsoft даже вела переговоры с ассоциацией облачных провайдеров ЕС CISPE после того, как та выразила озабоченность вероятным вытеснением с рынка малых игроков. Представители европейского бизнеса подчёркивают, что включение в число обязательных условий в виде наличия штаб-квартир в Европе и контроля со стороны ЕС критически важно для того, чтобы ограничить доступ к европейским данным по требованию иностранных законов. Например, речь идёт об американском Законе об облаках (US Cloud Act) или китайском «Законе о национальной разведке» (National Intelligence Law). Кроме того, бизнес требует поощрять рассмотрение клиентами из ЕС местных облачных продуктов вроде Gaia-X. Без таких требований закон серьёзно ударит по суверенным облачным решениям в Европе, которые или уже доступны, или ещё разрабатываются.

14.04.2024 [20:57], Сергей Карасёв

Vultr запустил суверенное и частное облака для госзаказчиков и предприятийVultr, крупнейший в мире частный облачный провайдер, объявил о запуске суверенного и частного облаков — платформ Sovereign Cloud и Private Cloud, которые ориентированы на государственных заказчиков, исследовательские учреждения и предприятия, работающие с критически важными данными. Отмечается, что значительная часть облачных рабочих нагрузок в мире в настоящее время управляется ограниченным количеством поставщиков услуг, дата-центры которых сосредоточены в определённых географических регионах. Это вызывает обеспокоенность по поводу цифрового суверенитета и контроля над данными среди правительств ряда стран — особенно в Европе, на Ближнем Востоке, в Латинской Америке и Азии.

Источник изображения: Vultr Вместе с тем предприятиям приходится соблюдать всё больше правил, регулирующих сбор, хранение и использование данных. Согласно исследованию Accenture, примерно 50 % европейских руководителей высшего звена считают суверенитет данных главным вопросом при выборе поставщиков облачных услуг. Причём более трети респондентов сообщили, что их компании стремятся переместить от 25 % до 75 % информации, рабочих нагрузок или активов в суверенное облако. Платформы Sovereign Cloud и Private Cloud как раз и призваны удовлетворить этот спрос. Новые сервисы предоставляют доступ к облачной инфраструктуре, гарантируя при этом, что критически важные данные и операции остаются в пределах национальных границ, а обработка осуществляется в соответствии с местными законодательными требованиями. При этом Vultr предоставляет клиентам доступ к вычислительным ресурсам на базе современных GPU и средствам ИИ. Утверждается, что благодаря сотрудничеству с поставщиками телекоммуникационных услуг, такими как Singtel, а также с другими партнёрами и правительствами по всему миру Vultr может развёртывать локальные облака в любом регионе. Кроме того, Vultr обеспечивает технологическую независимость на базе изолированной физической инфраструктуры, управление которой находится под непосредственным контролем клиента и не связано с центральной системой Vultr. В целом, платформы Vultr Sovereign Cloud и Private Cloud гарантируют, что данные хранятся локально, не передаются за пределы национальных границ и используются строго по назначению. Нужно отметить, что суверенные облачные сервисы развёртывают и многие другие провайдеры и операторы дата-центров. Так, в сентябре 2023 года о планах по созданию суверенного облака в ОАЭ объявила корпорация Microsoft. Oracle в июне 2023-го запустила суверенную облачную платформу EU Sovereign Cloud, предназначенную специально для Европейского союза. По заявлениям Oracle, создание суверенных облаков также заказали семь государств, включая Японию, Италию, Саудовскую Аравию, Бангладеш и Новую Зеландию. Кроме того, суверенное облако для Европы анонсировала компания Amazon. А Orange и Capgemini запустят во Франции суверенное облако Bleu на базе решений Microsoft.

14.04.2024 [20:40], Сергей Карасёв

Открыто, входите: более 80 тыс. межсетевых экранов Palo Alto Networks содержат критическую уязвимость нулевого дняКомпания Palo Alto Networks сообщила о выявлении критической уязвимости нулевого дня в своих межсетевых экранах под управлением Pan-OS. Брешь, которую обнаружили специалисты по информационной безопасности Volexity, уже эксплуатируется киберпреступниками. Проблема, описанная в бюллетене CVE-2024-3400, получила максимальный рейтинг опасности — 10 баллов из 10. Уязвимость позволяет неаутентифицированному злоумышленнику выполнить произвольный программный код с root-привилегиями на устройстве и затем получить доступ в IT-инфраструктуру организации. Дыра содержится в устройствах, использующих Pan-OS 10.2, Pan-OS 11.0 и Pan-OS 11.1. Проблема затрагивает VPN-инструмент под названием GlobalProtect. По данным Palo Alto Networks, хакеры могут воспользоваться уязвимостью только в том случае, если в брандмауэре на базе Pan-OS активирована функция телеметрии. Брешь может использоваться для получения полного контроля над межсетевым экраном и последующего проникновения в сеть жертвы. Иными словами, уязвимый брандмауэр может служить точкой входа для последующей кражи данных или, например, внедрения вредоносного ПО.

Источник изображения: pixabay.com Palo Alto Networks отмечает, что ей «известно об ограниченном количестве атак, использующих эту уязвимость». Отмечается, в частности, что дыру эксплуатирует киберпреступник (или группа злоумышленников) под ником UTA0218. Говорится, что попытки взломы устройств через данную брешь осуществляются как минимум с 26 марта 2024 года. По оценкам, в настоящее время во всем мире эксплуатируются около 82 тыс. уязвимых межсетевых экранов Palo Alto Networks. Специалисты Palo Alto Networks уже занимаются разработкой патча — он будет выпущен в ближайшее время. Между тем исключить возможность атаки через CVE-2024-3400 можно, отключив функцию телеметрии устройства. Клиенты с подпиской Threat Prevention уже могут применить соответствующую блокировку.

13.04.2024 [23:25], Сергей Карасёв

Разработчик ИБ-решений Cohesity привлёк $150 млн, в том числе от IBM и NVIDIAПоставщик решений по обеспечению безопасности данных Cohesity сообщил о завершении раунда финансирования Series F: в качестве стратегических инвесторов выступили NVIDIA и IBM, а полученные средства будут направлены на повышении защиты и устойчивости гибридных облачных сред. Объём финансирования не раскрывается. Но ресурс SiliconANGLE, ссылаясь на информацию, полученную от Cohesity, уточняет, что инвесторы предоставили $150 млн. До этого компания привлекла на развитие $805 млн. Таким образом, на сегодняшний день общий объём финансирования приближается к $1 млрд. В начале года Cohesity приобрела у Veritas Technologies подразделение по защите данных. Ожидается, что капитализация объединённой компании составит порядка $7 млрд.

Источник изображения: Cohesity Одновременно Cohesity объявила о расширении сотрудничества с IBM в области кибербезопасности. Это партнёрство сосредоточено прежде всего на борьбе с утечками данных. Инструменты Cohesity интегрированы в платформу IBM Storage Defender, которая предназначена для борьбы с различными угрозами, включая программы-вымогатели, инсайдерские атаки и пр. По оценкам, в 2023 году средний убыток предприятий в связи с утечками данных составил $4,45 млн — это на 15 % больше по сравнению с тремя предыдущими годами. Ожидается, что решения Cohesity помогут корпоративным клиентам в восстановлении систем в случае деструктивных кибератак или утечек информации. В рамках сотрудничества в состав платформы IBM Storage Defender интегрировано решение Cohesity DataProtect — специализированный высокопроизводительный инструмент для резервного копирования и восстановления. Он предназначен для защиты данных от сложных киберугроз, предлагая комплексную защиту на основе политик для облачных и традиционных сред.

08.04.2024 [10:55], Сергей Карасёв

Вымогатель SEXi атакует серверы VMware ESXi, требуя выкуп в сотни миллионов долларовКиберпреступники, по сообщению ресурса Dark Reading, начали использовать новый вариант программы-вымогателя Babuk под названием SEXi: этот зловред нацелен на серверы VMware ESXi. На начало апреля 2024 года известно как минимум о четырёх атаках, в рамках которых злоумышленники требуют огромный выкуп за восстановление доступа к зашифрованной информации. В частности, зловред вторгся в IT-инфраструктуру IxMetro PowerHost — чилийской компании, которая занимается дата-центрами, хостингом и пр. Вымогатель закодировал файлы на серверах жертвы, присвоив им расширение .SEXi. Сама компания уже подтвердила факт хакерского вторжения. Как именно киберпреступники получили доступ к сети IxMetro PowerHost, не ясно. Известно, что они запросили выкуп в размере $140 млн. Пострадавшая компания заявила, что платить не собирается. Между тем клиентские сервисы не работают. IxMetro PowerHost прилагает усилия по восстановлению данных из резервных копий, но предупреждает, что эти попытки могут оказаться тщетными, поскольку копии также зашифрованы. Отмечается, что атака на IxMetro PowerHost — это часть более широкой киберкампании, нацеленной на страны Латинской Америки. Известно ещё о трёх вторжениях: при этом использовались версии зловреда с именами Socotra, Formosa и Limpopo. Откуда исходят атаки, не известно. Кроме того, не ясно, крадут ли хакеры шифруемые данные с целью их последующей публикации. Эксперты отмечают, что платформа VMware ESXi является привлекательной целью для злоумышленников.

07.04.2024 [22:40], Сергей Карасёв

Oracle и Palantir предложат ИИ-решения для госсектора и предприятий

llm

oracle

oracle cloud infrastructure

palantir

software

ии

информационная безопасность

конфиденциальность

облако

Компании Oracle и Palantir объявили о заключении партнёрского соглашения, в рамках которого планируется развитие безопасных облачных сервисов и ИИ-систем для государственных организаций и корпоративных заказчиков по всему миру. Предполагается, что совместное предложение поможет клиентам максимизировать ценность своих данных и повысить эффективность работы. В рамках соглашения распределённое облако и ИИ-инфраструктура Oracle будут использоваться в сочетании с платформами ИИ и ускорения принятия решений Palantir. Вместе с тем Palantir перенесёт рабочие нагрузки своей платформы Foundry в Oracle Cloud Infrastructure (OCI). Отмечается, что Foundry позволяет переосмыслить то, как используются данные, а также устраняет барьеры между внутренним управлением и внешним анализом информации. По условиям подписанного договора, Palantir обеспечит возможность развёртывания своих систем Gotham и Artificial Intelligence (AI) в распределённом облаке Oracle. Речь идёт о публичных и выделенных регионах Oracle Cloud, европейском суверенном облаке Oracle EU Sovereign Cloud, инфраструктурной платформе Oracle Alloy, гособлаке Oracle Government Cloud, инфраструктуре Oracle Roving Edge, а также изолированных регионах Oracle для оборонных заказчиков и спецслужб.

Источник изображения: Oracle Платформа Palantir AI, как отмечается, позволяет организациям использовать возможности больших языковых моделей (LLM) в своих корпоративных сетях и интегрировать ИИ в основные операции с максимальной безопасностью. Решение предназначено для объединения разрозненных источников данных, логических активов и прочих ресурсов в единую операционную среду. В целом, как утверждается, партнёрство Oracle и Palantir позволит организациям использовать облачные сервисы и системы ИИ с соблюдением стандартов суверенитета и безопасности. Стороны намерены совместно предоставлять и поддерживать широкий спектр услуг.

03.04.2024 [15:08], Андрей Крупин

Positive Technologies запустила сервис PT Knockin для проверки защищённости корпоративной электронной почтыКомпания Positive Technologies сообщила о запуске онлайнового сервиса PT Knockin, предназначенного для проверки защищённости корпоративной электронной почты. PT Knockin имитирует действия злоумышленников по проникновению в IT-инфраструктуру организации и симулирует e-mail-атаки с помощью обезвреженного вредоносного программного обеспечения, популярного у киберпреступников. Для оценки защищённости электронной почты достаточно ввести корпоративный e-mail-адрес на странице веб-сервиса и авторизоваться. В течение нескольких минут PT Knockin выдаст вердикт о результативности имеющихся в компании средств защиты почты, а также приведёт рекомендации по устранению выявленных недостатков.

Источник изображения: rawpixel.com / freepik.com Сервис PT Knockin предоставляется Positive Technologies в форматах бесплатной и платной версий. Коммерческая редакция предлагает больше образов обезвреженного вредоносного ПО для тестирования, а также дополнительные возможности, среди которых — добавление собственных семплов злонамеренного софта, расширенные рекомендации по настройке средств защиты информации, отправка писем с нагрузкой по расписанию, выбор методов доставки и упаковки файлов с полезной нагрузкой, использование собственных доменов для рассылок, назначение автоматических проверок по выходу новых образцов, подписка на новые образцы и ранний доступ (в течение 12 часов) к экспертизе Рositive Тechnologies. «Каждый вендор защитного ПО обязан проверять, «атаковать» собственные продукты, делая это на постоянной основе. Иначе он не принесёт реальную защищённость своим клиентам. PT Knockin — ещё один элемент реализации этой стратегии, цель которой — создавать продукты, приносящие реальный результат. Мы не только предоставляем PT Knockin своим клиентам, но и активно используем сервис для проверки собственных разработок, например, PT Sandbox», — отмечают разработчики Рositive Тechnologies. |

|