Материалы по тегу: безопасность

|

07.10.2025 [17:14], Руслан Авдеев

Прокладка подводного кабеля Chile-China Express до Китая ставит под вопрос суверенитет чилийских данныхЧили продвигает амбициозный проект прокладки подводного кабеля, призванного связать страну с Гонконгом (КНР). Кабель Chile-China Express будет без лишнего шума проложен компанией Inchcape Shipping Services (ISS) и её партнёрами, связанными с Китаем, сообщает Datacenter Dynamics. Это уже вызывает озабоченность экспертов на Западе. ISS является компанией британского происхождения со штаб-квартирой в Лондоне, занятой управлением портами и морскими ресурсами. Компания принадлежит лондонской частной инвестиционной группе Epiris LLP и была приобретена у Istithmar World, инвестиционного подразделения Dubai World, в 2022 году. Проект призван укрепить связи Чили с Азией, но ставит под вопрос цифровой суверенитет и кибербезопасность в регионе. В отличие от проекта Humboldt по прокладке кабеля между Вальпарайсо и Сиднеем, курируемого Google и чилийским государством, для Chile-China Express не называют ни сроки реализации, ни подробности об участниках и источниках финансирования. О маршруте и посадочных станциях было объявлено ещё летом, но подробностей пока немного. Chile-China Express станет первым кабелем, напрямую связывающим Чили и КНР. Более того, это лишь второй тихоокеанский кабель с выходом на территорию Чили. Тем временем Google работает над системой Halaihai, которая в будущем соединит острова Тихого океана — Гуам и Французскую Полинезию, с подключением к другим кабелям Google в регионе в будущем.

Источник изображения: Caio Silva/unsplash.com Как утверждает Datacenter Dynamics, непрозрачность чилийско-китайского проекта усугубляется законами КНР, обязывающими бизнес сотрудничать со спецслужбами, даже если речь идёт о данных за пределами собственно китайской территории. Не исключён несанкционированный доступ к конфиденциальным данным, которые будут передаваться по этому кабелю — это касается не только Чили, но и других стран региона, включая Аргентину, Бразилию, Перу и Эквадор — с учётом трансграничного характера телеком-сетей. Фактически проект — часть гонки за геополитическое первенство между державами в сфере критически важной инфраструктуры, лежащей в основе мировой цифровой экономики. Китай стремится укрепить своё влияние, а проекты вроде Humboldt направлены на превращение Чили в «открытый» цифровой хаб в южной части Тихого океана в интересах США и их партнёров. Утверждается, что, согласно последним отчётам, китайские зарубежные проекты предусматривают использование механизмов «слежки» за зарубежными сообществами и давления на них. Латинской Америке ещё предстоит сбалансировать модернизацию цифровой инфраструктуры и защиту цифрового суверенитета и кибербезопасности. Ускоренная прокладка подводных кабелей является стратегической необходимостью для экономического и технологического развития, а также сферой, где пересекаются коммерческие, технологические и геополитические интересы. Пять лет назад американские власти вмешались в проект кабеля Pacific Light Cable Network (PLCN), который должен был напрямую соединить США, Гонконг, Филиппины и Тайвань. В результате гонконгский сегмент был исключен, хотя Google и Meta✴, основные пользователи этой кабельной системы, были не в восторге от такого решения.

03.10.2025 [14:24], Владимир Мироненко

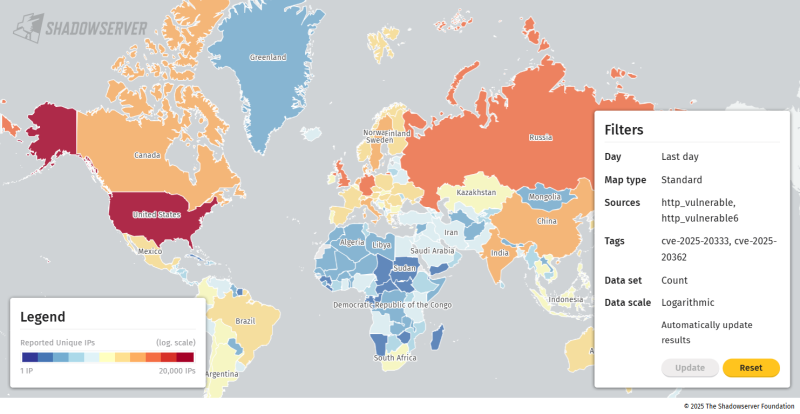

Почти 50 тыс. сетевых устройств Cisco имеют серьёзные уязвимости нулевого дняСогласно данным некоммерческой организации Shadowserver, занимающейся мониторингом сетей и борьбой с киберпреступностью, почти 50 тыс. межсетевых экранов Cisco Adaptive Security Appliance (ASA) и систем Cisco Firepower Threat Defense (FTD) по состоянию на 29 сентября имели уязвимости нулевого дня CVE-2025-20333 с рейтингом опасности CVSS 9,9 из 10 баллов и CVE-2025-20362 (6,5 балла). Подавляющее большинство потенциально уязвимых устройств — более 19 тыс. — было найдено в США. Однако по состоянию на 3 октября ситуация кардиально не улучшилась — в США их теперь чуть больше 18 тыс. Как сообщает The Register, агентства по кибербезопасности, такие как Национальный центр кибербезопасности Великобритании (National Cybersecurity Center, NCSC) и аналогичные органы в Канаде, Франции и Нидерландах, выпустили отдельные предупреждения об угрозе, которую данные уязвимости представляют для организаций. Агентство по кибербезопасности и защите инфраструктуры США (CISA) издало 25 сентября распоряжение всем агентствам федеральной гражданской исполнительной власти (Federal Civilian Executive Branch, FCEB) устранить уязвимости в течение 24 часов, что является редкостью, поскольку на устранение известных эксплуатируемых уязвимостей обычно отводится трёхнедельный срок. В распоряжении CISA отмечено, что отсутствие исправлений для уязвимых устройств создаст «неприемлемый риск» для государственных систем. Агентство сообщило, что злоумышленники используют уязвимости нулевого дня для «получения неаутентифицированного удалённого выполнения кода на устройствах ASA, а также манипуляции с постоянной памятью (ПЗУ) для сохранения работоспособности после перезагрузки и обновления системы». Уязвимости затрагивают ПО Cisco ASA версий 9.12, 9.14, 9.16–9.20 и 9.22–9.23, а также версии ASA и FTD 7.0–7.4 и 7.6–7.7. Как утверждают NCSC и CISA, успешные атаки с использованием этих уязвимостей с высокой вероятностью были организованы теми, кто стоит за кампанией ArcaneDoor, в рамках которой в 2024 году были атакованы те же продукты Cisco с использованием уязвимости нулевого дня. По данным NCSC, злоумышленники на этот раз поэтапно используют вредоносное ПО RayInitiator и Line Viper. RayInitiator — буткит, предназначенный для скрытого и постоянного доступа к устройствам и целевым сетям, который способствует развёртыванию Line Viper, загрузчика шелл-кода. Оба зловреда значительнее сложнее и лучше уклоняются от обнаружения по сравнению с прошлыми инструментами ArcaneDoor. В числе устройств, подверженных риску, есть межсетевые экраны Cisco ASA серии 5500-X. На некоторые из них поддержка прекращается в августе 2026 года. Как отметил The Register, все целевые атаки хакеров до сих пор были направлены на устройства, поддержка которых либо уже прекращена, либо вот-вот закончится. «Технологии с истекшим сроком службы представляют значительный риск для организаций. Системы и устройства следует незамедлительно мигрировать на современные версии для устранения уязвимостей и повышения устойчивости», — отметил на прошлой неделе технический директор NCSC.

03.10.2025 [12:06], Руслан Авдеев

ВМС США с головой погрузились в облако Microsoft Azure и никак не могут выбратьсяВоенно-морские силы США объяснили, почему не могут отказаться от использования своей обособленной среде Microsoft Azure без полной реконструкции собственной облачной платформы. По данным The Register, ВМС опубликовали специальное письмо, в котором детально рассказали, почему заключили с Microsoft соглашение Strategic Cloud Platform — Enterprise Mission Integration. В документе констатируется, что для облачной среды NAVSEA, обеспечивающей доступ к программам ВМС и Министерства обороны (Министерства войны), возможен только один исполнитель, способный предоставить необходимые для работы услуги и решения. Для того, чтобы продолжать операции в среде NAVSEA, необходимо использовать сервисы Microsoft — Azure Data Transfer, Azure Kubernetes Service (AKS), Azure Structured Query Language (SQL) platform-as-a-service (PaaS), Azure Key Vault, Azure Monitor и ExpressRoute, размещённые в Microsoft GovCloud. В документе отмечается, что для смены облачного провайдера потребовалось бы переделать всё решение для военных с нуля, что потребует интеграции новой облачной среды и переделки прикладных решений, поддерживающих Defensive Cyber Operations (DCO). Это приведёт к перерыву в работе и неизбежным провалам миссий. Фактически единственным подходящим облачным провайдером является та же Microsoft, а все попытки организовать перенос с платформы компании на мощности другого провайдера столкнутся с проблемами совместимости, не соответствующими требованиям для правительственных сервисов.

Источник изображения: Sven Piper/unsplash.com Подобные выводы, по данным ВМС, подтвердились в ходе консультаций со всеми участниками программы Joint Warfighting Cloud Capability (JWCC), включая AWS, Google и Oracle. В будущем в рамках проекта NAVSEA планируется строить облачную инфраструктуру с использованием открытых стандартов контейнеризации, чтобы избежать зависимости от одного облачного провайдера-монополиста. Примечательно, что ранее в этом году Microsoft попала под прицел критиков за передачу на аутсорс в рамках программы Digital Escorts поддержки военных сервисов сотрудникам своего китайского подразделения. Сообщается, что подобная практика уже прекращена. Microsoft не впервые оказывается в центре скандала. В Евросоюзе Google целенаправленно ведёт с монополистом борьбу, обвиняя того в кратном завышении цен при использовании ПО Microsoft сторонними облачными провайдерами. Как сообщает Datacenter Dynamics, участие в программе JWCC, оцениваемой в $9 млрд, одобрили в декабре 2022 года AWS, Microsoft Azure, Google и Oracle. Она заменила предыдущее соглашение Joint Enterprise Defense Infrastructure (JEDI) от 2018 года, рассчитанное на 10 лет и $10 млрд, которое отменили из-за того, что он целиком достался Microsoft. В июле 2025 года американское правительственное Агентство оборонных информационных систем (DISA) раскрыло, что ищет новых партнёров, готовых присоединиться к программе, например, более мелких облачных провайдеров.

03.10.2025 [11:46], Владимир Мироненко

CPU двойного назначения: SiPearl анонсировала 80-ядерный Arm-процессор Athena1Французский разработчик серверных Arm-процессоров SiPearl, не имеющий собственных производственных мощностей, объявил о выпуске процессора Athena1 для приложений двойного назначения. Как сообщается в пресс-релизе, созданный на основе опыта, полученного при разработке процессора Rhea1, который будут использоваться в первом европейском экзафлопсном суперкомпьютере JUPITER, новый чип будет предлагать функции, специально разработанные для рабочих нагрузок государственных, оборонных и аэрокосмических приложений, включая такие направления, как защищенная связь и разведка, криптография и шифрование, обработка разведывательных данных, тактические сети, электронное обнаружение и локальная обработка данных на транспортных средствах. В дополнение к вычислительной мощности, Athena1 будет отличаться безопасностью и целостностью данных. Семейство Athena1 будет предлагаться в вариантах с 16, 32, 48, 64 или 80 ядрами Arm Neoverse V1 (Zeus), в зависимости от требуемой мощности для каждого приложения, ограничений по нагреву и других факторов. Подробные технические характеристики будут раскрыты позже. Производством кристаллов Athena1 займётся TSMC. Предполагается, что первоначально упаковка будет осуществляться на Тайване с последующим переносом в Европу, чтобы способствовать развитию европейской промышленной экосистемы. Коммерческий выпуск Athena1 запланирован на II половину 2027 года. Филипп Ноттон (Philippe Notton), генеральный директор и основатель SiPearl отметил, что при разработке новой версии первого процессора компании, «идеально отвечающей требованиям двойного назначения», был использован опыт, накопленный её научно-исследовательскими и опытно-конструкторскими группами в области высокопроизводительных вычислений. «В рамках программы, порученной нам Европой по содействию возвращению высокопроизводительных процессорных технологий на континент, Athena1 является идеальным дополнением к Rhea1, помогая утвердить стратегическую независимость Европы», — подчеркнул Ноттон.

02.10.2025 [16:54], Руслан Авдеев

Затраты — выше, безопасность — ниже: Google снова посетовала на заградительное лицензирование Microsoft

google

google cloud platform

microsoft

microsoft azure

software

евросоюз

информационная безопасность

конкуренция

лицензия

облако

В Google Cloud рассказали о результатах жалобы в Еврокомиссию, поданной в связи с неконкурентными практиками лицензирования облачных сервисов компанией Microsoft. В частности, речь шла о введении денежных штрафов для компаний, использующих Windows Server на облачных платформах конкурентов Azure, сообщается в блоге Google. В компании утверждают, что Microsoft не испугало внимание со стороны регуляторов — компания намерена сохранить «заградительное лицензирование» для большинства облачных клиентов, а ситуация в целом становится только хуже. Недавно Microsoft заявила, что усилия по стимуляции клиентов к переходу в Azure «далеки от завершения» и это — один из трёх «столпов», стимулирующих рост бизнеса. Теперь Microsoft вносит новые изменения в лицензионную политику, чтобы переманить в своё облако больше клиентов, в том числе запрещая поставщикам управляемых услуг размещать некоторые рабочие нагрузки на платформах альтернативных облачных провайдеров. Это не осталось без внимания регуляторов. Так, в рамках комплексного расследования Управление по конкуренции и рынкам Великобритании (CMA) установило, что подобное лицензирование вредит пользователям облаков, мешает конкуренции, тормозит экономический рост и инновации. За поведением Microsoft, как утверждают в Google, следят всё больше регуляторов по всему миру. Отмена заградительных мер может способствовать ускорению роста экономики по всему миру. Microsoft всё ещё применяет наценку в 400 % для клиентов, решающих перенести старые рабочие нагрузки в облака конкурентов. В результате клиенты вынуждены пользоваться Azure, если хотят использовать ПО Microsoft — иначе переход будет слишком дорогим. По информации CMA, повышение цен на облачные услуги на 5 % из-за отсутствия конкуренции обходится британским компаниям в £500 млн/год. Исследование в Евросоюзе показало, что «заградительное лицензирование» обходится местным компаниям в €1 млрд/год, а в США отсутствие сильной конкуренции из-за лицензионной практики Microsoft ведёт к перерасходу средств госучреждениями на $750 млн/год.

Источник изображения: Michał Mancewicz/unsplash.com Страдают и кибербезопасность и надёжность сервисов, поскольку Microsoft фактически вынуждает клиентов работать в небезопасной единой экосистеме, в которой атаки на небезопасное ПО Microsoft распространяются даже на государственные учреждения и критически важные отрасли. А в условиях массового внедрения ИИ прекращение неконкурентной политики Microsoft является чрезвычайно важным, поскольку клиентам для доступа к ИИ в значимых масштабах приходится переходить в облака и именно клиенты должны решать, о чьих облаках идёт речь. В CMA утверждают, что с момента ужесточения условий лицензирования в последние годы облако Azure привлекало клиентов вдвое-втрое быстрее, чем конкуренты, главным образом из-за ограниченности выбора, влияющего на конкурентоспособность Европы в целом. Согласно недавним европейским исследованиям, отмена «запретительного лицензирования» может помочь ЕС высвободить €1,2 трлн дополнительного ВВП к 2030 году и обеспечить в год €450 млрд на экономии бюджетных средств и повышении производительности. Спустя год после жалобы в Еврокомиссию позиция Google остаётся прежней — ограничительное лицензирование в сфере облачных технологий вредит бизнесу и подрывает его конкурентоспособность. Для обеспечения инноваций и роста регуляторы должны положить конец антиконкурентной практике уже сейчас. Ранее сообщалось, что Google предлагала деньги европейским облачным бизнесам, входящим в ассоциацию CISPE и имевшим претензии к Microsoft, чтобы те не отзывали жалобы. Тем не менее, результатов добиться не удалось, а мелкий бизнес из Евросоюза не пошёл на конфронтацию с Microsoft, оставив в одиночестве AWS и Google Cloud. Попытки создать альтернативные решения Microsoft тоже «провалила».

25.09.2025 [13:31], Руслан Авдеев

Суверенный ChatGPT для Германии: SAP, OpenAI и Microsoft анонсировали проект OpenAI for Germany

microsoft

microsoft azure

openai

sap

software

германия

информационная безопасность

конфиденциальность

облако

сделка

Немецкая SAP SE и OpenAI сообщили о запуске проекта OpenAI for Germany. Партнёры намерены внедрить в государственный сектор Германии технологии SAP для корпоративных приложений и передовые решения OpenAI в сфере искусственного интеллекта, сообщает пресс-служба OpenAI. Для выполнения требований к суверенитету данных проект OpenAI for Germany будет реализован на платформе дочерней структуры SAP — SAP Delos Cloud, работающей на платформе Microsoft Azure. Это позволит миллионам госслужащих безопасно использовать ИИ, соблюдая строгие стандарты для обеспечения суверенитета, безопасности и законности использования информации. В SAP заявляют, что с её опытом внедрения ИИ-функций для бизнеса и десятками лет взаимодействия с государственными организациями, компания рассматривает OpenAI for Germany как огромный шаг вперёд. Экспертиза SAP Sovereign Cloud объединится с передовыми ИИ-технологиями OpenAI для эффективного использования ИИ-решений, разработанных «в Германии и для Германии». По словам главы OpenAI Сэма Альтмана (Sam Altman), Германия давно является пионером в области инженерных решений и технологий, поэтому неудивительно, что миллионы немцев пользуются ChatGPT, чтобы упростить себе жизнь, вывести на новый уровень научные достижения и организовать новые бизнесы. С помощью нового проекта OpenAI рассчитывает работать с местными партнёрами, чтобы распространить потенциал ИИ-технологий на госсектор, способствуя улучшению сервисов и обеспечивая распространение ИИ по всей стране в соответствии с немецкими ценностями, касающимися доверия и безопасности.

Источник изображения: Adeolu Eletu/unspalsh.com Наконец, глава Microsoft Сатья Наделла (Satya Nadella) заявил, что новое партнёрство позволит его компании предоставить государственному сектору Германии больше возможностей в сфере ИИ. Основой этого станет облако Azure (как платформа для Delos Cloud), что поможет обеспечить внедрение ИИ с соблюдением высочайших стандартов, касающихся суверенитета и конфиденциальности данных, с соответствием работы местным нормативным требованиям и другим параметрам. Это позволит госучреждениям уверенно и ответственно внедрять ИИ. В рамках нового партнёрства, старт которого запланирован на 2026 год, OpenAI, SAP и Microsoft намерены упростить повседневную работу местным чиновникам, сотрудникам научно-исследовательских структур и др. — для того, чтобы появилась возможность уделять больше времени людям, а не бумажной работе, заявляют компании. Кроме того, OpenAI for Germany послужит основой для разработки специализированных приложений для госструктур и интеграции ИИ-агентов в действующие рабочие процессы вроде управления документооборотом или анализа административных данных. Для этого SAP намерена расширить имеющуюся инфраструктуру Delos Cloud в Германии до 4 тыс. ИИ-ускорителей. В зависимости от спроса в будущем, SAP, возможно, продолжит инвестировать в развитие прикладной ИИ-функциональности в Германии, масштабируя проекты как за счёт имеющейся инфраструктуры SAP, так и за счёт сотрудничества с партнёрами. Не исключается расширение предложения суверенных решений на другие отрасли и рынки по всей Европе. OpenAI for Germany поддерживает местные амбиции, касающиеся внедрения ИИ. Местная повестка, касающаяся высоких технологий, направлена на «создание дополнительной стоимости» с помощью ИИ на уровне до 10 % ВВП к 2030 году. Более того, в рамках инициативы Made for Germany, поддерживаемой 61 крупной компанией, планируется привлечь €631 млрд на ускорение роста и IT-модернизацию страны. Сама SAP недавно заявляла о намерении инвестировать более €20 млрд в укрепление цифрового суверенитета Германии, в том числе в облако Delos.

22.09.2025 [14:42], Руслан Авдеев

Обновление брандмауэра привело минимум к трём смертям — австралийский оператор Optus заблокировал звонки в экстренные службыТелеком-оператор Optus из Австралии оказался косвенно виноват минимум в трёх смертях своих клиентов. Компания признала, что её сотрудники, возможно, не следовали предусмотренным процедурам при обновлении брандмауэра. В результате последовавшего сбоя абоненты не могли дозвониться в экстренные службы 14 часов, сообщает The Register. Как заявили в компании, за это время умерли как минимум трое клиентов, не имевших возможности обратиться за помощью. Компания обновила брандмауэр — о каком конкретном сервисе идёт речь, не уточняется — около 00:30 по местному времени 18 сентября. Первоначальные мониторинг и тестирование не выявили проблем со звонками, поскольку с обычными вызовами всё было в порядке, а объёмы звонков на национальном уровне не вызывали никаких опасений. Ранним утром того же дня в колл-центр Optus обратились два клиента, сообщивших о том, что не смогли дозвониться на 000 — единый номер для экстренных служб Австралии, доступ к которому по закону должны предоставлять все телеком-компании страны. Поскольку на тот момент сбоев в работе выявлено ещё не было, техподдержка не располагала информацией, позволявшей предупредить об имеющихся проблемах. Лишь после очередной жалобы клиента в 13:30 Optus начала осознавать всю серьёзность инцидента. В 13:50 компания уведомила о проблемах полицию, а затем другие экстренные службы, регуляторов, гос. ведомства и т.д. После этого компания начала откат обновления и восстановление доступа к 000. В результате разбора логов компания связала три смерти с неудавшимися попытками дозвониться до экстренных служб. В воскресенье компания заявила, что проводит беседы с сотрудниками, проводившими модернизацию для выяснения, почему они не следовали установленным инструкциям. Также руководство компании пообещало внедрить процедуру приоритетного оперативного реагирования на сообщения, связанные с работой службы 000. Хотя в Optus демонстрируют раскаяние в связи со случившимся, австралийские политики говорят о разочаровании деятельностью Optus. В 2022 году компания стала жертвой крупной утечки информации, а также столкнулась с масштабным сбоем в 2023 году. Сбои в информационных системах происходят довольно часто, и не всегда они несут только финансовые или технические проблемы. Так, в июле 2024 года глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows. Годом позже выяснилось, что от него пострадало не менее 750 больниц в США, хотя в CrowdStrike резко раскритиковали исследование, назвав его «лженаукой».

08.09.2025 [13:27], Руслан Авдеев

Gemini стал доступен в частных облаках Google Distributed Cloud

gemini

google cloud platform

hardware

ии

информационная безопасность

конфиденциальность

облако

частное облако

Компания Google анонсировала общую доступность ИИ-моделей Gemini в облаках Google Distributed Cloud (GDC), предназначенных для развёртывания на мощностях самих клиентов. В частности, генеративный ИИ будет доступен в частных корпоративных и правительственных платформах, сообщает Network World. GDC является вариантом облака Google Cloud, предназначенным для жёстко регулируемых отраслей вроде здравоохранения или финансовых сервисов. Фактически такие облака скрываются на мощностях клиентов, прячась от внешнего мира за защитными системами компаний. Запуск Gemini в GDC позволяет организациям, обязанным соблюдать жёсткие требования к размещению данных и соответствовать ряду правил по некоторым другим параметрам, внедрять системы генеративного ИИ, не теряя контроля над конфиденциальной информацией. GDC строятся на ускорителях семейств NVIDIA Hopper и Blackwell с автоматизированным распределением нагрузки, без необходимости дополнительных вмешательств для обновления ПО. В системе реализованы функции безопасности вроде аудита и контроля доступа, обеспечивающие клиентам максимальную прозрачность. Платформа также поддерживает функцию «конфиденциальных вычислений» Confidential Computing как для CPU (с Intel TDX), так и ИИ-ускорителями (с применением технологий NVIDIA) для защиты конфиденциальных данных и предотвращения их подделки и утечки. Модели Gemini обеспечивают обработку контента и мультимодальное понимание текста, изображений, аудио и видео. В Google заявляют, что это открывает множество возможных способов применения, включая многоязыковое, в том числе международное сотрудничество, автоматизированное составлении резюме документов и др., поддерживаются чат-боты и генерация кода с помощью искусственного интеллекта.

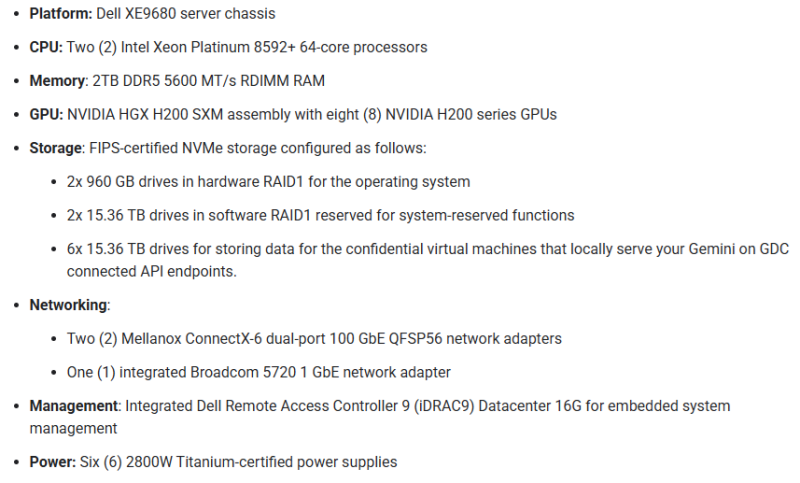

Источник изображения: Google Для работы Gemini требуется сертифицированное Google оборудование. Среди такового пока есть только одна модификация HGX H200 на базе Dell XE9680.

02.09.2025 [09:10], Руслан Авдеев

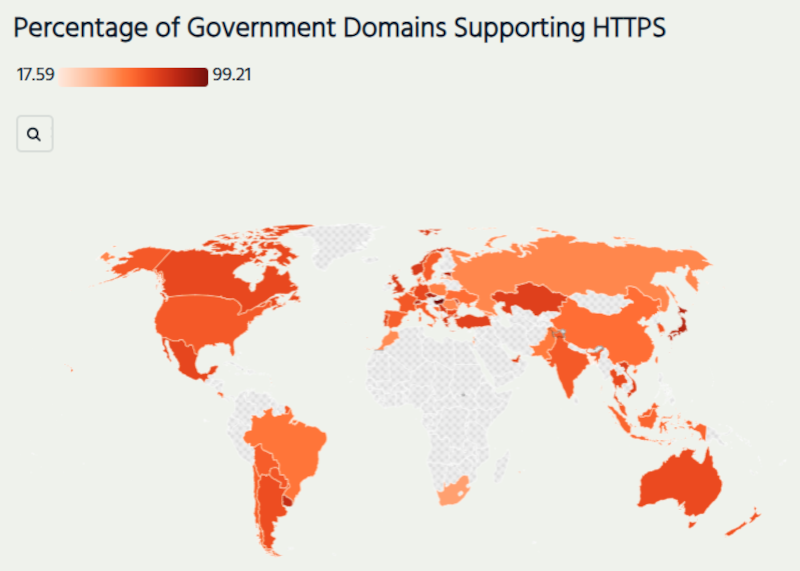

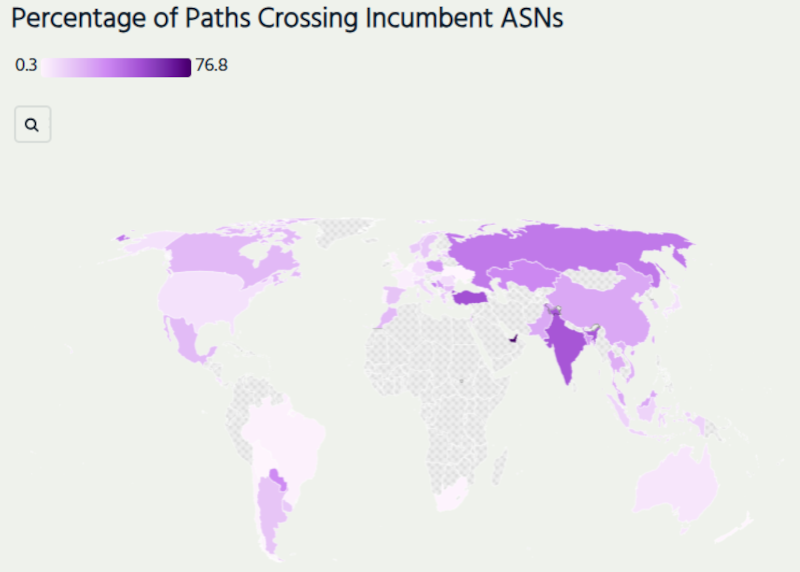

Госсайты многих стран оказались лишены элементарной защиты, а трафик до них идёт через зарубежные сетиСогласно результатам исследования, проведённого в рамках исследовательской стипендии Internet Society Pulse Северо-Западным университетом США (Northwestern University), интернет-трафик к правительственным доменам часто пересекает границы, сообщает The Register. Более того, их связность порой страдает, а иногда трафик даже не шифруется. В исследование попали правительственные сайты 58 стран. Обнаружилось, что значительная часть данных таких сайтов либо свободно пересекает границы, либо использует зарубежные точки обмена трафиком (IX). Так, в странах вроде Малайзии, Норвегии, ЮАР и Таиланда через зарубежные IX проходит 23–43 % трафика, а данные для новозеландских правительственных ресурсов зачастую проходят через Австралию.

Источник изображения: Internet Society Pulse Предполагается, что к использованию офшорной инфраструктуры чаще склонны менее развитые страны. Они же зачастую не используют HTTPS для защиты. Например, в случае Албании через иностранные сети проходит 86 % трафика госсайтов, а ещё 15 % — через расположенные за рубежом IX. При этом лишь треть правительственных доменов вообще применяют HTTPS. В совокупности это создаёт условия для MitM-атак.

Источник изображения: Internet Society Pulse У Казахстана свои особенности. Все правительственные ресурсы располагаются в сетях страны и использует локальные точки обмена, уровень внедрение HTTPS высок и составляет 71,5 %. Однако около 70 % трафика госресурсов проходит через единственного телеком-оператора «Казахтелеком», что снижает устойчивость. Нечто похожее наблюдается в Бангладеше, Пакистане и Турции из-за «наследия» государственных телеком-монополий. В ОАЭ более ¾ маршрутов пролегает через сети Etisalat. А маршрутизации марокканского трафика госсайтов через Испанию и Францию наводит на мысли об «интересных колониальных связях». По данным исследования, США, Великобритания, Канада, Швейцария и Швеция распределяют «государственный» трафик между разными операторами связи и точками обмена, благодаря чему правительственные ресурсы и сервисы более устойчивы к техническим сбоям. А вот оценить показатели африканских государств оказалось трудно, поскольку инструментов вроде RIPE ATLAS на континенте немного.

30.08.2025 [14:19], Руслан Авдеев

Пентагон отказался от китайских сотрудников техподдержки Microsoft, но расследование продолжается

microsoft

microsoft azure

software

аутсорсинг

госзакупки

информационная безопасность

китай

облако

пентагон

поддержка

сша

В Пентагоне осудили использование Microsoft сотрудников китайского подразделения компании для поддержки облачных сервисов Azure, развёрнутых государственными ведомствами США. Военные требуют от Microsoft провести собственное расследование и определить, были ли факты компрометации конфиденциальных данных, сообщает The Register. В июле 2025 года появилась информация, что Министерство обороны США (DoD) невольно почти 10 лет допускало Пекин к своим важнейшим системам. Часть важных задач была передана Microsoft на аутсорс китайским коллегам. При этом власти неоднократно жаловались, что Китай использует уязвимости в IT-системах для разведки и подрыва национальной безопасности США. Делегировать китайским сотрудникам работу с данными Пентагона — весьма странный шаг со стороны Microsoft. Пока ни один из конкурентов компании не признавался в аналогичной «оптимизации» рабочих процессов. По словам министра обороны США Пита Хегсета (Pete Hegseth), несмотря на то что компания специально оптимизировала свою политику работы с китайскими коллегами, чтобы та соответствовала правилам американских государственных контрактов, риск всё равно неприемлем: «Меня поражает, что я вообще говорю такое <…> и что мы вообще позволили этому случиться». Хотя в Microsoft утверждают, что за этими сотрудниками наблюдали сотрудники Пентагона с допуском к государственной тайне, Хегсет объявил о расследование вскрывшихся фактов.

Источник изображения: Jefferson Santos/unsplash.com Разработчики из Китая более не поддерживают информационные системы Министерства обороны США, но расследования Пентагона и самой Microsoft продолжаются. Военные направили Microsoft официальное письмо с «выражением обеспокоенности» и требуют независимого аудита той информации, которая была предоставлена гражданам Китая. Также само Министерство обороны намерено расследовать инцидент в поисках возможного «негативного влияния» на облачные системы Пентагона извне. Кроме того, выявить и прекратить участие китайских специалистов в обеспечении работы облачных сервисов требуют и от других поставщиков ПО военному ведомству. Однажды Microsoft уже уличили в небрежном обращении с государственными данными. В 2023 году Китай, предположительно, взломал Exchange Online Министерства торговли США и Госдепартамента, а в июле злоумышленники использовали уязвимость в Sharepoint для атаки «крупного западного правительства». По словам бывших сотрудников Белого дома, некоторые считают Microsoft угрозой национальной безопасности — удивительно, почему компания до сих пор получает средства, в том числе на обслуживание Пентагона, несмотря на регулярные провалы. Некоторые эксперты утверждают, что китайцы хорошо ориентируются в продуктах Microsoft, поэтому в случае крупного конфликта обязательно нанесут удар по критически важной инфраструктуре посредством сервисов и продуктов компании. При этом отмечается, что недавнее объявление о прекращении поддержки сервисов Microsoft специалистами из Китая касается только военного ведомства и связанных с ним сервисов, но о прекращении поддержки других госучреждений ничего не говорится. Компания лишь сообщила журналистам, что стремится предоставлять правительству «максимально безопасные услуги», включая привлечение партнёров для оценки и корректировки протоколов безопасности по мере необходимости. Предыдущие просчёты не особенно сказались на бизнесе Microsoft, при этом в результате некоторых инцидентов произошла кража конфиденциальных данных. Эксперты надеются, что Трамп разберётся с Microsoft из-за её халатного отношения к безопасности. |

|