Материалы по тегу: cisco

|

16.05.2024 [17:20], Владимир Мироненко

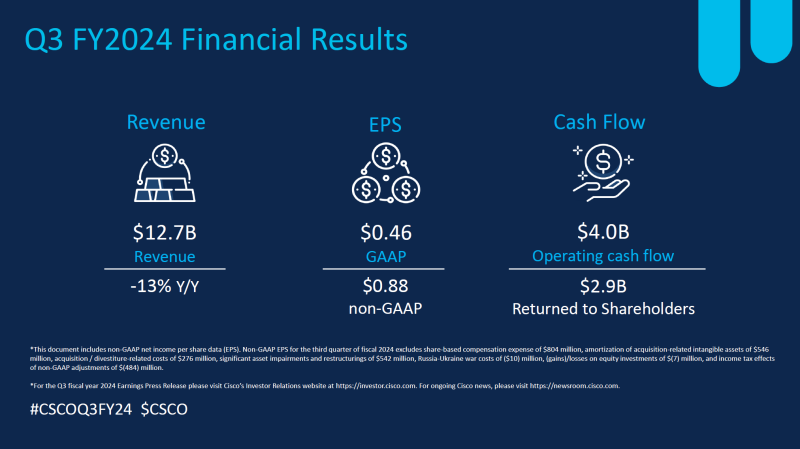

Не было бы счастья: квартальная выручка Cisco показала самое большое за 15 лет падение, но акции компании вырослиАмериканский поставщик сетевого оборудования корпоративного класса Cisco сообщил результаты работы в III квартале 2024 финансового года, завершившемся 27 апреля. Продажи компании упали в Америке на 15 % до $7,37 млрд, на 9 % до $3,46 млрд — в Европе, на Ближнем Востоке и в Африке (EMEA), и на 12 % до $1,87 млрд — в Азиатско-Тихоокеанском регионе, Японии и Китае (APJC). Выручка снизилась год к году на 13 % до $12,7 млрд, это самое большое падение с 2009 года. Однако выручка оказалась выше консенсус-прогноза аналитиков, опрошенным LSEG, равного $12,53 млрд, благодаря чему акции компании выросли в цене на расширенных торгах на 8 %. По словам гендиректора Cisco Чака Роббинса (Chuck Robbins), компания возлагает большие надежды на расширение в долгосрочной перспективе инфраструктуры ИИ. Компания «уверена в том, что в 2025 финансовом году будет заказана продукция для обслуживания ИИ-нагрузок на сумму $1 млрд». Чистая прибыль (GAAP) по итогам квартала упала на 41 % до $1,89 млрд и $0,46 на акцию с $3,21 млрд и $0,78 на акцию. Примерно $0,09 падения прибыли на акцию связано с завершением сделки по покупке Splunk за $28 млрд. В то же время благодаря Splunk компания получила в этом квартале на $413 млн больше выручки. Скорректированная чистая прибыль (non-GAAP) упала на 14 % до $3,6 млрд с $4,1 млрд годом ранее. Падение прибыли (non-GAAP) на акцию составило 12 % — до $0,88 с $1,00 годом ранее при прогнозе аналитиков $0,82 на акцию. Выручка от реализации различных продуктов упала на 19 % до $9,02 млрд, вместе с тем превысив прогноз Уолл-стрит в $8,95 млрд, а доход от сервисов увеличился год к году на 6 % до $3,68 млрд, тогда как аналитики ожидали $3,58 млрд. Выручка от сетевых продуктов упала на 27 % до $6,52 млрд. Это подразделение продолжает приносить компании большую часть общего дохода. Подразделение Security получило выручку в размере $973 млн (рост 3 %), выручка подразделения Collaboration осталась на прошлогоднем уровне, составив $989 млн, у Observability было $188 млн выручки (рост 14 %). По итогам IV квартала Cisco ожидает выручку в размере от $13,4 до $13,6 млрд, а скорректированная прибыль (Non-GAAP) должна составить в пределах от $0,84 до $0,86 на акцию. При этом компания повысила прогноз выручки на 2024 финансовый год до диапазона от $53,6 до $53,8 млрд с диапазона в $51,5–$52,5 млрд, что делает её прогноз выше ожиданий Уолл-стрит в $53,14 млрд (опрос LSEG). Также Cisco сузила диапазон по прогнозу по скорректированной прибыли (Non-GAAP) на год. Теперь он составляет от $3,69 до $3,71 на акцию по сравнению с $3,68–$3,74, объявленному в феврале. Консенсус-прогноз LSEG — $3,67 на акцию.

03.05.2024 [11:50], Руслан Авдеев

Житель Флориды отправится на шесть лет в тюрьму за поставку поддельного оборудования Cisco на $1 млрд, в том числе ПентагонуЖитель Майами (Флорида) Онур Аксой (Onur Aksoy) приговорён к 6,5 годам тюремного заключения за многомиллионные аферы с продажей поддельного оборудования Cisco. The Register сообщает, что главной ошибкой предпринимателя, вероятно, стало то, что он рискнул поставлять фейковое железо и военным. Хотя в подделке электронных комплектующих нет ничего нового, Аксой подошёл к делу с размахом — он курировал не менее 19 компаний в Нью-Джерси и Флориде, а также вёл 15 аккаунтов на Amazon и ещё 10 на eBay. По данным прокурора по округу Нью-Джерси, в ходе многолетней деятельности злоумышленник создал одну из крупнейших схем по поставкам контрафактного оборудования.

Источник изображения: Tingey Injury Law Firm/unsplash.com Находившиеся под его управлением бизнесы приобретали дешёвые сетевые комплектующие в Китае и Гонконге, после чего те модифицировались так, чтобы выглядеть как новое оборудование Cisco — с соответствующей символикой, упаковкой и документацией. При этом «под капотом» применялись старые комплектующие, бывшее в употреблении или отбракованное «железо» с пиратским или модифицированным ПО и компонентами, помогающими обойти защитные механизмы Cisco. Таможня США перехватила 180 поставок, но не смогла полностью перекрыть поток контрафакта, поскольку бизнесмен и его китайские партнёры разбивали партии на относительно небольшие посылки и рассылали их на подставные адреса на имена несуществующих людей. По данным Министерства юстиции США, схема принесла $1 млрд выручки, включая $100 млн от продаж на eBay. Сам бизнесмен заработал на ней миллионы долларов. Примечательно, что Cisco неоднократно делала ему предупреждения в 2014–2019 гг., но длинная рука закона дотянулась до него только тогда, когда он продал поддельное оборудование Пентагону, причём некоторые продукты, как оказалось, даже использовались в реальных боевых операциях. Судя по всему, военные категорически не пожелали ограничиваться предупреждениями и в 2021 году правоохранительные органы провели рейды по складам Аксоя, а в 2022 году его, наконец, арестовали. В июне того же года он признал вину в обороте контрафактных товаров, мошенничестве с использованием почтовых служб и электронных средств связи. С тех пор обвиняемый ожидал приговора. По словам представителя военных, случай должен стать уроком тем, кто пытается продать контрафактные товары американскому правительству. Вероятно, без условно-досрочного освобождения за хорошее поведения Аксою придётся оставаться в тюрьме до 2030 года. Кроме того, он должен заплатить компенсацию в $100 млн компании Cisco и неизвестные пока суммы жертвам мошеннических поставок.

29.04.2024 [10:54], Сергей Карасёв

Хакеры атакуют правительственные сети через дыры в оборудовании CiscoКанадский центр кибербезопасности (CCCS), Отдел кибербезопасности Управления радиотехнической обороны Австралии (ASD) и Национальный центр кибербезопасности Великобритании (NCSC) предупреждают о том, что неизвестная хакерская группировка, предположительно поддерживаемая на государственном уровне, атакует правительственные сети по всему миру. Известно, что нападения проводятся через уязвимости в межсетевых экранах Cisco и, возможно, через дыры в сетевом оборудовании, которое поставляется другими компаниями, включая Microsoft. Корпорация Cisco присвоила кибератакам кодовое имя ArcaneDoor (другие названия — UAT4356 и STORM-1849).

Источник изображения: pixabay.com Вредоносная активность впервые была обнаружена в январе нынешнего года, когда о подозрительных действиях в своей IT-инфраструктуре сообщил один из клиентов Cisco. Последующее расследование показало, что кибератаки осуществлялись как минимум с ноября 2023-го. Выявлены несколько жертв — все они связаны с правительственными организациями разных стран. Говорится, что загадочная хакерская группировка использовала специальные инструменты, «демонстрирующие чёткую направленность на шпионаж» и глубокое понимание архитектуры и принципов работы целевых устройств. Это, по мнению экспертов, является отличительными особенностями опытных киберпреступников, спонсируемых на государственном уровне. Атаки, в частности, осуществляются через уязвимости в оборудовании Cisco Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD). Информация о дырах содержится в бюллетенях CVE-2024-20353 и CVE-2024-20359 с рейтингом опасности CVSS 8.6 и 6.0 соответственно. Первая из уязвимостей позволяет неаутентифицированному удалённому злоумышленнику организовать DoS-атаку. Вторая брешь даёт возможность локальному нападающему, прошедшему проверку подлинности, выполнить произвольный код с root-привилегиями. После компрометации устройств жертв злоумышленники внедряют два вредоносных имплантата — Line Dancer и Line Runner для загрузки и выполнения произвольного шелл-кода, а также обхода систем безопасности. Компания Cisco уже выпустила исправления для указанных уязвимостей.

19.04.2024 [22:51], Владимир Мироненко

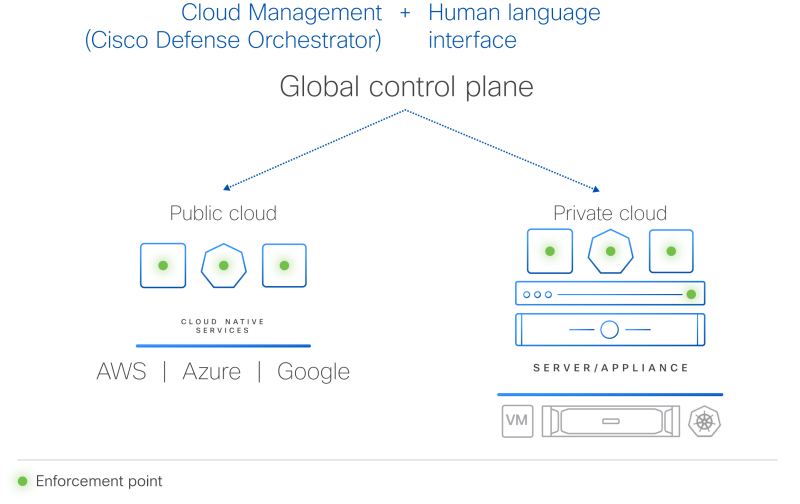

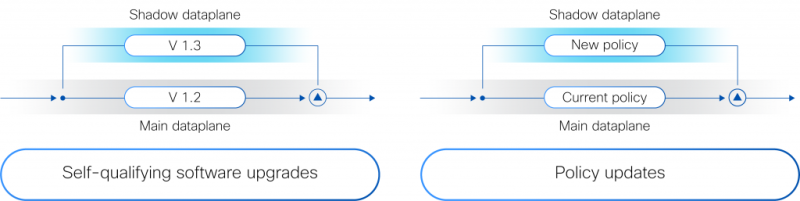

Гиперщит с ИИ: Cisco представила систему безопасности HypershieldCisco представила комплексную распределённую систему безопасности нового поколения Hypershield, призванную укрепить защиту ЦОД и облачной инфраструктуры. Cisco Hypsershield предназначена для защиты приложений, устройств и данных в различных средах, включая государственные и частные ЦОД, облака и физические устройства. Как утверждает компания, благодаря интеграции ИИ новая технология позволяет добиться более высоких результатов в области безопасности, чем это было возможно с помощью людей. Hypershield использует постоянно дообучающийся ИИ, а платформа изначально построена и спроектирована как автономная система с возможностью прогнозирования. Hypershield создана на основе технологии, изначально разработанной для гиперскейлеров. Система представляет собой скорее структуру безопасности, позволяющую применять политики безопасности везде, где это необходимо: для каждой службы приложений, кластера Kubernetes, контейнера, виртуальной машины или сетевого порта. По словам компании, Hypershield может обеспечить безопасность везде, где нужно клиенту — в программном окружении, на сервере и в будущем даже в сетевом коммутаторе. В распределённой системе, которая может включать сотни тысяч точек применения политик (Enforcement Point), упрощённое управление имеет решающее значение, отмечает Cisco. Hypershield предлагает распределённую защиту от эксплойтов, применяя в течение нескольких минут после появления информации об атаках различные компенсаторные механизмы, в том числе меняя конфигурацию сети на лету. В случае проникновения атакующего в сеть система автоматически делает сегментацию. Кроме того, Hypershield автономно тестирует обновление ПО и политик, применяя их сначала внутри цифрового двойника и оценивая последствия вносимых изменений. В программных средах Hypershield использует в первую очередь eBPF, причём ранее Cisco приобрела ведущего поставщика решений в этой области. На аппаратном уровне она позволяет задействовать DPU, в скором будущем компания представит новые коммутаторы с интегрированными DPU. Как ожидается, Cisco Hypershield станет доступна в августе этого года. Лицензию придётся покупать на каждую рабочую нагрузку, но точные критерии расчёта стоимости компания пока не раскрывает.

20.03.2024 [18:12], Руслан Авдеев

Cisco закрыла сделку по покупке Splunk за рекордные $28 млрдCisco Systems Inc. объявила о закрытии сделки по приобретению разработчика популярной платформы для аналитики данных — компании Splunk. Silicon Angle сообщает, что это крупнейшее поглощение за четыре десятка лет истории IT-гиганта. Слухи о возможной покупке появились ещё в начале 2022 года, но официально соглашение подписали 18 месяцев спустя, в сентябре 2023-го. Стороне договорились о выкупе акций по $157 за каждую, что почти на треть больше их биржевой цены. Платформа Slunk используется для сбора информации, генерируемой технологической инфраструктурой предприятий. Splunk может распознавать кибератаки, а также выявлять причины технических проблем вроде сбоев в работе оборудования. Компания освоила и несколько смежных сфер. Например, Attack Analyzer позволяет автоматизировать изучение вредоносного ПО, а Splunk SOAR автоматически распознаёт кибератаки и помогает отражать их. Сегодня платформу Splunk применяют более 15 тыс. организаций, включая большинство представителей списка Fortune 100.

Источник изображения: Cisco У Cisco имеется немало собственных решений в области кибербезопасности и мониторинга, но в ходе слияния технологии компаний обещают объединить для получения максимального эффекта. Splunk по большей части будет интегрирован с подразделением Cisco Talos, которое собирает информацию об угрозах. Как сообщается в блоге Cisco, данные Talos будут доступны платформе Splunk. А SIEM-решениям Splunk и SOAR пополнятся данными об облаках, сетях и конечных точках, что поможет как распознавать, так и нейтрализовать угрозы. Ещё одним приоритетом при интеграции является совместная эксплуатация ИИ-решений. Обе компании используются ИИ-функции в своих продуктах кибербезопасности. Покупка Splunk предусматривает создание общего универсального пользовательского интерфейса, с помощью которого данные из различных источников можно применять для отражения киберугроз, а также купирования других рисков. Splunk внесла большой вклад в разработку OpenTelemetry и eBPF, широко используемых корпоративными клиентами для мониторинга. Cisco пообещала, что не забросит такие open source проекты. В сентябре 2023 года компания рассчитывала, что Splunk увеличит ежегодный регулярные доходы приблизительно на $4 млрд. По расчётам Cisco, это положительно скажется на скорректированной валовой прибыли к 2025 фискальному году и увеличит скорректированную прибыль на акцию в последующем финансовом году. Параллельно в компании оптимизируют расходы. В начале года объявлено о намерении сократить значительное число сотрудников.

13.03.2024 [00:10], Владимир Мироненко

Cisco стала ретейлером модной одежды и будет ежеквартально готовить лукбукиCisco теперь с полным правом может называться ретейлером модной одежды, что подтверждает представленная им весенняя коллекция, пишет The Register. По словам специалиста по продуктовому маркетингу и аналитике Cisco Анджаны Айер (Anjana Iyer), компания планирует каждый квартал предлагать коллекции и «руководства по стилю, разработанные сотрудниками магазина Cisco», которые будут объяснять, «что в тренде каждый сезон». Судя по предложенным Cisco лукбукам для Северной и Южной Америки (AMER), Европы, Ближнего Востока и Африки (EMEA), а также Азиатско-Тихоокеанского региона, Японии и Китая (APJC), повсюду в тренде будут футболки, толстовки, жилеты и рубашки поло. Впрочем, к приобретению доступны и множество аксессуаров и иных товаров, включая, например, ароматические свечи.

Источник изображений: Cisco При этом далеко не вся предлагаемая Cisco одежда имеет явные логотипы компании, хотя без упоминания бренда не обходится в любом случае. The Register отметил, что лукбуки вряд ли можно назвать хорошей рекламой мастерства Cisco в области электронной коммерции, поскольку «сайты работают медленно, цены высокие, а отсутствие бесплатной доставки раздражает».  Судя по всему, у Cisco нет планов заработать на этом бизнесе. Скорее всего, компания использует свою лабораторию Cisco Store Tech Lab для демонстрации своих технологий ретейлерам. Так что каждый ежеквартальный лукбук будет появляться вместе с информацией о наборе решений, который Cisco может предоставить ретейлерам.

23.02.2024 [02:29], Владимир Мироненко

От сокращения в Cisco оказались не застрахованы даже руководители высшего звенаАмериканский поставщик сетевого оборудования корпоративного класса Cisco приступил к сокращению рабочих мест, о котором было объявлено в ходе последнего квартального отчёта, пишет The Register. Эта мера, проводимая в рамках реструктуризации, призвана перенаправить усилия компании на более перспективные направления. Всего Cisco намерена сократить около 5 % штата или около 4250 сотрудников. Предыдущее крупное сокращение компания инициировала чуть больше года назад. От проводимого в Cisco сокращения не застрахованы и представители высшего звена руководства. В числе подлежащих увольнению оказалась Мария Мартинес (Maria Martinez), главный операционный директор с мая 2021 года, чья должность была упразднена в рамках реструктуризации. В документации, поданной Cisco в Комиссию по ценным бумагам и биржам (SEC) США, сообщается, что реструктуризация проводится, «чтобы сбалансировать организацию и обеспечить дальнейшие инвестиции в ключевые приоритетные области», а также что «в рамках организационных изменений в составе исполнительного руководства Cisco, компания проинформировала Марию Мартинес, исполнительного вице-президента и главного операционного директора Cisco, что должность главного операционного директора, которую в настоящее время занимает г-жа Мартинес, упразднена». «Соответственно, г-жа Мартинес останется работать в Cisco до 15 мая 2024 года. Это изменение связано с передачей подразделений по эксплуатации и обслуживанию клиентов непосредственно главному исполнительному директору и устранением роли главного операционного директора», — сообщается в документе. Глава Cisco Чак Роббинс (Chuck Robbins) сообщил, что Мартинес сыграла важную роль в ускорении трансформации бизнеса Cisco, направленной на увеличение продаж ПО и подписок. «В качестве исполнительного директора она курировала некоторые из наиболее сложных отраслевых и глобальных проблем, включая кризис в цепочке поставок, уязвимости в системе безопасности, международные конфликты и пандемию», — сообщил Роббинс. Тем не менее, как видим, всё это не помешало Cisco уволить ценного работника. Роббинс отметил, что Cisco все ещё ощущает влияние пандемии на цепочку поставок, поскольку клиенты до сих пор не внедрили запасы приобретённого в 2023 году оборудования. Говоря о макроэкономической ситуации, Роббинс заявил, что компания наблюдает у клиентов «большую степень осторожности и тщательности в сделках с учётом высокого уровня неопределённости». В этом году в технологической отрасли было уволено гораздо меньше, чем за аналогичный период прошлого года — около 42 тыс. человек, против почти 90 тыс. человек, потерявших работу к концу января 2023 года. В основном это связано с тем, что технологические компании активно нанимали сотрудников в первые годы пандемии, а затем обнаружили, что затраты оказались неоправданно высокими.

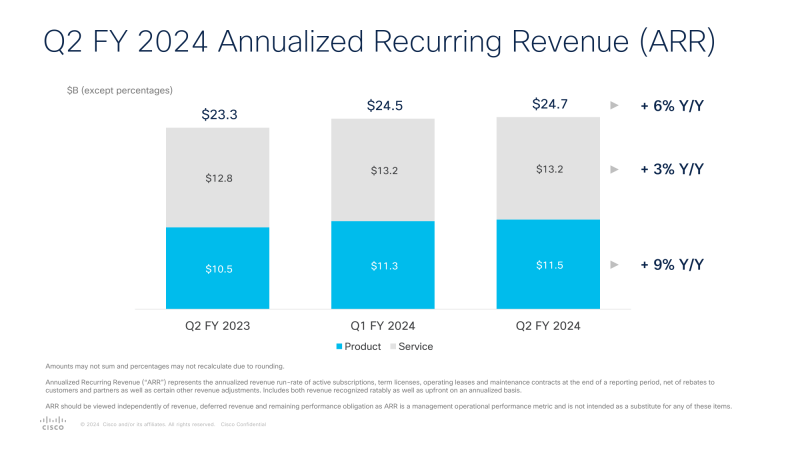

16.02.2024 [01:26], Владимир Мироненко

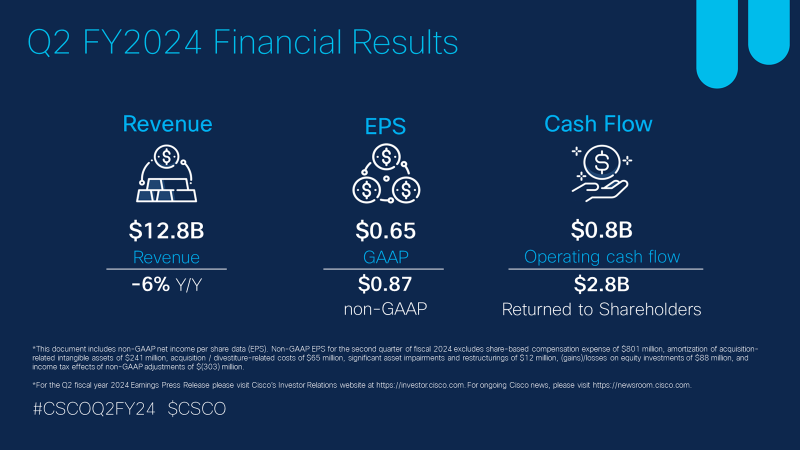

Слабый прогноз и грядущее сокращение более 4 тыс. сотрудников уронили акции Cisco, хотя квартальные показатели компании оказались выше ожиданийАмериканский поставщик сетевого оборудования корпоративного класса Cisco сообщил результаты работы во II квартале 2024 финансового года, завершившемся 27 января. Несмотря на то, что показатели работы компании превзошли ожидания аналитиков Уолл-стрит, её акции упали на 9 % в связи со слабым прогнозом и планами сократить персонал на 5 %, то есть около 4250 рабочих мест. Выручка Cisco сократилась год к году на 6 % до $12,79 млрд, в то время как скорректированная прибыль (Non-GAAP) на акцию уменьшилась на 1 % до $0,87 на акцию. При этом аналитики ожидали прибыль в размере $0,84 на акцию при выручке $12,71 млрд. Чистая прибыль (GAAP) упала до $2,63 млрд ($0,65 на акцию) с $2,77 млрд ($0,77) на акцию годом ранее. Выручка от реализации различных продуктов упала на 9 % до $9,23 млрд, сервисы, наоборот, принесли компании больше дохода, чем в прошлом году — $3,56 млрд (рост — 4 %). Выручка от сетевых продуктов составила $7,08 млрд, что немного ниже консенсус-прогноза аналитиков, опрошенных StreetAccount, в $7,10 млрд, и на 12 % ниже прошлогоднего результата. Подразделение Security получило выручку в размере $973 млн (рост 3 %), подразделение Collaboration — $989 млн (рост 3 %), Observability — $188 млн (рост 16 %). Продажи компании упали на 4 % в Америке, на 7 % — в Европе, на Ближнем Востоке и в Африке, и на 12 % — в Азиатско-Тихоокеанском регионе, Японии и Китае. По словам руководителей Cisco, заказы на продукцию снизились на 12 % по сравнению с годом ранее. Предстоящее сокращение штата намечено в рамках плана по реструктуризации, целью которого является реорганизация и «обеспечение дальнейших инвестиций в ключевые приоритетные области», сообщили в компании. В связи с этим Cisco планирует выплатить выходное пособие и понести другие расходы на сумму около $800 млн. Заодно Cisco сообщила, что сделка по приобретению Splunk Inc. за $28 млрд близка к завершению, и это произойдёт в текущем квартале. В III квартале Cisco планирует получить прибыль в размере $0,84–$0,86 на акцию при выручке в $12,1–12,3 млрд. Согласно консенсус-прогнозу аналитиков Уолл-стрит, прибыль составит $0,92 на акцию при выручке в $13,09 млрд. Хотя акции Cisco упали на 9 % после публикации отчёта, затем они частично отыграли падение, которое в итоге составило более чем 5 %. Согласно обновлённому прогнозу на год, компания ожидает прибыль в размере от $3,68 до $3,74 на акцию при выручке в $52,5 млрд, что опять ниже прогноза Уолл-стрит: аналитики ожидают $3,86 прибыли на акцию и $54,26 млрд продаж. Гендиректор Cisco Чак Роббинс (Chuck Robbins) объяснил слабый прогноз тем, что клиенты компании сейчас покупают гораздо меньше сетевого оборудования, поскольку всё ещё имеют большие запасы на складах. Кроме того, компания сталкивается со слабым спросом со стороны клиентов в сфере телекоммуникаций.

10.02.2024 [20:55], Владимир Мироненко

Cisco намерена значительно сократить штатНа следующей неделе Cisco Systems Inc. объявит о сокращении персонала в рамках реструктуризации, призванной перенаправить усилия на достижение результатов в более перспективных направлениях. Об этом стало известно агентству Reuters от ряда информированных источников. О реструктуризации и сопутствующих сокращениях будет объявлено или в ходе квартального отчёта 14 февраля или за день-два до этого. Согласно данным, указанным на веб-сайте компании, по состоянию на 2023 финансовый год общая численность её персонала составляла 84 900 человек. Ранее компания уволила 4100 сотрудников, или около 5 % своей рабочей силы, в ходе реструктуризации, объявленной в ноябре 2022 года.

Источник изображения: Cisco В ноябре прошлого года компания вопреки ожиданиям аналитиков сообщила о прогнозируемом падении выручки на 6,6 % и небольшом снижении скорректированной прибыли на акцию вместо роста во II финансовом квартале, который закончился 28 января 2024 года. Более слабый прогноз компания объяснила замедлением темпов роста заказов на продукцию в предыдущие месяцы, главным образом со стороны облачных провайдеров и других крупных клиентов, сокративших закупки. Сообщается, что они ещё не внедрили продукты, купленные в 2023 году. В ходе последнего квартального отчёта генеральный директор Чак Роббинс (Chuck Robbins) сообщил инвесторам, что компания работает над «расширением возможностей в быстрорастущих областях». Одним из шагов в этом направлении он назвал приобретение компании Splunk за $28 млрд, которое позволит сделать мощный рывок в области ПО и анализа данных на основе ИИ. Ещё одной областью роста Роббинс назвал рынок инфраструктуры ИИ, особенно сетевого оборудования Ethernet. По его словам, по состоянию на ноябрь 2023 года объём заказов клиентов Cisco на такую инфраструктуру мог превысить $1 млрд. Роббинс сообщил тогда, что компания работает над эталонными решениями, которые объединят её сетевое оборудование с разработанными партнёрами ускорителями и СХД. На днях Cisco и NVIDIA объявили о расширении сотрудничества. Добавим, что во II квартале компания прогнозировала скорректированную прибыль в размере от $0,82 до $0,84 на акцию при выручке от $12,6 до $12,8 млрд. В целом в 2024 финансовом году Cisco прогнозирует объём продаж на уровне от $53,8 до $55 млрд (снижение с ожидавшихся ранее $57–58,2 млрд).

07.02.2024 [21:05], Владимир Мироненко

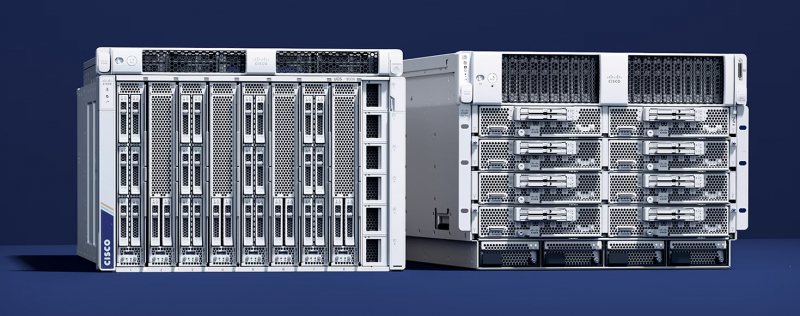

Серверы и сети: Cisco и NVIDIA расширили сотрудничество, чтобы упростить клиентам развёртывание ИИ-инфраструктурыCisco и NVIDIA объявили о расширении сотрудничества, чтобы предложить корпоративным клиентам масштабируемое и автоматизированное управление кластерами искусственного интеллекта (ИИ), автоматическое устранение неполадок, высокое качество обслуживания и многое другое, сообщается в пресс-релизе NVIDIA. Интегрированное ПО и сетевое оборудование двух компаний упростит клиентам развёртывание инфраструктуры для поддержки приложений ИИ. Соглашение предусматривает расширение роли сетей Ethernet в обработке рабочих нагрузок ИИ на предприятии, а также обеспечивает компаниям доступ к системам продаж друг друга и возможность взаимной поддержки.

Источник изображения: NVIDIA Специализированные сетевые решения Cisco и NVIDIA на базе Ethernet будут продаваться через обширный глобальный канал Cisco, предлагая профессиональные услуги и поддержку через ключевых партнёров. Клиентам будут доступны новейшие ускорители NVIDIA в стоечных и блейд-серверах Cisco M7 UCS, включая Cisco UCS X-Series и UCS X-Series Direct, для поддержки ИИ и рабочих нагрузок с интенсивным использованием данных в ЦОД и на периферии. Интегрированный пакет, который станет доступен во II квартале, будет включать ПО NVIDIA AI Enterprise с программными платформами, предварительно обученными моделями и инструментами разработки. Совместно проверенные эталонные архитектуры Cisco Validated Designs (CVD) упростят развёртывание и управление кластерами ИИ в любом масштабе в широком спектре вариантов использования: виртуализированные и контейнерные среды, конвергентные и гиперконвергентные системы. CVD для FlexPod и FlashStack для генеративного ИИ с ПО NVIDIA AI Enterprise будут доступны в этом месяце. Cisco упростила управление и эксплуатацию ИИ-инфраструктуры за счёт локального и облачного управления посредством Cisco Nexus Dashboard и Cisco Intersight. А поддержка Cisco ThousandEyes Digital Experience Monitoring поможет обеспечить аналитику на основе ИИ и автоматическое устранение проблем в сетях. Наконец, расширяемая платформа Cisco Observability Platform использует ИИ для контекстуализации и корреляции телеметрии в реальном времени. Как отметил ресурс Network World, NVIDIA внедрила множество реализаций ИИ, основанных на сети InfiniBand. Теперь компания также участвует в отраслевых усилиях по обеспечению того, чтобы Ethernet стал важнейшей основой для поддерживающих ИИ сетей в будущем. В частности, прошлой осенью компания, наконец, представила SuperNIC — 400GbE DPU для ИИ-нагрузок. |

|