Материалы по тегу: сети

|

24.10.2023 [14:49], Алексей Степин

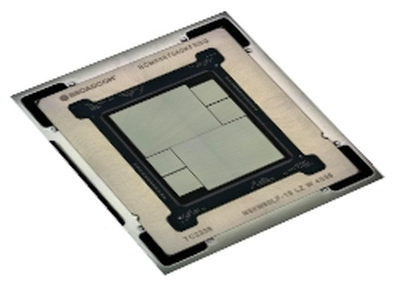

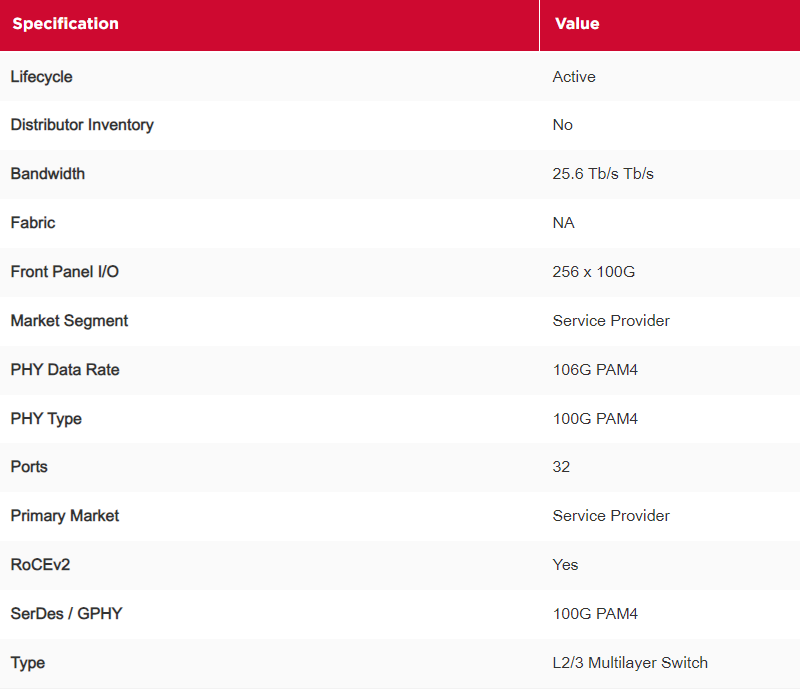

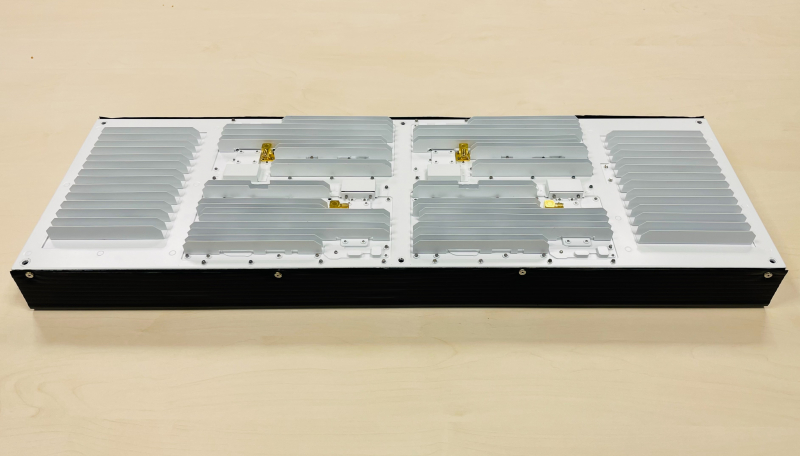

Broadcom представила первый в индустрии одночиповый маршрутизатор класса 25,6 Тбит/сBroadcom объявила о расширении серии одночиповых маршрутизаторов StrataDNX. Новинка, сетевой процессор Qumran3D, стал первым в мире высокоинтегрированным маршрутизатором с пропускной способностью 25,6 Тбит/с. Чип BCM88870 производится с использованием 5-нм техпроцесса. Решения на его основе, по словам Broadcom, позволят сэкономить 66 % энергии и 80 % стоечного пространства в сравнении с аналогичными по классу решениями предыдущих поколений. Новый чип также должен помочь в освоении высокоскоростного Ethernet — он может быть сконфигурирован для работы с портами от 100GbE до 800GbE. Поддерживается стандарт 800ZR+. Qumran3D располагает 256 линками, реализованными с помощью PAM4-блоков SerDes класса 100G.

Источник изображений здесь и далее: Broadcom В устройстве реализовано шифрование MACSec и IPSec, работающее на полной скорости на всех сетевых портах. Наличие интегрированной памяти HBM обеспечивает расширенную буферизацию, гарантирующую отсутствие потери пакетов даже в самых нагруженных сетях. Причём объёма достаточно и для хранения расширенных политик и обширных таблиц маршрутизации, что освобождает решения на базе Qumran3D от необходимости использования дополнительных чипов, а значит, и удешевляет их дизайн.  Как и ряд других решений Broadcom, Qumran3D использует реконфигурируемые сетевые движки Elastic Pipe, позволяющие гибко настраивать сценарии маршрутизации с учётом требований заказчика, а также по необходимости вводить поддержку новых протоколов. Наличие движка иерархической приоритизации гарантирует стабильную пропускную полосу для заданных типов трафика, что делает Qumran3D подходящим в качестве провайдерского решения. Новый чип Broadcom имеет широкую область применения, но в первую очередь, он нацелен на рынок провайдеров сетевых услуг, ЦОД и облачных систем. Qumran3D уже поставляется избранным заказчикам, но дата начала массовых поставок пока не названа.

24.10.2023 [14:22], Сергей Карасёв

Nokia представила первые в отрасли абонентские решения Wi-Fi 7Компания Nokia анонсировала, как утверждается, первые в отрасли абонентские продукты стандарта Wi-Fi 7 операторского класса. Устройства, по заявлениям Nokia, обеспечивают максимальное качество широкополосной связи, будь то потоковая передача данных, онлайн-игры или видеозвонки. В семейство вошли двухдиапазонный шлюз FastMile 5G Gateway 7, трехдиапазонный оптоволоконный шлюз ONT XS-2437X-A и флагманское четырехдиапазонное решение WiFi Beacon 24. Все устройства используют фирменное ПО Nokia Corteca, позволяющие операторам разворачивать дополнительные функции на абонентских устройствах. Возможно управление посредством мобильного приложения. Продажи планируется начать в I полугодии 2024 года. Шлюз FastMile 5G Gateway 7 (4+4 Wi-Fi 7 FWA) предназначен для организации фиксированного беспроводного интернет-доступа (Fixed Wireless Access, FWA). Устройство оснащено модемом с поддержкой 4G/5G; говорится о соответствии спецификации 3GPP release 17. Максимальная скорость передачи данных в сети Wi-Fi заявлена на уровне 7 Гбит/с. Доступны сетевые разъёмы LAN и WAN (оба — RJ-45), а также порт USB Type-C.

Источник изображения: Nokia Модель ONT XS-2437X-A (4+4+4 XGSPON Wi-Fi 7 ONT) поддерживает работу в диапазонах 2,4, 5 и 6 ГГц. Суммарная пропускная способность достигает 19 Гбит/с, а площадь покрытия — 325 м2. Есть сетевой LAN-порт 10GbE и три порта 1GbE. Устройство WiFi Beacon 24 (4+4+4+4 Wi-Fi 7) представляет собой усилитель сигнала беспроводной сети. Решение получило антенну с инновационной конструкций, а зона покрытия составляет 325 м2. Заявленная ёмкость Wi-Fi достигает 24 Гбит/с. Доступны по одному порту LAN и WAN стандарта 10GbE и два порта LAN на 2.5GbE.

24.10.2023 [00:33], Владимир Мироненко

Cisco начала выпуск обновлений IOS XE, чтобы закрыть уязвимости нулевого дняНа прошлой неделе Cisco Systems столкнулась с необходимостью усиления защищённости своих маршрутизаторов и коммутаторов под управлением IOS XE, поскольку обнаруженная уязвимость CVE-2023-20198 позволяла злоумышленникам удалённо получить фактически полный контроль над устройствами, которых, как теперь считается, в Сети около 40 000 единиц. Тем временем злоумышленники пытаются скрыть наличие имплантата в уже заражённых устройствах. Уязвимый HTTP(S)-интерфейс используется для подготовки и настройки устройства, а также для устранения неполадок и дополняет интерфейс командной строки. Хотя первая атака произошла в середине сентября, исследователи Cisco Talos до конца месяца о ней не подозревали. После того как была обнаружена первая уязвимость, исследователи решили, что она использовалась в сочетании со старой уязвимостью удалённого выполнения кода (RCE) от 2021 года (CVE-2021-1435), но затем стало ясно, что они имеют дело с ещё одной новой уязвимостью нулевого дня CVE-2023-20273.

Источник изображения: Pixabay В совокупности эти два ошибки могут обеспечить злоумышленнику root-доступ, позволяющий развёртывать вредоносное ПО или выполнять любые команды на этих устройствах, независимо от прав доступа других пользователей, что потенциально могло парализовать многие сетевые операции. В связи с этим Cisco начала выпуск исправлений для различных версий IOS XE, начиная с самой последней версии 17.9. Компания также предложила отключить HTTPS(S)-доступ или временно заблокировать сетевой трафик к веб-интерфейсу. Сетевым администраторам рекомендуется проверить журналы доступа на предмет любой вызывающей подозрения или вредоносной активности.

22.10.2023 [22:00], Руслан Авдеев

400-Тбит/с транслатлантический интернет-кабель Amitié готов к коммерческой эксплуатацииВозглавляемый Meta✴ проект Amitié с участием ряда других телеком-компаний подошёл к завершению первой стадии и готов к реализации следующего этапа. Как сообщает Datacenter Dynamics, 400-Тбит/c трансатлантический кабель протяжённостью 6800 км, соединяющий Францию и США, готов к коммерческому применению. Изначально строительство Amitié анонсировали в 2020 году, кабель должны были ввести в строй ещё в прошлом году. Фактически работы по прокладке завершились ещё в июле, но официальный ввод в эксплуатацию состоялся только сейчас. Amitié объединяет 16 оптоволоконных пар. Посадочные станции расположены в Линне близ Бостона (принадлежит дочерней структуре Meta✴ — Edge USA), в Буде (Англия), в также дата-центре Equinix в Бордо (Франция). Meta✴ имеет наибольшую долю в проекте (80 %), а в число партнёров входят Aqua Comms, Microsoft и Vodafone. Оператором станции в Бордо является телеком-провайдер Orange, владеющий частями кабеля протяжённостью до 22,2 км, тянущимися от побережья Франции. Известно, что компании принадлежит право на использование двух оптоволоконных пар кабеля. По словам представителей Orange, комбинация кабелей Amitié и Dunant обеспечила Франции размещение в сердце межконтинентальных обменов информацией — между Европой и Соединёнными Штатами, а также Азией и Африкой.

Источник изображения: IntelligentVisualDesing/pixabay.com Задержка при прохождении сигнаоа от Бордо до Нью-Йорка составляет 34 мс. Для сравнения, принадлежащий Google трансатлантический кабель Dunant может предложить 38 мс. В 860 километрах от побережья Франции и 650 километрах от берегов Великобритании имеется дополнительный блок управления, позволяющий эффективно менять настройки передачи сигнала между отдельными посадочными станциями, переключаясь между длинами волн или волокнами.

20.10.2023 [21:59], Руслан Авдеев

Азиатский интернет-регистратор APNIC заканчивает делегировать IPv4-адреса своего последнего /8-блокаРегиональный интернет-регистратор Asia-Pacific Network Information Centre (APNIC) объявил о том, что скоро выдаст последний свободный /8-блок, передаёт The Register. Не секрет, что глобальные запасы IPv4-адресов истощаются. В каждой подсети /8 (максимум, выдаваемый IANA) насчитывает 16 777 216 адресов. Делегация ресурсов последнего такого блока APNIC (103/8) началась в апреле 2011 года. На тот момент APNIC пришлось прибегнуть к ограничительной политике, в рамках которой выдавал более мелкие подсети каждому участнику — /22 (1024 IPv4-адреса), а потом /23 (512 адресов). Впрочем, ещё в 2020 году сообщалось, что APNIC выявила в своём реестре 50 млн фактически незадействованных адресов IPv4. В минувший понедельник представитель APNIC сообщил, что в блоке 103/8 осталось всего 30 976 адресов и что они закончатся до конца недели. Тем не менее, у заинтересованных сторон есть повод для оптимизма — в распоряжении регистратора всё ещё имеется 5 071 616 адресов из числа резервных или «восстановленных» из других блоков. В APNIC сообщают, что «запасных» адресов хватит лет на пять, но истощение блока 103/8 является недвусмысленным напоминанием — время переходить на IPv6.

20.10.2023 [15:48], Руслан Авдеев

SoftBank протестировала в Руанде 5G-связь на базе стратосферной HAPS-платформыКомпания SoftBank протестировала в Руанде технологию, позволяющую обеспечить 5G-связью пользователей смартфонов без классических базовых станций. Как сообщает компания, были задействованы стратосферные беспилотники (HAPS) с питанием от солнечных элементов. Проект реализован совместно с местными властями и стартовал 24 сентября 2023 года. Компании успешно протестировали работу 5G-оборудования в стратосфере, коммуникационное оборудование выводилось на высоту до 16,9 км, где оно испытывалось в течение 73 минут. В ходе испытаний состоялся 5G-видеозвонок с помощью сервиса Zoom с площадки в Руанде участникам команды SoftBank в Японии.

Источник изображения: SoftBank В компании утверждают, что это первый в мире публично анонсированный 5G-звонок с использованием стратосферной HAPS-платформы. Полёт с муляжом соответствующего оборудования состоялся ещё в июне, а меморандум о взаимопонимании стороны подписали в 2020 году. В SoftBank утверждают, что результаты испытаний превзошли все ожидания, а новые технологии помогут преодолеть цифровое неравенство. В дальнейшем совместно с властями Руанды будет рассматриваться возможность коммерческого применения. Платформы HAPS, включая беспилотники различных типов и надувные шары, потенциально позволяют обеспечить связь в сельской местности и удалённых от цивилизации районах без больших затрат на установку базовых станций, запуск спутников и/или использование специальных приёмников. Относительно недорогие беспилотники потенциально способны обеспечивать связь месяцами на больших площадях без существенных затрат.

Источник изображения: SoftBank/Business Wire После эксперимента SoftBank и власти Руанды намерены продолжить исследование потенциала HAPS и коммерческого применения технологий не только в Руанде, но и других регионах Африки, не имеющих стабильного подключения к Сети. Сегодня SoftBank находится в процессе поглощения HAPSMobile, в 2017 году основанной совместно с американской AeroVironment. После поглощения SoftBank продолжит развитие платформ HAPS. SoftBank инвестирует и в другие компании, занимающиеся разработкой и выпуском высотного оборудования, в том числе спутников для низкой околоземной и геосинхронной орбит и даже аэростатов. Ранее SoftBank инвестировала в проект Google Loon, предусматривавший использование воздушных шаров с телеком-оборудованием. В сфере HAPS активно ведут разработки и другие компании: BAE, Airbus, Avealto, Stratospheric Platforms, Sceye и Mira Aerospace, которая тоже осуществила успешный тестовый полёт своей HAPS-платформы в Руанде (UPD: судя по всему, Mira Aerospace и была партнёром Softbank в проведённом тесте).

19.10.2023 [15:03], Руслан Авдеев

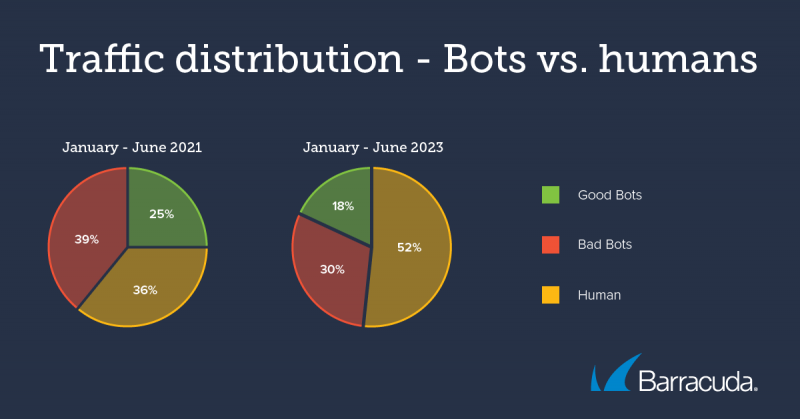

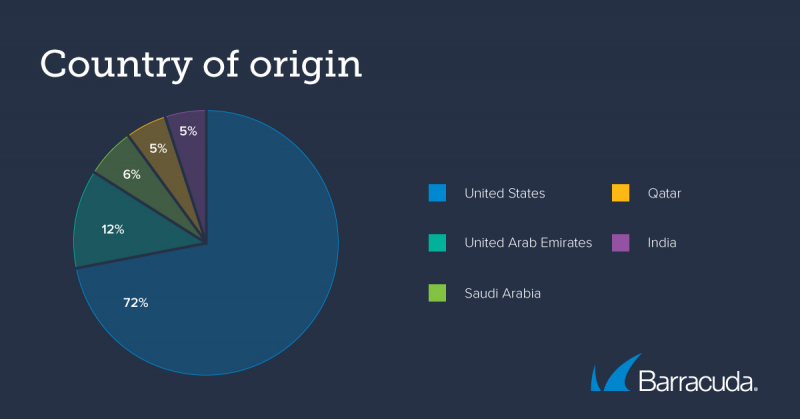

Половина мирового интернет-трафика приходится на ботов, большинство из которых вредоносныеНовый доклад, опубликованный специалистами по кибербезопасности из Barracuda Networks, показал, что половина интернет-трафика, генерируемого сегодня в мире, приходится на ботов, причём «плохие» боты ответственны почти за 30 % всего трафика. В докладе уделяется особое внимание картине трансформации трафика. Если изначально боты применялись преимущественно поисковыми движками, то теперь они выполняют огромное количество функций, некоторые из которых являются откровенно вредоносными. В Barracuda считают, что ботов можно условно поделить на «хорошие» и «плохие». Если первые работают на поисковые системы, уважают заданные правила сайтов и являются неотъемлемой частью правильно функционирующего интернета, то «плохие» боты изначально созданы с неблаговидными целями, от парсинга до выполнения DDoS-атак. На вредоносные программы приходится ⅗ общего трафика всех ботов. Как ни странно, информация служит поводом для осторожного оптимизма, поскольку в 2021 году на долю «плохих» ботов и вовсе приходились 39 % всего интернет-трафика, тогда как сейчас их доля упала до 30 %. По имеющимся данным, 72 % вредоносного трафика исходит из Северной Америки (преимущественно США), что объясняется доминированием облаков вроде AWS и Microsoft Azure. Именно оттуда зачастую и осуществляются атаки, поскольку 67 % трафика «плохих» ботов связано с IP ЦОД. В своей «вредности» AWS и Azure примерно одинаковы, поскольку зарегистрироваться там можно быстро и без затрат. Хотя использовать эти облака просто, выявлять и блокировать активность ботов тоже не составляет никакого труда. Второе место в антирейтинге стран занимают ОАЭ с 12 %, третье — Саудовская Аравия с 6 %, далее идут Катар и Индия с долей по 5 %. Наконец, ещё треть трафика «плохих» ботов связана с домашними IP-адресами.

19.10.2023 [01:10], Владимир Мироненко

10 из 10: в Cisco IOS XE найдена критическая уязвимость нулевого дня, позволившая получить полный контроль над 10 тыс. устройств [Обновлено]Cisco сообщила о выявлении ранее неизвестной уязвимости нулевого дня CVE-2023-20198 в HTTP(S)-сервере Cisco IOS XE. Уязвимость касается как физических, так и виртуальных устройств под управлением Cisco IOS XE, у которых также включена функция HTTP(S)-сервера. Уязвимость получила максимальный рейтинг опасности — 10 из 10 возможных баллов по шкале CVSS. Патч, закрывающий уязвисмость, пока не готов. Уязвимость позволяет хакеру без прохождения аутентификации создать на подключённом к интернету устройстве учётную запись с максимальным уровнем привилегий (15), что обеспечивает ему полный контроль над скомпрометированной системой. Компания заявила, что отследила, как злоумышленник использовал уязвимость для получения привилегий уровня администратора на устройствах под управлением IOS XE, а затем, в обход патчей, используя старую уязвимость удалённого выполнения кода (RCE) от 2021 года (CVE-2021-1435) установил Lua-имплантат на затронутые системы. Признаки активности злоумышленников с использованием уязвимости CVE-2023-20198 были зафиксированы ещё в сентябре. Джейкоб Бэйнс (Jacob Baines), технический директор VulnCheck, сообщил, что его компания обнаружила порядка 10 тыс. систем на базе Cisco IOS XE с установленным имплантатом — и это в результате сканирования только половины затронутых устройств с помощью поисковых систем Shodan и Censys. Тот факт, что во всех скомпрометированных системах на Cisco IOS XE установлен один и тот же вредоносный код, позволяет предположить, что за атаками стоит один злоумышленник, который пытается установить зловред во все попадающиеся на его пути уязвимые устройства. Этого мнения придерживаются и исследователи из Detectify. Они считают, что стоящий за этим злоумышленник произвольно атакует каждую затронутую систему, которую может найти: «Похоже, что злоумышленники забрасывают широкую сеть, пытаясь использовать системы без какой-либо конкретной цели». В компании полагают, что преступник планирует в дальнейшем найти то, что может сулить выгоду. Исследователи Detectify также согласились с мнением Бейнса о том, что взломанные устройства можно легко найти с помощью поисковых систем вроде Shodan. Cisco пока не выпустила патч для устранения бреши нулевого дня. Компания рекомендует организациям немедленно отключить функцию веб-сервера на устройствах на базе IOS XE с доступом в интернет. 17 октября Cisco обновила свои рекомендации, отметив, что также поможет контроль доступа к серверу с помощью списков доступа: «Мы с высокой степенью уверенности оцениваем, основываясь на более глубоком понимании эксплойта, что списки доступа, применяемые к функции HTTP-сервера для ограничения доступа со стороны ненадёжных хостов и сетей, являются эффективным средством защиты». UPD 20.10.2023: Cisco выяснила, что в атаке также была использована не ранее закрытая уязвимость от 2021 года, а совершенно новая уязвимость нулевого дня, которая получила обозначение CVE-2023-20273 и рейтинг CVSS 7.2. Патчей против неё и CVE-2023-20198 всё ещё нет. UPD 23.10.2023: Cisco начала выпуск обновлений, закрывающих уязвимости.

18.10.2023 [13:11], Сергей Карасёв

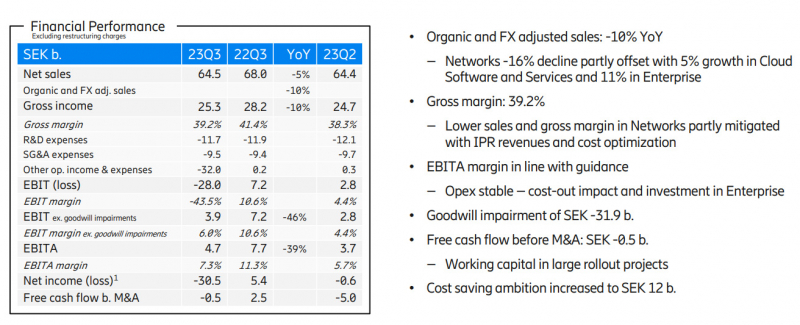

Ericsson несёт убытки, прогноз на будущее остаётся неопределённымКомпания Ericsson отчиталась о работе в III четверти текущего финансового года, которая была закрыта 30 сентября. Один из крупнейших в мире поставщиков телекоммуникационного оборудования понёс существенные убытки, что объясняется «макроэкономическими неопределённостями». Выручка Ericsson за трёхмесячный период составила приблизительно 64,5 млрд крон (около $5,9 млрд). Это на 5 % меньше по сравнению с показателем за III квартал прошлого года. По итогам закрытого квартала компания показала чистые убытки в размере 30,5 млрд крон (приблизительно $2,78 млрд). Для сравнения: годом ранее Ericsson получила 5,4 млрд крон ($494 млн) чистой прибыли. Компания заявляет, что продолжает реализовывать комплексные меры по сокращению затрат, однако это не позволило избежать потерь в III квартале 2023-го. Ericsson отмечает, что продажи сетевых продуктов в Северной Америке рухнули в годовом исчислении на 60 % из-за корректировок складских запасов клиентов и замедления развертывания операторских инфраструктур. Компания заявляет, что рыночная ситуация настолько нестабильна, что сделать достоверный прогноз на 2024 год не представляется возможным. «Учитывая текущую неопределённость, мы не будем давать прогноз после IV квартала 2023 года. Поскольку время восстановления рыночной структуры зависит от клиентов, мы считаем, что текущие условия сохранятся до 2024-го», — говорится в финансовом отчёте Ericsson.

17.10.2023 [18:23], Руслан Авдеев

Китай требует обеспечить поддержку IPv6 для всего нового Wi-Fi оборудования в странеКак сообщает The Register, в Китае обнародован указ, в соответствии с которым всё новое Wi-Fi оборудование, применяемое в стране, должно по умолчанию с момента включения использовать современный интернет-протокол IPv6. Новые требования вступят в силу с 1 декабря, оборудование без поддержки IPv6, проданное до указанной даты, можно будет использовать до утилизации по естественным причинам. Как заявили в Министерстве промышленности и информационных технологий КНР, всё производимое и импортируемое в страну оборудование для беспроводных локальных сетей с функцией распределения IP-адресов должно поддерживать протокол IPv6, а раздача IPv6-адресов должна быть активировано по умолчанию. При этом у самих пользователей должна сохраниться возможность самостоятельного управления IPv6-адресацией, а методика настройки должна указываться в описании устройств.

Источник изображения: USA-Reiseblogger/pixabay.com Также указывается, что все структуры, тестирующие LAN-оборудование, должны будут получить инструментарий для отладки процессов, связанных с работой IPv6, а основные телеком-операторы — продвигать применение соответствующих устройств среди пользователей для того, чтобы ускорить широкое внедрение нового протокола. Впрочем, пользователи пока по-прежнему смогут пользоваться IPv4 для доступа в интернет. По данным APNIC, только 31,5 % китайских интернет-пользователей могут получать доступ к контенту по протоколу IPv6, тогда как в Индии — 78 %, а в Малайзии, претендующей на звание нового IT-хаба Юго-Восточной Азии — почти 68 %. Разумеется, Китай намерен ускорить повсеместное принятие в стране IPv6. Так, в апреле Пекин поставил цель поднять число пользователей IPv6 до 750 млн человек и 300 млн IoT-устройств к концу 2023 года. В целом в тот же период 15 % трафика наземных сетей и 55 % мобильных подключений должны использовать IPv6. По данным экспертов, смена IPv4 на IPv6 происходит в мире медленнее, чем ожидалось, и совершенно нелинейно. Доходит до того, что с августа прошлого года по апрель текущего доля внедрения IPv6 и вовсе упала почти на 5 %. Тем не менее, переход неизбежен, запасы свободных IPv4-адресов практически закончились, что уже сказывается на стоимости интернет-сервисов. Ранее сообщалось, что Китай ускоряет внедрение IPv6 на фоне стремительного прогресса 5G-сетей. |

|