Материалы по тегу: безопасность

|

25.10.2023 [22:43], Владимир Мироненко

Amazon анонсировала суверенное облако для ЕвропыAmazon объявила о предстоящем запуске независимого облака для Европы под названием AWS European Sovereign Cloud, предназначенного для госпредприятий, а также компаний из отраслей с жёсткими нормами регулирования оборота и конфиденциальности данных. Сервис разработан в соответствии с требованиями ЕС к локализации данных и нормативными документам, касающимися регулирования его деятельности. Новая структура будет физически и логически отделена от существующих регионов, но вместе с тем предоставляет клиентам уже знакомую функциональность облака AWS. Контроль над операциями и поддержкой AWS European Sovereign Cloud будут осуществлять только те сотрудники, которые проживают в ЕС.

Источник изображения: Pixabay Заказчики также смогут использовать другие сервисы, такие как AWS Outposts или выделенные локальные зоны AWS, для развёртывания своей европейской облачной инфраструктуры. Amazon сообщила что, AWS European Sovereign Cloud будет иметь несколько зон доступности с географически разнесённоё инфраструктурой. Первый регион появится в Германии. Ранее о запуске суверенного облачного сервиса EU Sovereign Cloud, предназначенного для Европейского союза (ЕС), объявила Oracle. В 2022 году Microsoft запустила сервис Cloud for Sovereignty, нацеленный на госсектор в ЕС, а Google Cloud предоставляет аналогичные решения в партнёрстве с местными игроками, например, T-Systems и Thales. Примечательно, что ранее AWS называла суверенное облако «маркетинговым термином больше, чем что-либо ещё».

25.10.2023 [11:53], Сергей Карасёв

Canonical обеспечит 10-летнюю поддержку LTS-релизов UbuntuНа мероприятии Open Source Summit Europe редактор Linux Weekly News Джонатан Корбет (Jonathan Corbet) сообщил о том, что срок долгосрочной поддержки (LTS) ядер Linux, вероятно, будет сокращён с шести до двух лет. Заявление вызвало обеспокоенность в сообществе open source, и на этом фоне компания Canonical обнародовала собственные планы в отношении поддержки Ubuntu. Все версии Ubuntu подразделяются на две категории: «обычные» и LTS. В первом случае срок поддержки составляет девять месяцев. В случае LTS-редакций, которые выходят раз в два года, стандартная поддержка достигает пяти лет. При этом клиенты могут продлить период обслуживания до 10 лет с помощью платной опции Expanded Security Maintenance (ESM). Canonical отмечает, что в дальнейшем планирует сохранить такую практику. Несмотря на изменения в поддержке LTS в целом, пользователи Ubuntu смогут рассчитывать на сопровождение ядер, получение обновлений безопасности и других критических апдейтов ОС в течение десятилетнего периода.

Источник изображения: Canonical «Приверженность Canonical долгосрочной поддержке приобретает ещё большее значение в свете возможных изменений в обслуживании ядра Linux. Безопасность является ключевым элементом программной инфраструктуры. Canonical по-прежнему стремится предоставлять сообществу Linux безопасное ядро Ubuntu LTS на десятилетия вперёд», — говорится в заявлении компании. Таким образом, LTS-версия Ubuntu 22.04 и ядро Linux 5.15, лежащее в её основе, будут поддерживаться до апреля 2032 года. В свою очередь, редакция Ubuntu 24.04 получит поддержку до апреля 2034-го.

24.10.2023 [12:58], Руслан Авдеев

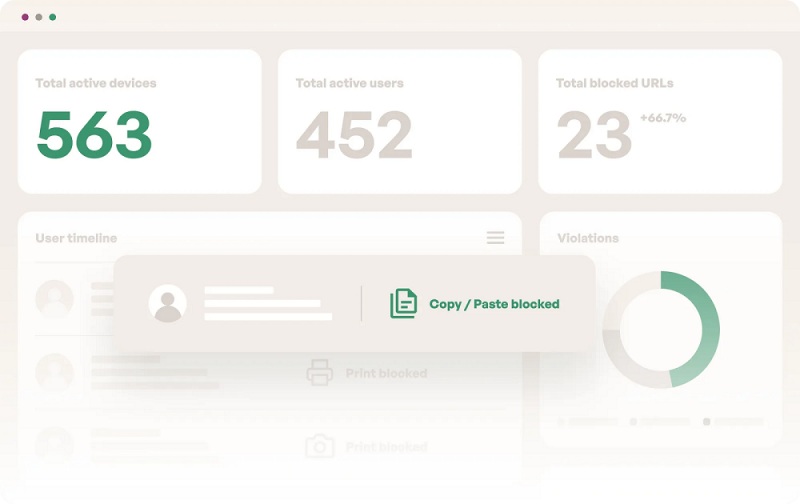

Island Technology привлекла ещё $100 млн на развитие безопасного корпоративного браузера и экспансию на мировом рынкеСтартап Island Technology Inc., занимающийся разработкой защищённого Chromium-браузера для корпоративного рынка, сообщил, что привлёк ещё $100 млн. Как сообщает Silicon Angle, общая капитализация компании достигла $1,5 млрд. Привлечённый капитал стартап намерен потратить на глобальную экспансию и инвестиции в разработку и в поддержку клиентов. Раунд серии C возглавила Prysm Capital, также приняли участие Insight Partners, Sequoia Capital, Canapi Ventures и др. Согласно данным Island, общий объём привлечённых средств составил уже более $325 млн. В Island заявляют, что ПО используется организациями различного профиля, включая 20 крупнейших компаний из списка Fortune 500. Количество загрузок браузера превысило 2 млн.

Источник изображения: path digital/unsplash.com Корпоративный браузер на базе Chromium получил дополнительную функциональность благодаря программным дополнениям, разработанным для блокировки кибератак и даже защиты от недобросовестных сотрудников, готовых использовать данные компании ненадлежащим образом. Некоторые функции ориентированы на защиту самого браузера. Например, он может распознавать попытки модифицировать собственный исполняемый файл или выделенную ему память и автоматически отключаться. Кроме того, Island отключила JIT-компилятор Chromium. Также браузер может временно отключать более десятка других компонентов в случае, если ПО регистрирует вредоносную активность. Дополнительно блокируются и небезопасные расширения. Island распознаёт угрозы и в случае, когда вредоносное ПО уже установлено на компьютере — инфицированным ПК перекрывается доступ к веб-приложениям компании. Также применяется специальная методика борьбы с кейлоггерами, а если недобросовестные сотрудники пытаются вставить защищаемые данные в «недоверенное» приложение, у них ничего не выйдет. Можно ограничить и другие функции, например, запретить делать скриншоты и загружать файлы. Организациям с устаревшими веб-сервисами предлагается многофакторная аутентификация даже для тех приложений, которые её по умолчанию не поддерживают, а в режиме IE Mode обеспечено использование старых веб-сервисов, которые изначально оптимизировались под работу с браузером Internet Explorer, более не поддерживаемым Microsoft.

24.10.2023 [12:03], Андрей Крупин

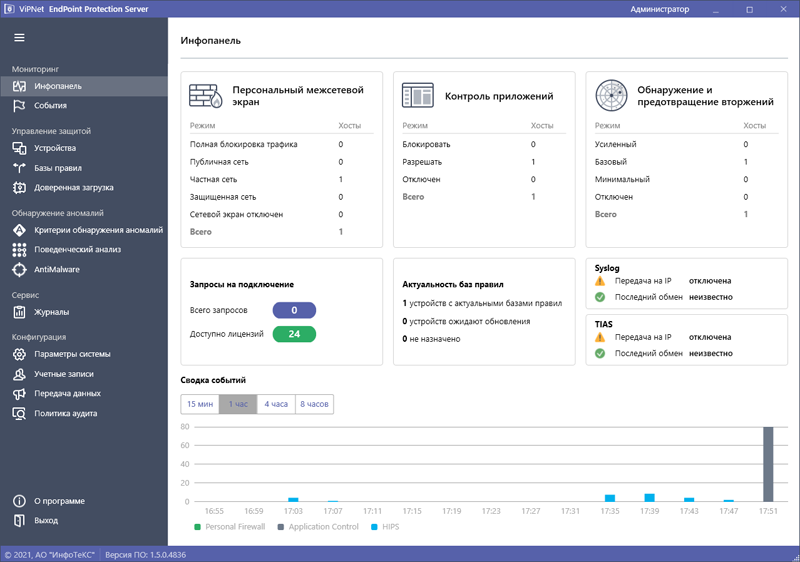

Система защиты рабочих станций и серверов ViPNet EndPoint Protection получила крупное обновлениеКомпания «Информационные технологии и коммуникационные системы» («ИнфоТеКС») объявила о выпуске новой версии программного комплекса ViPNet EndPoint Protection 1.6. ViPNet EndPoint Protection обеспечивает защиту рабочих станций и серверов от цифровых угроз. В основу продукта положена модульная клиент-серверная архитектура, ключевыми компонентами которой являются эвристический Anti-Malware-модуль, межсетевой экран, система обнаружения и предотвращения вторжений, модуль поведенческого анализа, а также контроль запуска приложений на основе чёрных и белых списков.  В ViPNet EndPoint Protection 1.6 реализован набор функций из стека технологий ZTNA (Zero Trust Network Access) и добавлена поддержка российской ОС Astrа Linux Special Edition 1.7 для серверных компонентов защитного решения. За счёт внедрения функций TLS-инспекции и SafeBrowsing появилась возможность расшифровки HTTPS-трафика, что позволяет осуществлять фильтрацию и блокировку доступа к веб-ресурсам с вредоносным, фишинговым и спам содержимым. Также в продукте добавлены средства управления корневыми сертификатами и возможность создания пользовательских фильтров сети для защищённой сети ViPNet. Программный комплекс поддерживает работу с операционными системами Windows, Linux и зарегистрирован в реестре отечественного ПО. В настоящее время ViPNet EndPoint Protection 1.6 проходит сертификацию во ФСТЭК России.

19.10.2023 [15:03], Руслан Авдеев

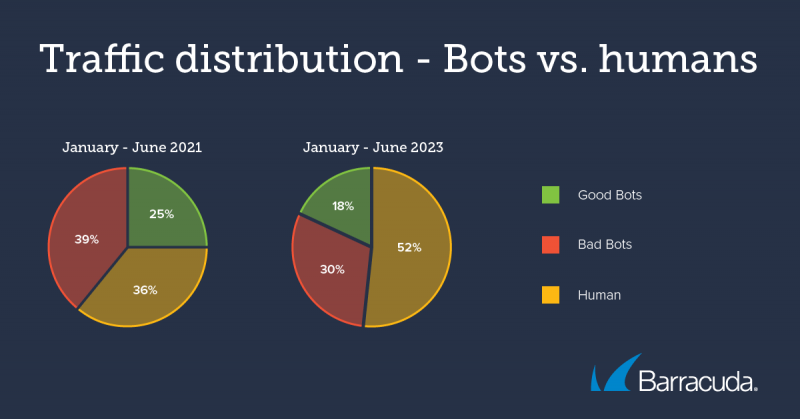

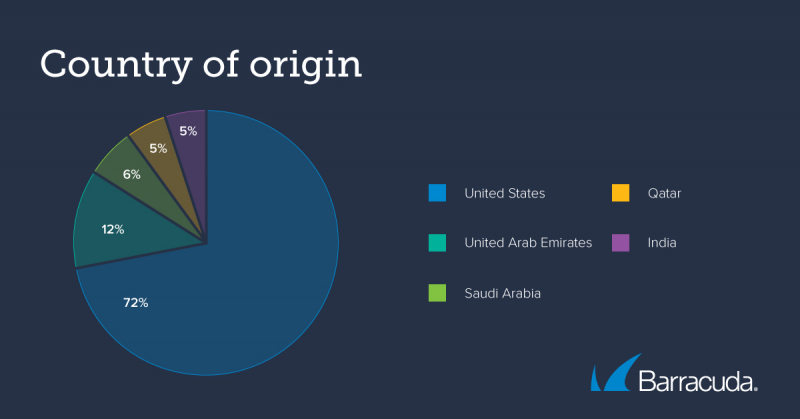

Половина мирового интернет-трафика приходится на ботов, большинство из которых вредоносныеНовый доклад, опубликованный специалистами по кибербезопасности из Barracuda Networks, показал, что половина интернет-трафика, генерируемого сегодня в мире, приходится на ботов, причём «плохие» боты ответственны почти за 30 % всего трафика. В докладе уделяется особое внимание картине трансформации трафика. Если изначально боты применялись преимущественно поисковыми движками, то теперь они выполняют огромное количество функций, некоторые из которых являются откровенно вредоносными. В Barracuda считают, что ботов можно условно поделить на «хорошие» и «плохие». Если первые работают на поисковые системы, уважают заданные правила сайтов и являются неотъемлемой частью правильно функционирующего интернета, то «плохие» боты изначально созданы с неблаговидными целями, от парсинга до выполнения DDoS-атак. На вредоносные программы приходится ⅗ общего трафика всех ботов. Как ни странно, информация служит поводом для осторожного оптимизма, поскольку в 2021 году на долю «плохих» ботов и вовсе приходились 39 % всего интернет-трафика, тогда как сейчас их доля упала до 30 %. По имеющимся данным, 72 % вредоносного трафика исходит из Северной Америки (преимущественно США), что объясняется доминированием облаков вроде AWS и Microsoft Azure. Именно оттуда зачастую и осуществляются атаки, поскольку 67 % трафика «плохих» ботов связано с IP ЦОД. В своей «вредности» AWS и Azure примерно одинаковы, поскольку зарегистрироваться там можно быстро и без затрат. Хотя использовать эти облака просто, выявлять и блокировать активность ботов тоже не составляет никакого труда. Второе место в антирейтинге стран занимают ОАЭ с 12 %, третье — Саудовская Аравия с 6 %, далее идут Катар и Индия с долей по 5 %. Наконец, ещё треть трафика «плохих» ботов связана с домашними IP-адресами.

19.10.2023 [01:40], Алексей Степин

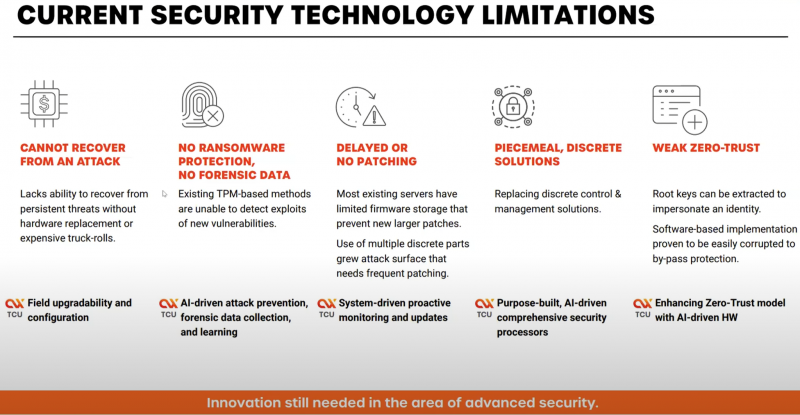

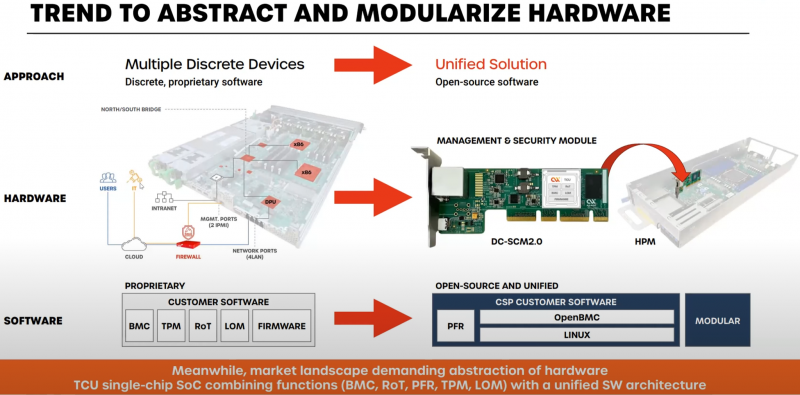

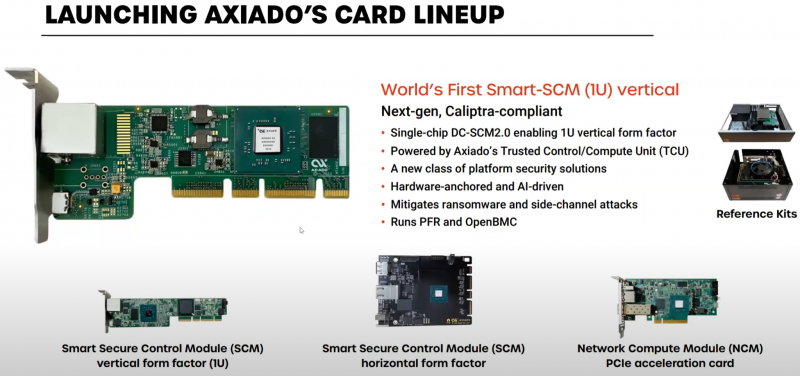

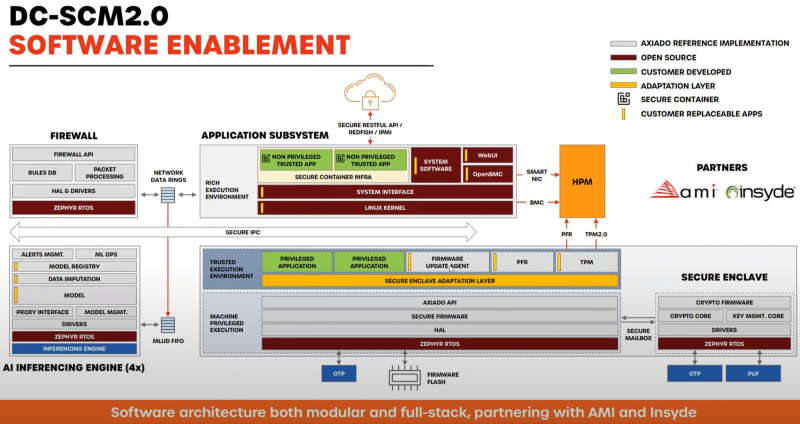

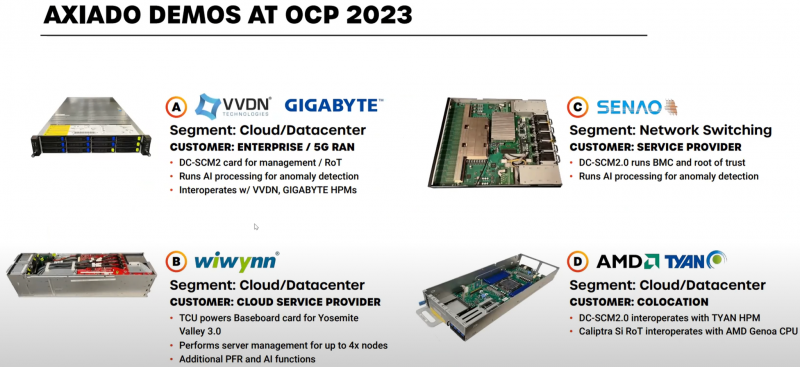

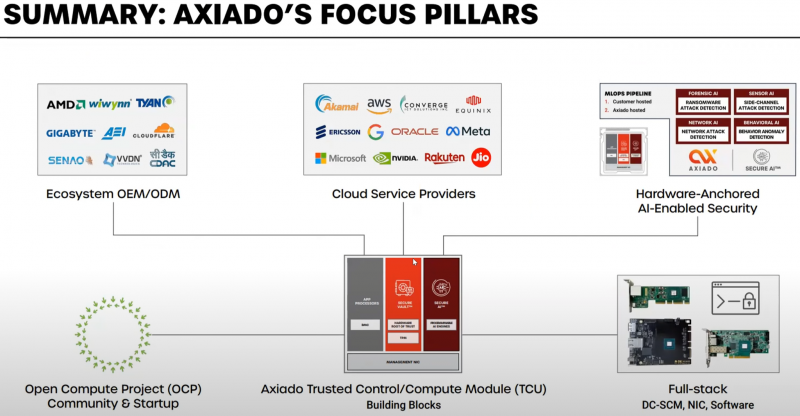

Axiado представила новый класс сопроцессоров — TCUНа мероприятии 2023 OCP Global Summit компания Axiado представила новый класс аппаратных сопроцессоров — TCU (Trusted Control/Compute Unit), предназначенный для управления и защиты IT-инфраструктуры от различного рода атак. Защитных механик в мире ИТ существует множество, но и киберпреступники постоянно совершенствуют методы атак, задействуя порой самые экзотические атак по сторонним каналам, к примеру, используя механизмы динамического управления напряжением и частотой в современных процессорах. Не всегда спасает положение даже подход «нулевого доверия» (Zero Trust), поскольку программная реализация также уязвима ко взлому или утере ключей. Решение Axiado — аппаратный контроль в реальном времени, использующий ИИ, который позволяет предсказывать и предотвращать разного рода атаки, дообучаясь в процессе. Последнее, по мнению компании, быть на шаг впереди злоумышленников и предотвращать возможный взлом ещё на этапе первых подозрительных действий, производимых в системе. Чипы серии AX2000/3000 способны выполнять и другие функции: Platform Root of Trust, BMC или TPM. При этом предполагается использование модульной и открытой программной архитектуры на основе PFR (Platform Firmware Resilence) и OpenBMC. Чипы Axiado AX2000/3000 содержат четыре инференс-движка общей мощностью 4 Топс, четыре ядра общего назначения Arm Cortex A53, а также модули доверенного и привилегированного исполнения, блок брандмауэра и криптодвижок. Большая часть модулей решения Axiado работает под управлением открытой ОС реального времени Zephyr. Клиент легко может доработать платформу собственными модулями. Axiado активно сотрудничает с OCP и уже разработала несколько вариантов адаптеров на базе TCU для продвигаемых консорциумом серверных форм-факторов. В портфолио компании представлены адаптеры DC-SCM 2.0 (Secure Control Module) как в вертикальном, так и в горизонтальном форм-факторах, а также в виде классического PCIe-адаптера NCM (Network Compute Module). Компания уже успела договориться о сотрудничестве с GIGABYTE, VVDN, Wiwynn, Senao и Tyan. Но этим список партнёров Axiado не ограничивается: в её решениях заинтересованы также крупные облачные провайдеры, включая AWS, Microsoft, Google и Meta✴, а также ряд других компаний и системных интеграторов.

11.06.2023 [15:27], Владимир Мироненко

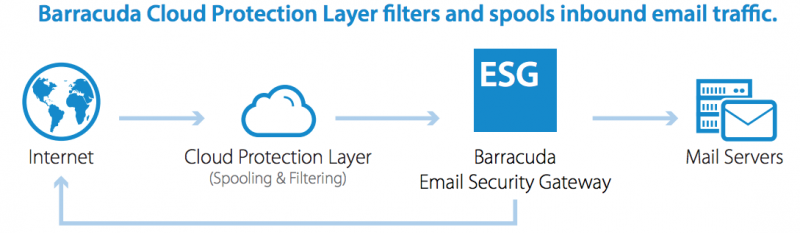

Barracuda порекомендовала клиентам выкинуть заражённые почтовые шлюзы ESG — патчи уже не смогут им помочьПоставщик ИБ-решений Barracuda Networks заявил, что клиентам необходимо немедленно заменить затронутые эксплойтом шлюзы Email Security Gateway (ESG), даже если те установили все доступные патчи. При этом компания пообещала оказывать клиентам, в числе которых Samsung, Delta Airlines, Mitsubishi и Kraft Heinz, необходимую помощь в замене ESG. Шлюзы ESG предназначены для защиты входящего и исходящего трафика электронной почты. Они доступны как в виде физических серверов, так и в виде программных комплексов, в том числе в AWS и Microsoft Azure. Уязвимость в ESG была обнаружена в мае этого года. 18 мая компания заявила о том, что обратилась за помощью к Mandiant, специализирующейся на сложных кибератаках, после того как был обнаружен аномальный трафик, направлявшийся с устройств ESG. 19 мая в устройствах была выявлена критическая уязвимость нулевого дня CVE-2023-2868, позволявшая хакерам удалённо выполнять произвольный код на шлюзах ESG. Уязвимость затрагивает версии ПО ESG с 5.1.3.001 по 9.2.0.006, позволяя злоумышленнику добиться удалённого выполнения кода (RCE) с повышенными привилегиями. Расследование Mandiant и Barracuda показало, что уязвимость активно используется хакерами с октября 2022 года. Было установлено, что уязвимость использовалась для получения несанкционированного доступа к множеству шлюзов ESG, на которых сначала размещались бэкдоры Saltwater и Seaspy, а затем модуль Seaside, отслеживающий входящий трафик и устанавливающий оболочку для выполнения команд на удалённом сервере. Всё вместе это даёт возможность хакеру сохранять доступ к серверу или шлюзу даже после устранения уязвимости основного ПО с помощью патча. 20–21 мая компания выпустила патчи против уязвимости, однако это не дало результата, поскольку злоумышленники оставили вредоносное ПО на затронутых системах, которое продолжало действовать. «Если вы не заменили своё устройство после получения уведомления в пользовательском интерфейсе, обратитесь в службу поддержки сейчас, — сообщила компания клиентам. — Рекомендация Barracuda по исправлению в настоящее время заключается в полной замене затронутых ESG». По словам Rapid7, решение о полной замене «подразумевает, что вредоносное ПО, установленное злоумышленниками, каким-то образом достигает устойчивости на достаточно низком уровне, так что даже очистка устройства не уничтожит доступ к нему злоумышленника». К Сети может быть подключено до 11 тыс. устройств ESG — Rapid7 выявила значительные объёмы вредоносной активности в те же сроки, о которых сообщила Barracuda. В дополнение к прекращению использования и замене уязвимых устройств ESG компания Barracuda рекомендовала клиентам немедленно обновить учётные данные любых устройств или служб, подключавшихся к ESG. Также было предложено провести проверку сетевых журналов, которая может помочь выявить любое потенциальное вторжение.

18.10.2022 [19:00], Сергей Карасёв

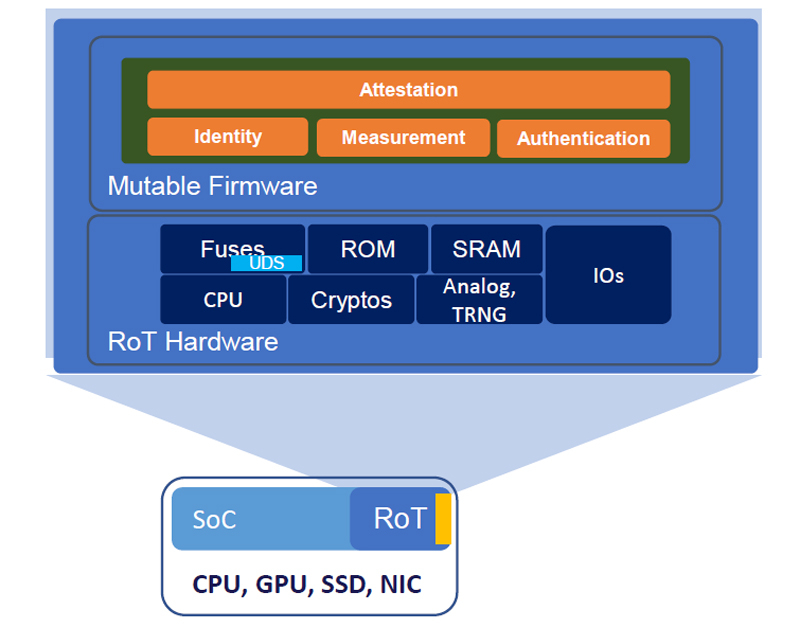

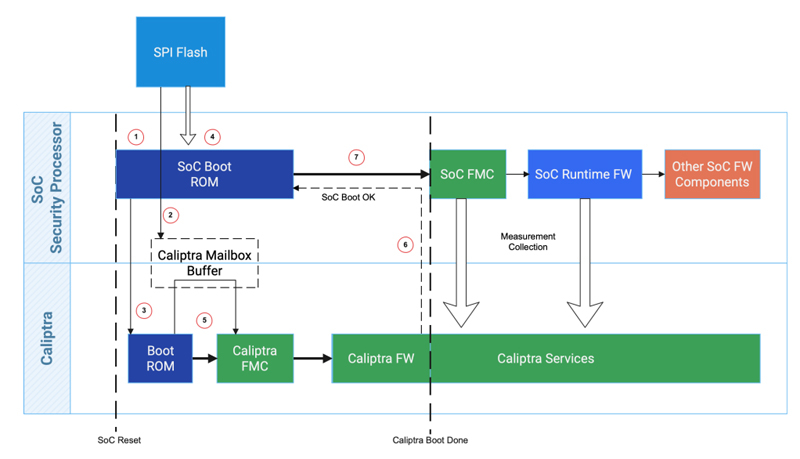

AMD, Google, Microsoft и NVIDIA представили Caliptra — проект по повышению безопасности каждого чипаВ ходе саммита OCP (Open Compute Project) анонсирована открытая спецификация Caliptra 0.5, призванная повысить безопасность процессоров, ускорителей, накопителей и практически любых систем-на-чипе (SoC). Речь идёт об аппаратной реализации технологии Root of Trust (RoT). Она предназначена для проверки целостности и подлинности прошивок и другого встроенного, а также системного программного обеспечения.  RoT гарантирует, что только доверенное ПО может исполняться на чипе. Отмечается, что традиционно средства RoT отделены от SoC и обычно обеспечиваются материнской платой. Однако новые бизнес-модели, предполагающие периферийные и облачные вычисления, предъявляют повышенные требования к обеспечению безопасности. Спецификация Caliptra 0.5 как раз и решает данную проблему.

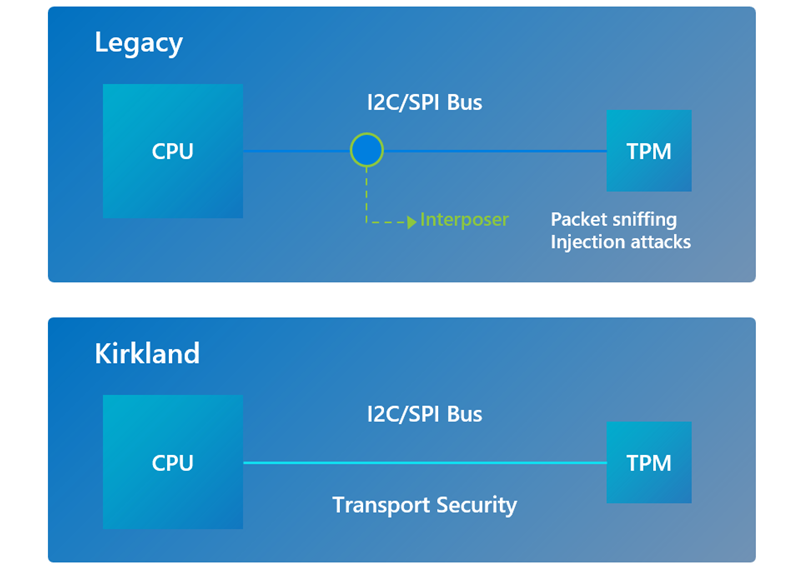

Источник изображений: Caliptra В разработке решения приняли участие AMD, Google, Microsoft и NVIDIA. Спецификация будет поддерживаться различными аппаратными изделиями следующего поколения — CPU, GPU, SSD, NIC и иные ASIC. Отмечается, что Caliptra 0.5 RTL (IP-блоки на базе RISC-V с необходимой обвязкой) распространяется через CHIPS Alliance (Common Hardware for Interfaces, Processors and Systems) — консорциум, который работает над созданием целого спектра открытых решений для SoC и высокоплотных упаковок чипов.  «Существует потребность в улучшенной прозрачности и согласованности низкоуровневой аппаратной безопасности. Мы открываем исходный код Caliptra вместе с нашими партнёрами для удовлетворения этих потребностей», — отмечает Microsoft. Также компания совместно с Google, Infineon и Intel представила Project Kirkland, направленный на создание защищённого канала связи между CPU и TPM с использованием программных средств.

Источник: Microsoft Спецификация Caliptra 0.5 доступна здесь для оценки. На основе отзывов будет выработан окончательный стандарт, отвечающий различным потребностям в зависимости от варианта использования. Кроме того, доступен исходный код, что поможет членам сообщества интегрировать решение в свои микросхемы. Говорится также, что выход спецификации знаменует собой важный шаг вперёд в сторону общеотраслевого сотрудничества в области информационной безопасности.

20.06.2022 [13:27], Владимир Мироненко

TikTok, наконец, перенёс данные пользователей из США в облако Oracle, но резервные копии по-прежнему хранит у себя

bytedance

oracle

oracle cloud infrastructure

software

tiktok

информационная безопасность

конфиденциальность

облако

сша

Видеосервис TikTok сообщил в конце прошлой недели, что в рамках т.н. Project Texas «изменил место хранения пользовательских данных в США по умолчанию» на платформу Oracle и что «100% пользовательского трафика в США направляется в Oracle Cloud Infrastructure» после длившихся более года переговоров двух компаний. Решение направлено на устранение опасений властей США по поводу того, что связи социальной сети с Китаем могут представлять угрозу для национальной безопасности страны. Объявление о переносе данных совпало (и вряд ли случайно) с публикацией итогов расследования ресурса BuzzFeed, которое показало, что сотрудники TikTok в Китае на постоянной основе получали доступ к персональным данным пользователей TikTok в США как минимум в период с сентября 2021 года по январь 2022 года. После этого TikTok сообщил, что все личные данные пользователей из США, включая номера телефонов, даты рождения и черновики видео, теперь хранятся на серверах облака Oracle. Принадлежащий китайской компании ByteDance видеосервис также сообщил, что предложил Oracle заняться разработкой протоколов управления данными, которые помогут в защите конфиденциальной информации.

Источник изображения: Pixabay По словам TikTok, резервные копии пользовательских данных TikTok из США по-прежнему хранятся на собственных серверах TikTok в Виргинии и Сингапуре, но в конечном итоге они будут удалены в рамках продолжающегося перехода на платформу Oracle. Сроки запланированного удаления копий пока неизвестны. Однако BuzzFeed сообщает, что сотрудники ByteDance в Пекине по-прежнему будут иметь доступ к публичным данным пользователей из США, включая видео, комментарии и профили, что позволит им делать выводы об интересах американцев. Напомним, что в августе 2020 года власти США выступили с угрозой запретить TikTok в США, сославшись на опасения, что правительство Китая будет использовать данные, собранные TikTok, для слежки за гражданами США. К сентябрю ими был подготовлен контракт, в рамках которого компания ByteDance, материнская компания TikTok, должна была продать миноритарную долю в видеосервисе двум американским компаниям, Oracle и Walmart, при этом Oracle брала на себя хранение данных TikTok в США. В итоге сделка была заключена, но воспользовавшись приходом к власти нового президента, ByteDance выторговала себе возможность не продавать долю в TikTok, а лишь перевести данные на хранение в облаке Oracle. Для Oracle обслуживание более чем 100 млн пользователей TikTok в США является возможностью приблизиться к конкурентам Amazon и Microsoft, взявшим под свой контроль более половины рынка. При этом для самой ByteDance сотрудничество с Oracle, похоже, не является оптимальным вариантом. В прошлом году компания стала вторым по величине арендатором ЦОД в США (суммарно 92 МВт), хотя по сравнению с 2020 годом (134 МВт) объём арендованных мощностей снизился. Ранее компания отказалась от услуг Alibaba Cloud за пределами Китая, что заметно повлияло на выручку последней. А в конце прошлого года ByteDance взялась за развитие собственной облачной платформы Volcano Engine.

03.03.2022 [19:00], Алексей Степин

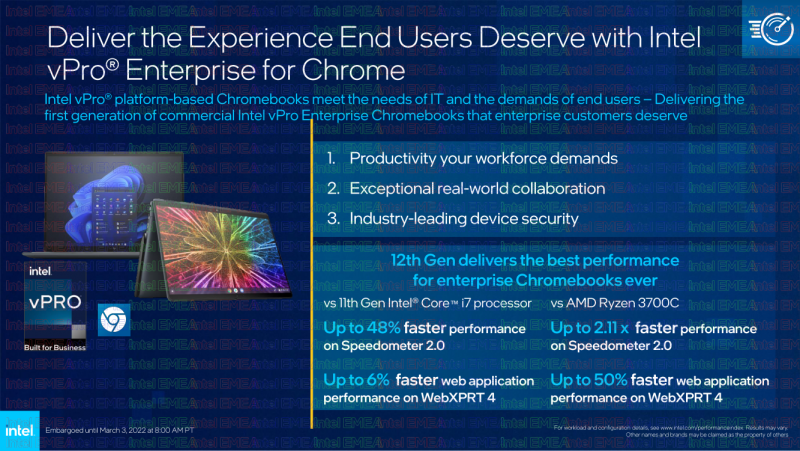

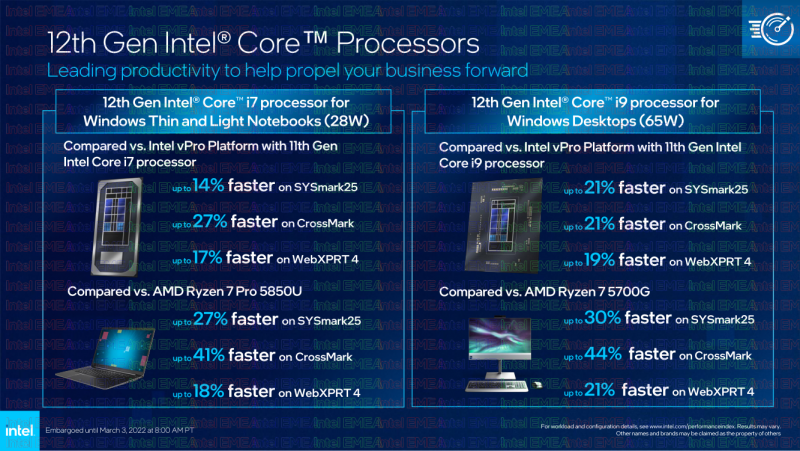

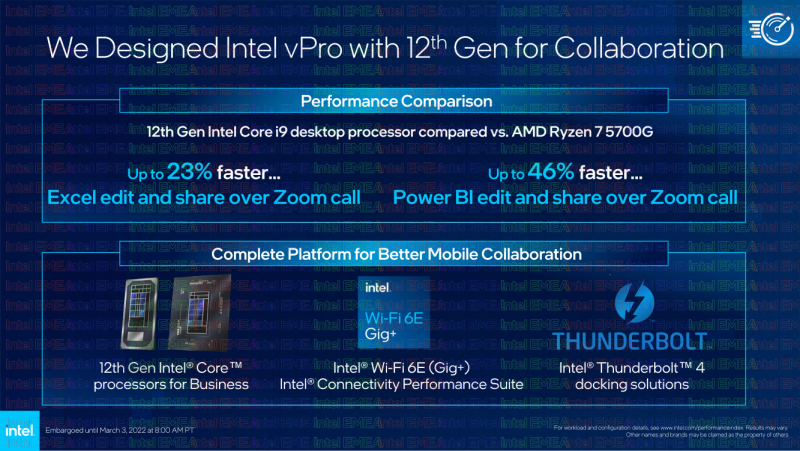

Intel анонсировала новую версию платформы vPro, в том числе для ChromeOSВместе с расширением двенадцатого поколения процессоров Core (Alder Lake) компания Intel представила и новую версию бизнес-платформы vPro, обеспечивающую улучшенные возможности в области удалённого управления и информационной безопасности. Сама платформа vPro насчитывает уже более 15 лет, но сегодня некогда достаточно простой набор технологий разросся до полноценного портфолио, покрывающего потребности бизнес-клиентов в любых масштабах. Обновлённое портфолио включает следующие разновидности Intel vPro:

В рамках новой версии vPro, по словам Intel, представлен полный спектр систем и решений, подходящий для любой задачи любой компании любого размера. Помимо всех тех особенностей, что предлагает архитектура Alder Lake (два вида ядер, DDR5 и т.д.), платформа vPro также включает ряд других программных и аппаратных компонентов:

На момент анонса партнёрами Intel представлено более 150 различных дизайнов вычислительных платформ, во всех форм-факторах. Все они должны быть доступны уже в этом году. Не забыта и сфера IoT, где процессоры Intel двенадцатого поколения в сочетании с vPro обеспечат высокую производительность и удобство удалённого управления. Новинки этого типа отлично впишутся в современную розничную торговлю, образование медицину, производственные и банковские процессы, экосистемы «умных городов» и т.д. С точки зрения Cisco, одного из крупнейших производителей сетевого оборудования, в новой платформе очень важна поддержка Wi-Fi 6E, не просто обеспечивающая настоящий «гигабит по воздуху», но и позволяющая без проблем подключать больше беспроводных устройств к точкам доступа, большую надёжность, и предсказуемость поведения Wi-Fi в сценариях класса mission critical. Компания считает очень удачным сочетание систем Intel с поддержкой Wi-Fi 6E c новыми точками доступа Cisco Catalyst и Meraki. |

|