Материалы по тегу: безопасность

|

14.03.2024 [00:06], Сергей Карасёв

Meta✴ подала в суд на бывшего вице-президента за кражу сверхсекретных планов ЦОДКомпания Meta✴, по сообщению ресурса The Register, подала в суд на бывшего вице-президента по инфраструктуре Дипиндера Сингха Хурану (Dipinder Singh Khurana), который подозревается в краже «сверхсекретных планов», касающихся дата-центров. Хурана, также известный как Т. С. Хурана (T. S. Khurana), проработал в Meta✴ / Facebook✴ в общей сложности приблизительно 12 лет. Он покинул эту корпорацию в июне 2023 года, перейдя на должность старшего вице-президента по операциям в некоем стартапе, который всё ещё работает в скрытом режиме. Название этой фирмы в судебных документах не раскрывается.

Источник изображения: Meta✴ После подачи заявления об уходе Хурана якобы использовал имеющиеся у него права доступа для кражи «проприетарных, крайне секретных, конфиденциальных и закрытых документов о бизнесе и сотрудниках Meta✴». Говорится, что похищенные файлы содержат внутреннюю информацию о дата-центрах Meta✴, поставщиках компании и проектах, связанных с технологиями ИИ. Кроме того, в этих документах содержатся данные о бизнес-операциях Meta✴ и расходах, связанных с закупками. Meta✴ подчёркивает, что при уходе из компании Хурана получил «щедрую компенсацию», но, тем не менее, решил похитить корпоративные данные. Украденные файлы якобы были загружены в его персональные аккаунты Google Drive и Dropbox. Более того, многие из этих файлов были скопированы в папки с именем нового работодателя. Meta✴ считает, что похищенные сведения использовались в том числе для поиска сотрудников для нового работодателя, который специализируется на облачных ИИ-технологиях. Meta✴ выдвинула против Хураны пять обвинений, включая нарушение условий контракта, неосновательное обогащение и нарушение фидуциарных обязанностей. Истцы требуют от своего бывшего вице-президента возмещения ущерба.

06.03.2024 [16:47], Руслан Авдеев

ИИ против ИИ: Cloudflare анонсировала ИИ-сервисы для защиты LLM и противодействия атакам с использованием генеративного ИИКомпания Cloudflare Inc. анонсировала разработку продукта Firewall for AI для обеспечения клиентов дополнительным «слоем»-брандмауэром, защищающим большие языковые модели (LLM). По данным Silicon Angle, новые инструменты позволят выявлять потенциальные атаки до того, как те нанесут критический ущерб функциональности информационных систем или обеспечат злоумышленникам доступ к важным закрытым сведениям. Дополнительно компания анонсировала пакет новых инструментов, использующих ИИ-алгоритмы для защиты ИИ-проектов, в том числе выявление аномалий в пользовательском поведении, подозрительной корреспонденции и т.д. Это важно, поскольку по мере того, как внедрять LLM и прочие ИИ-системы начинают всё больше компаний, растут и риски атак на них — началась «гонка вооружений ИИ». Firewall for AI обеспечит защиту LLM, работающих на платформе Workers AI для периферийных вычислений. WAF, защищающий языковую модель, может сканировать обращения к LLM на наличие угроз без вмешательства людей. Защищён может быть любой клиент платформы Workers, в том числе будет обеспечена защита от современных угроз вроде хитро составленных промптов, заставляющих ИИ раскрывать конфиденциальную информацию. Новые инструменты Defensive AI используют ИИ для защиты корпоративных сетей от атак современного типа, в том числе с помощью других ИИ-систем. Боты анализируют почту, распознают вредоносный код и аномальный трафик. При этом ИИ можно даже обучить моделям поведения реальных пользователей, чтобы выявлять отклонения в паттернах раюоты и разработать стратегию защиты. С развитием проектов вроде ChatGPT, злоумышленники получили и действенные инструменты для фишинга. Если раньше письма были часто безграмотно составлены и не особенно убедительными, то теперь написать красивый текст помогает ИИ, заставляя жертв делиться паролями и другими конфиденциальными сведениями. В Cloudflare обещают, что Defensive AI позволит быстро распознавать такие угрозы — до того, как сотрудники попадутся на удочку.

04.03.2024 [17:47], Андрей Крупин

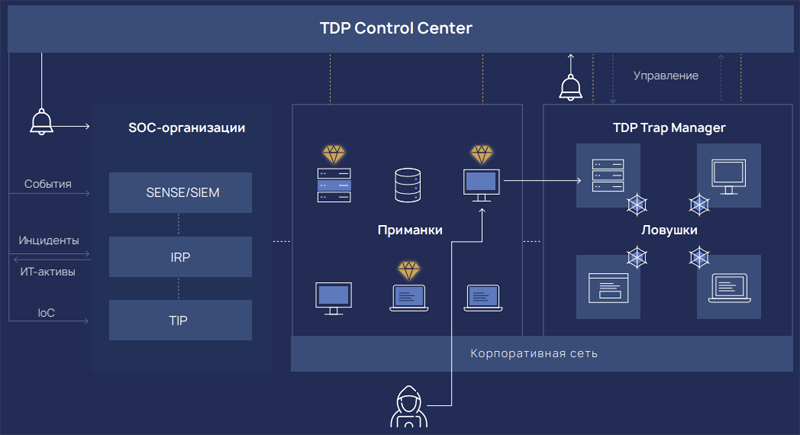

Система обнаружения атак с помощью имитации IT-инфраструктуры R‑Vision TDP получила крупное обновлениеРоссийский разработчик решений для автоматизации управления информационной безопасностью и реагирования на инциденты R-Vision сообщил о выпуске новой версии программного комплекса Threat Deception Platform (TDP) 3.1, предназначенного для выявления скрытой активности злоумышленников в корпоративной IT-среде и предотвращения атак на ранних этапах. R-Vision TDP представляет собой комплекс технологий цифровой имитации элементов IT-инфраструктуры для раннего обнаружения и предотвращения кибератак. С помощью набора ловушек и приманок система детектирует присутствие злоумышленника, замедляет его продвижение внутри сети и даёт возможность ИБ-специалистам остановить развитие атаки.

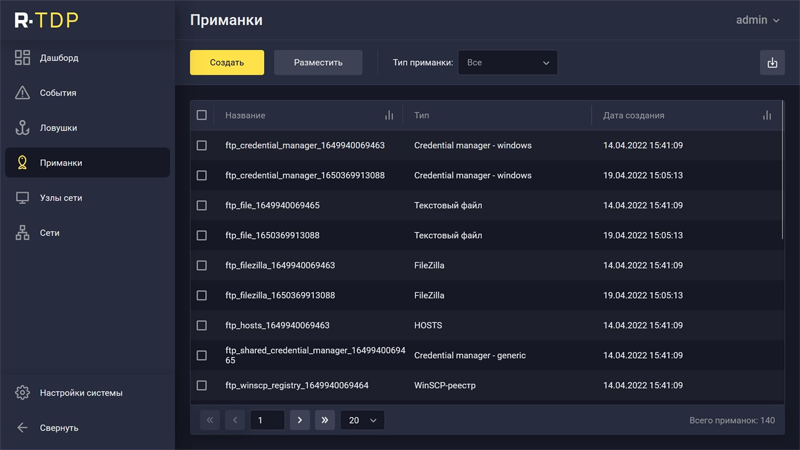

Схема работы R-Vision TDP Используя новую версию R-Vision TDP 3.1, ИБ-службы могут детально конфигурировать политики размещения приманок при помощи сбора базовой информации о машинах: версии операционной системы, её языке и установленных программах. Новый метод размещения приманок позволяет сделать их ещё более надёжными и реалистичными даже в крупных сетях. В обновлении для IT-специалистов стал доступен весь спектр уже развёрнутых в сети инструментов для размещения приманок на клиентских хостах, включая KSC, Microsoft SCCM, Ansible, Puppet.

Пользовательский интерфейс R-Vision TDP Также обновлённый комплекс R-Vision TDP 3.1 получил открытый API, упрощающий интеграцию со сторонними системами в корпоративной сети, улучшенную совместимость с отечественными операционными системами, такими как Astra Linux и «Ред ОС», поддержку удалённой СУБД Postgres Pro, средства эмуляции SSH-сервера для российских ОС, возможность входа в систему с использованием востребованных служб каталогов, включая Active Directory, ALD Pro, FreeIPA и Open LDAP. «Обеспечение безопасности в условиях импортозамещения — задача, которую сегодня активно решают заказчики. Поэтому, совершенствуя наш продукт, мы работаем над бесшовной интеграцией с российскими ОС и развитием реалистичных эмуляций, которые размещаются в крупных сетях с тысячами защищаемых узлов», — прокомментировал Евгений Грязнов, продукт-менеджер R-Vision.

03.03.2024 [23:15], Руслан Авдеев

Из-за GDPR компании стали хранить и обрабатывать меньше данных потому, что теперь это стало дорожеПринятый в Евросоюзе Общий регламент по защите данных (General Data Protection Regulation, GDPR) привёл к тому, что местные компании стали хранить и обрабатывать меньше информации. Согласно выводам американского Национального бюро экономических исследований (National Bureau of Economic Research, NBER), из-за новых правил, регулирующих обработку конфиденциальных данных, управление такими сведениями стало значительно дороже, передаёт The Register. Регламент GDPR, принятый в 2016 году и вступивший в силу в 2018 году, затрагивает деятельность более 20 млн компаний в десятках стран. Его вынуждены соблюдать и многие бизнесы, обрабатывающие данные граждан стран Евросоюза за его пределами, что имеет определённые экономические последствия. В докладе Data, Privacy Laws and Firm Production: Evidence from the GDPR бюро NBER проанализировало затраты на облачные вычисления, ссылаясь на предыдущие исследования. Например, соответствие GDPR обходится от $1,7 млн для малого и среднего бизнеса до $70 млн для крупных организаций. Больше всего новые правила затронули компании в Евросоюзе. По данным NBER, они сократили объём хранения информации на 26 % и обработку данных на 15 % в сравнении со аналогичными бизнесами в США. Для того, чтобы соответствовать требованиям GDPR, компаниям Евросоюза пришлось принять меры, в среднем ведущие к 20 % удорожанию обработки данных. Для бизнесов, где работа с информацией ведётся особенно интенсивно, рост оказался ещё больше: в секторе ПО рост составил 24 %, тогда как в секторе производства и услуг он не превышает 18 %. Увеличилась и стоимость получения информации, хотя и не в таком масштабе, как стоимость хранения и обработки — на 4 %. Это объясняется тем, что вычисления теперь обходятся дороже. Авторы исследования воздерживаются от выводов о том, стоит ли обеспеченная GDPR конфиденциальность затраченных средств. Они подчеркнули, что в работе не указываются преимущества в области защиты пользователей от введения в действие регламента. Ранее исследователи других ведомств и организаций пришли к выводам, что для них введение новых мер защиты как правило в итоге выгодно, но может оказать негативное влияние в некоторых случаях.

03.03.2024 [02:54], Алексей Степин

IBM встроила ИИ-защиту от атак во флеш-накопители FCMКомпания IBM объявила о том, что новейшие серверные флеш-накопители FlashCore Modules четвёртого поколения (FCM4) получили встроенную систему защиты от вредоносного ПО, работающую на уровне прошивки. Новая технология тесно интегрирована с Storage Defender. Теперь в FCM в режиме реального времени анализируется весь поток данных, а затем с помощью ИИ-модели вычленяются подозрительные операции. Ранее защита в хранилищах IBM FlashSystem функционировала на блочном уровне и использовала локальное ПО с данными о возможных атаках, дополненное облачной ИИ-службой для идентификации аномалий в поведении накопителей, которые могут свидетельствовать о начале атаки. К таковым, к примеру, относятся попытки массового шифрования данных кибер-вымогателями (ransomware). При таком подходе у злоумышленников могло оставаться достаточно времени для нанесения урона. FCM4 же собирает статистику на уровне I/O-операций, производимых самим накопителем, которая тут же анализируется при помощи ИИ-алгоритмов. Это сокращает время реакции на подозрительные действия до менее чем одной минуты. Комбинация FCM4 со Storage Defender, по словам IBM, обеспечивает лучшую защиту данных в современных мультиоблачных гибридных средах.

29.02.2024 [17:11], Андрей Крупин

«Солар» запустила сервис постоянного контроля защищённости внешнего IT-периметра Solar CPTКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) объявила о запуске сервиса постоянного контроля защищённости внешнего IT-периметра Solar CPT (Continuous Penetration Testing). Solar CPT представляет собой решение класса наступательной безопасности, ориентированное на клиентов сегмента Enterprise с высоким уровнем зрелости ИБ. Сервис выявляет критические уязвимости и недостатки меняющегося внешнего IT-периметра организации, которыми могут воспользоваться злоумышленники. Найденные в ходе сканирования недостатки верифицируются экспертами анализа защищённости, после чего заказчик получает практические рекомендации по устранению брешей и обеспечению безопасности корпоративной инфраструктуры.

Источник изображения: пресс-служба компании «Солар» / rt-solar.ru При оценке защищённости периметра заказчик сам может выбрать частоту и глубину сканирования, а эксперты «Солара» выделят критические уязвимости и недостатки, которыми с наиболее высокой вероятностью могут воспользоваться киберпреступники. Сервис выявляет в том числе и «забытые» или некорректно выведенные из эксплуатации IT-активы компании, таящие риски успешных атак. «Решения класса Continuous Penetration Testing широко представлены и востребованы в США и Европе. Для России рынок CPT относительно новый, но он ежегодно растёт на 20 %, как показало наше исследование. В условиях плотности кибератак российские предприятия нуждаются в защите меняющегося внешнего периметра, а для этого нужен постоянный мониторинг защищённости, ориентированный на практическую составляющую», — поясняют в компании «Солар».

22.02.2024 [01:25], Владимир Мироненко

ИИ для защиты 5G: Nokia представила ассистента Telco GenAI, который поможет быстро выявить и нейтрализовать атаки на сети связиКомпания Nokia объявила о выходе телекоммуникационного ассистента на базе генеративного ИИ Telco GenAI, который будет интегрирован с облачным SaaS-решением для сетевой безопасности NetGuard Cybersecurity Dome, чтобы предоставить поставщикам услуг связи (CSP) и предприятиям возможность более быстрого и качественного обнаружения и разрешения проблем в условиях, когда киберпреступники всё чаще используют генеративный ИИ для более сложных атак на критическую инфраструктуру. NetGuard Cybersecurity Dome — это XDR-платформа Nokia, которая обеспечивает защиту сетей с помощью ИИ и машинного обучения. Nokia Telco GenAI будет интегрирован в платформу уже во II квартале. Он позволит ещё больше расширить возможности Cybersecurity Dome, быстро объединяя и интерпретируя огромные объёмы информации, связанной с киберугрозами, тем самым повышая эффективность функционирования Cybersecurity Dome при их выявлении и устранении. Nokia Telco GenAI использует сервис Microsoft Azure OpenAI для работы с большими языковыми моделями (LLM), которые были обучены на данных об архитектуре сетей 5G, методах обеспечения их безопасности и на опыте Nokia в сфере телекоммуникаций. Комплексное обучение предусматривало использование различных категорий информации, включая спецификации 3GPP и NIST, топологию 5G, охватывающую RAN, транспорт и ядро, а также MITRE ATT&CK и FiGHT (иерархия угроз). По оценкам Nokia, Telco GenAI позволит почти вдвое ускорить выявление и устранение угроз. Также предполагается существенное сокращение ложноположительных результатов и более эффективное и действенное выявление и обработку инцидентов кибербезопасности. По словам старшего вице-президента Nokia, интеграция NetGuard Cybersecurity Dome с новым ассистентом на базе генеративного ИИ обеспечит поставщикам услуг связи и предприятиям значительно большую гибкость в уменьшении последствий разрушительных атак.

20.02.2024 [14:42], Андрей Крупин

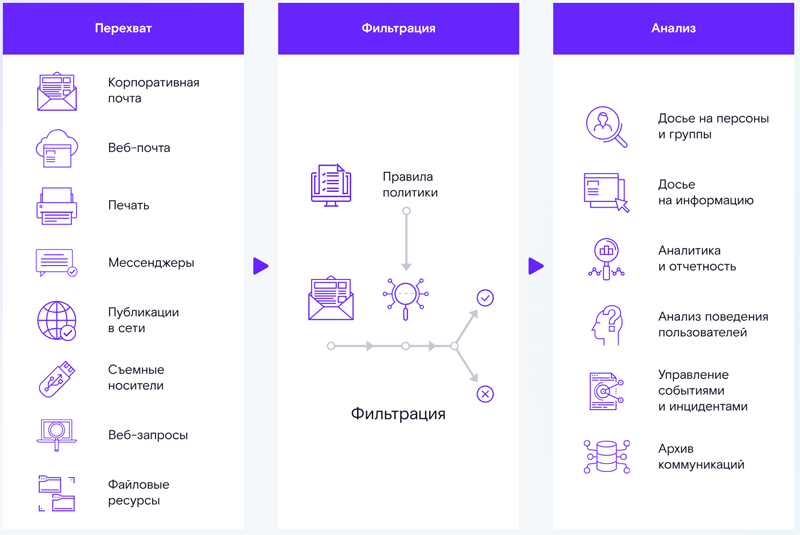

DLP-система Solar Dozor прошла сертификационные испытания в Республике БеларусьКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) сообщила о прохождении сертификационных испытаний на соответствие стандартам информационной безопасности Республики Беларусь программного комплекса Solar Dozor. Solar Dozor относится к категории систем, предназначенных для предотвращения утечек данных (Data Loss Prevention, DLP) в корпоративной среде. Решение блокирует передачу сотрудниками конфиденциальных документов, помогает выявлять признаки корпоративного мошенничества, позволяет заниматься профилактикой инцидентов безопасности. Продукт представлен для всех основных ОС — Windows, macOS, Linux. Поддерживается работа в VDI-среде.

Принцип работы Solar Dozor На территории Республики Беларусь действуют законодательные нормы, в рамках которых предусмотрено национальное подтверждение соответствия. Все технологии и решения, попадающие на белорусский рынок, помимо оформления документации на соответствие техническим регламентам таможенного союза, в обязательном порядке должны пройти процедуру оценки соответствия в национальной системе. Сертификат, выданный Оперативно-аналитическим центром при президенте Республики Беларусь, подтверждает соответствие Solar Dozor требованиям технических нормативно-правовых актов. Продукт может использоваться для защиты государственных информационных систем Республики.

18.02.2024 [23:07], Сергей Карасёв

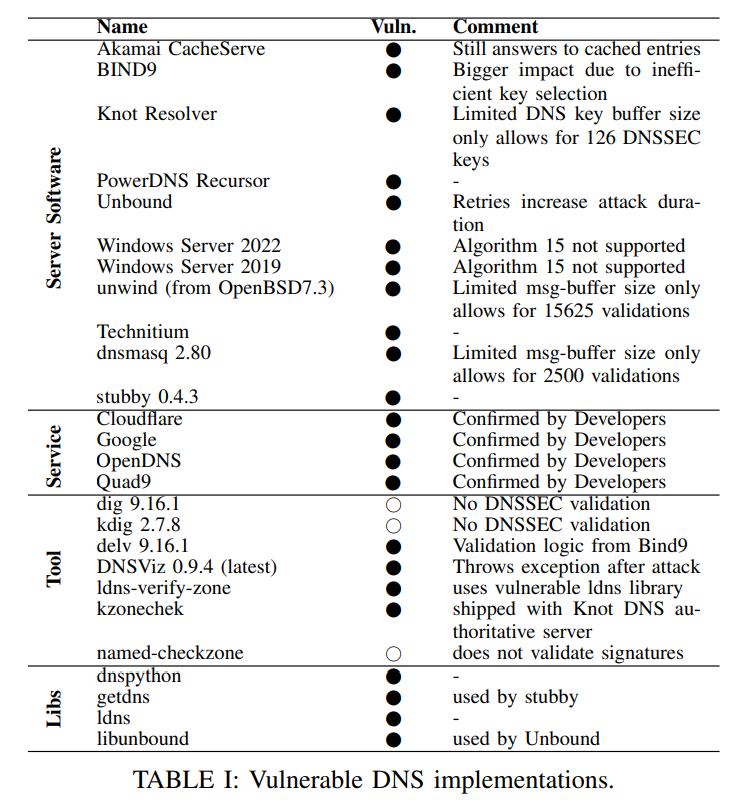

Уязвимость KeyTrap позволяет надолго вывести из строя DNS при помощи единственного запросаСпециалисты Немецкого национального исследовательского центра прикладной кибербезопасности ATHENE сообщили об обнаружении опасной уязвимости в механизме DNSSEC (Domain Name System Security Extensions) — наборе расширений протокола DNS. Брешь теоретически позволяет вывести из строя DNS-сервер путём проведения DoS-атаки. В исследовании приняли участие сотрудники Франкфуртского университета имени Иоганна Вольфганга Гёте (Goethe University Frankfurt), Фраунгоферовского института технологий информационной безопасности (Fraunhofer SIT) и Дармштадтского технического университета (Technical University of Darmstadt).

Источник изображения: pixabay.com Расширения DNSSEC призваны минимизировать атаки, связанные с подменой IP-адреса при обработке доменных имён. Технология нацелена на обеспечение достоверности и целостности данных. Принцип работы DNSSEC основан на использовании цифровых подписей, при этом сам механизм не шифрует данные и не изменяет управление ими. Обнаруженная уязвимость получила название KeyTrap, или CVE-2023-50387: ей присвоен рейтинг опасности CVSS 7,5 балла из 10. Атака нацелена на DNS-резолвер. Отправка сформированного специальным образом пакета данных приводит к тому, что DNS-резолвер, использующий DNSSEC, начинает выполнять огромный объём ресурсоёмких криптографических вычислений. Кроме того, существует схожая уязвимость NSEC3 (CVE-2023-50868) при вычислении хешей.

Источник: ATHENE Из-за такой алгоритмической атаки количество выполняемых CPU инструкций в DNS-резолвере возрастает в 2 млн раз, и система оказывается не в состоянии обрабатывать другие запросы. Исследователи заявляют, что один запрос может привести к недоступности сервера: в зависимости от реализации резолвера это состояние длится от 56 секунд до 16 часов. По оценкам, на сегодняшний день DNS-резолверы с расширениями DNSSEC используют 31 % веб-клиентов в интернете. Таким образом, проблема носит масштабный характер. Она затрагивает, например, Google Public DNS, Quad9, OpenDNS и Cloudflare. Об уязвимости также сообщила компания Akamai, которая уже выпустила необходимые исправления для рекурсивных резолверов Akamai DNSi (CacheServe, AnswerX). Уязвимость устранена в версиях Unbound 1.19.1, PowerDNS Recursor 4.8.6, 4.9.3 и 5.0.2, Knot Resolver 5.7.1, dnsmasq 2.90, BIND 9.16.48, 9.18.24 и 9.19.21. Примечательно, что уязвимость в BIND9 появилась ещё в 2000 году, а в Unbound — в 2007 году. И все эти годы проблемы никто не замечал, несмотря на открытость исходного кода обоих проектов.

15.02.2024 [14:29], Сергей Карасёв

Фишеры берут на вооружение генеративный ИИ для повышения эффективности атакКомпания Positive Technologies обнародовала результаты исследования, в ходе которого изучались тенденции в области фишинговых атак в мировом масштабе в 2023 году. Говорится, что модель «фишинг как услуга» стала обычной практикой, а злоумышленники начинают внедрять технологии генеративного ИИ для повышения эффективности своей деятельности. В отчёте сказано, что основными целями фишеров являются получение данных (85 %) и финансовой выгоды (26 %). Похищенная конфиденциальная информация зачастую затем сбывается в даркнете. Кража сведений может также осуществляться с целью шпионажа за организацией или страной.

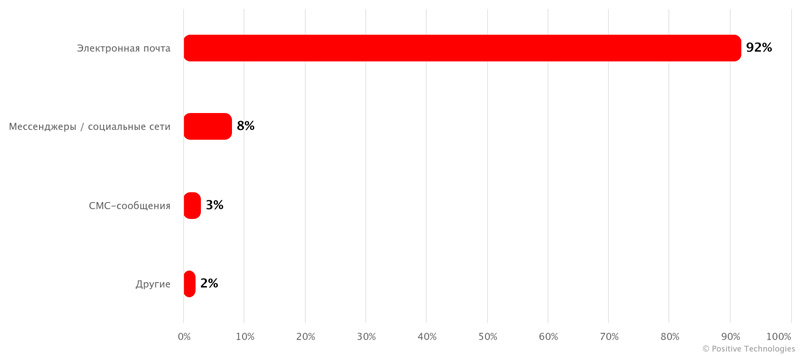

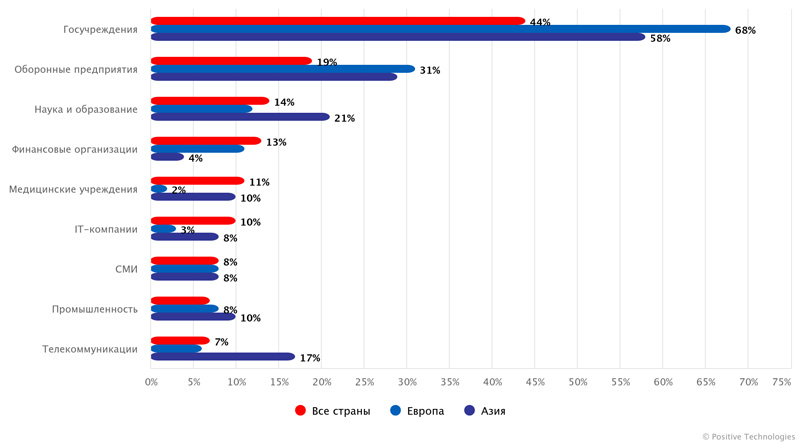

Источник изображений: Positive Technologies Самым распространённым каналом для коммуникации с жертвами для фишеров остаётся электронная почта — на неё приходится около 92 % всех атак. В 8 % случаев также применяются мессенджеры и социальные сети, а в 3 % нападений злоумышленники рассылают SMS. Чаще всего в фишинговых сообщениях киберпреступники выдают себя за контрагентов (26 %), специалистов техподдержки или IT (15 %) и представителей госорганов (13 %). Для доставки вредоносной нагрузки с помощью вложений наиболее часто (в 37 % случаев) используют архивы (ZIP, 7z, RAR и т. п.), а на втором месте по популярности (30 %) находятся текстовые документы (DOC, ODT, ONE и т. п.). В 43 % фишинговых сообщений используются ссылки, которые приводят либо к загрузке вредоносного файла (46 %), либо к переходу на поддельную страницу для ввода учётных данных (50 %). Кроме того, мошенники внедряют в свои сообщения QR-коды, которые помогают скрывать вредоносные адреса от получателей и систем защиты.  Более половины (56 %) всех фишинговых атак носят целевой характер: мишенями становятся как конкретные организации, так и определённые отрасли и даже целые страны. Чаще всего в таких случаях жертвами являются госучреждения (44 % целевых инцидентов) и оборонные предприятия (19 %). Далее следуют организации в сфере науки и образования (14 %), финансовые структуры (13 %) и медицинские учреждения (11 %). Говорится, что из-за сложной геополитической ситуации по всему миру фишинговые атаки на государственные организации проводятся чаще, чем на другие отрасли. Аналитики Positive Technologies прогнозируют, что киберпреступники продолжат активно внедрять средства ИИ. Такие инструменты позволяют генерировать убедительные фишинговые сообщения, создавать дипфейки голосов, изображений и видео, а также поддерживать осмысленный диалог с жертвой в автоматизированном режиме. Что касается модели «фишинг как услуга», то стоимость готовых фишинговых проектов начинается с $15 и может достигать $5000. Бюджет до $100 позволяет приобрести услуги SMS-фишинга или заказать изготовление шаблонов фишинговых писем. А за $100–$1000 можно купить готовые фишинговые страницы, фишинговые проекты, имитирующие деятельность банков, и пр. |

|