Материалы по тегу: безопасность

|

16.09.2024 [13:11], Руслан Авдеев

Microsoft готовит новый «слой безопасности» в Windows для предотвращения инцидентов, сопоставимых по масштабу со сбоем CrowdStrikeНе желая повторения инцидента, который вывел из строя миллионы компьютеров на Windows из-за бага в ПО CrowdStrike, Microsoft собрала ключевых разработчиков решений кибербезопасности на закрытой встрече Windows Endpoint Security Ecosystem Summit, где предложила им новый подход к защите Windows-систем. По данным PC Mag, речь идёт о новой платформе, позволяющей отказаться от доступа антивирусных программ к ядру операционной системы. В блоге компании по итогам мероприятия сообщается, что Microsoft намерена развивать принципы, уже применяемые в Windows 11 и позволяющие во многих случаях обеспечивать защиту системы без непосредственного доступа к ядру. Инцидент с антивирусным ПО CrowdStrike, затронувший миллионы компьютеров по всему миру, во многом произошёл потому, что ПО имело доступ к ядру ОС. С одной стороны, без подобной функциональности со многими угрозами справиться трудно, с другой — именно из-за неё пользователи увидели «синий экран смерти» на миллионах ПК. Microsoft обвинила в случившемся власти Евросоюза, в своё время вынудившие компанию обеспечить подобный доступ разработчикам антивирусов. Впрочем, ни о каком закрытии доступа к ядру Windows речи пока не идёт. Клиенты и партнёры попросили компанию «предоставить дополнительные возможности обеспечения безопасности вне режима ядра», что позволило бы разработчикам создавать антивирусное ПО, не обращающееся к ядру, по крайней мере — на регулярной основе. В ходе встречи Microsoft и партнёры обсудили требования к новой платформе и основные вызовы, с которыми придётся столкнуться при её разработке. Компания сообщила, что речь идёт о долговременном проекте, в рамках которого Microsoft вместе с партнёрами намерена добиться повышенной надёжности защитного ПО без ущерба безопасности. При этом Microsoft признала, что все участники саммита согласились с тем, что вендорам антивирусного ПО и клиентам выгодно, когда у них есть выбор различных вариантов для Windows в контексте обеспечения безопасности. Например, ESET прямо заявила, что доступ к ядру должен остаться одной из опций для эффективной защиты от киберугроз. Кроме того, стороны намерены делиться практиками безопасных обновлений ПО. Именно сбой на одном из этапов выпуска обновлений ПО CrowdStrike и привёл к эпохальному сбою, обошедшемуся некоторым компаниям в сотни миллионов долларов.

15.09.2024 [15:06], Сергей Карасёв

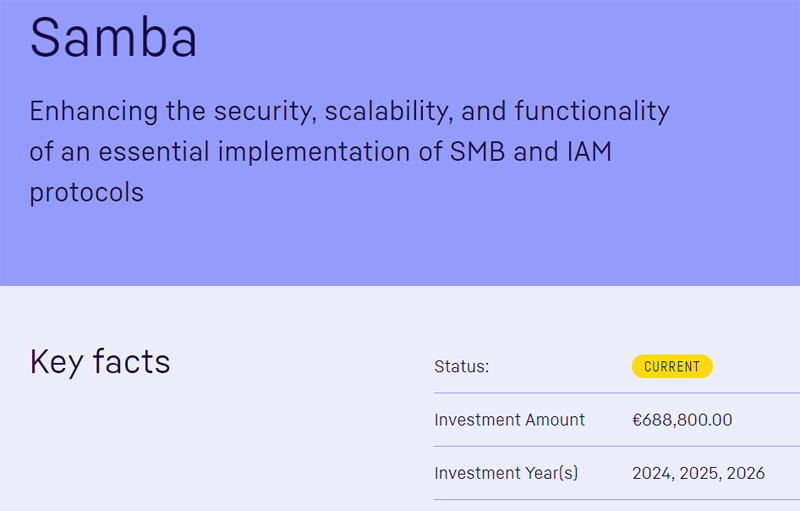

Германия выделила почти по €700 тыс. на развитие Samba и FreeBSDНемецкий фонд STF (Sovereign Tech Fund), сформированный Федеральным министерством экономики и защиты климата Германии (BMWK), по сообщению ресурса Phoronix, выделил €688 800 на развитие проекта с открытым исходным кодом Samba. Деньги получит организация SerNet, курирующая разработку Samba. Samba — специализированно ПО, которое позволяет обращаться к сетевым ресурсам на различных операционных системах по протоколу SMB/CIFS. Первый выпуск Samba состоялся в 1992 году. Софт работает на большинстве Unix-подобных систем и входит во многие дистрибутивы Linux. Распространяется Samba по условиям лицензии GPL. В течение следующих 18 месяцев разработчики займутся реализацией ряда инициатив, направленных на повышение безопасности, масштабируемости и функциональности ПО. Это, в частности, прозрачное аварийное переключение, расширения SMB3 UNIX и поддержка SMB поверх QUIC. Улучшения, разработка которых поддерживается STF, призваны гарантировать, что Samba останется надёжным и безопасным решением для организаций, которые полагаются на суверенную ИТ-инфраструктуру, максимально независимую от проприетарного ПО и при этом обеспечивающую оптимальную совместимость.

Источник изображения: STF В августе FreeBSD Foundation, координирующая развитие ОС FreeBSD, также сообщила о выделении фондом STF €688 400 на развитие проекта. Средства, в частности, пойдут на улучшение инструментария разработки ОС, повышение безопасности и закрытие технических долгов. Работы будут проводить в 2024–2025 гг. Кроме того, STF уже вложился в развитие и поддержку GNOME, PHP, FFmpeg, coreutils, systemd, curl, OpenSSH и массу других открытых проектов.

13.09.2024 [13:00], Руслан Авдеев

Великобритания причислила ЦОД к критической национальной инфраструктуре (CNI) с государственной поддержкойВеликобритания отнесла дата-центры к элементам критически важной национальной инфраструктуры (CNI). По данным The Register, в результате сектор будет обеспечен господдержкой, направленной на предотвращение негативных последствий сбоев в работе IT, примером которых может служить инцидент с CrowdStrike, а также на защиту от кибератак и природных катаклизмов. ЦОД стали четырнадцатым дополнением к списку CNI-объектов Великобритании. Также в список входят гражданская атомная промышленность, энергетика, финансы, здравоохранение и др. Это первое обновление списка почти за 10 лет после добавления в него в 2015 году космической и оборонной сфер. Новость появилась через год после того, как NCSC предупредил о растущем уровне угрозы CNI-объектам Великобритании. В ноябре 2023 года было объявлено, что готовность справляться с киберугрозами в стране оставляет желать лучшего. За поддержку отвечает специальная команда из высокопоставленных правительственных чиновников, которая будет отслеживать ландшафт угроз и прогнозировать возможные риски. Кроме того, та же команда будет отвечать за реагирование на чрезвычайные ситуации. Национальный центр кибербезопасности Великобритании (NCSC), а также другие спецслужбы будут получать приоритетный доступ к ЦОД, если те подвергнутся той или иной угрозе. Пока власти не комментируют, что подразумевается под «приоритетным доступом». Как заявляют представители властей, уже само присвоение дата-центрам статуса CNI будет сдерживать киберпреступников от атак. СМИ усомнились в таких выводах, предположив, что это сделает объекты более привлекательной целью для злоумышленников. Также ожидается, что присвоение дата-центрам нового статуса повысит уверенность в будущих инвестициях в сектор. Параллельно правительство Великобритании приветствовало инвестиции в объёме £3,75 млрд ($4,89 млрд) в крупнейший в Европе дата-центр, строительство которого запланировано компанией DC01UK в Хартфордшире, что недалеко от Лондона. После победы на выборах лейбористское правительство отозвали решения, блокировавшие строительство ЦОД в Хартфордшире и Бакингемшире, граничащими с «Большим Лондоном». Впрочем, некоторые эксперты подчёркивают, что сегодня хранение и обработка данных обычно не ограничивается одной страной, так что любые новые правила стоит прорабатывать и принимать на международном уровне. При этом многие ЦОД обслуживают по несколько или даже много клиентов одновременно, поэтому ограничения затронут всех пользователей, даже тех, чей бизнес не относится к критической инфраструктуре. Это может замедлить инновации и повысить расходы. Возможно, операторам ЦОД придётся создать специальные кластеры только для критической инфраструктуры, что дополнительно усложнит решение вопросов и повысит затраты — необходимо будет найти баланс между безопасностью и небольшими затратами.

11.09.2024 [11:47], Руслан Авдеев

План Малайзии по блокировке зарубежных DNS провалился через день из-за массового протеста граждан и бизнесаТелеком-регулятор Малайзии был вынужден отказаться от блокировки находящихся за рубежом DNS-сервисов. По данным The Register, это случилось всего через день после введения плана в действие, поскольку местные регуляторы столкнулись с резкой критикой со стороны населения и компаний, в числе прочего обвинивших правительство в злоупотреблении полномочиями. В прошлую пятницу местная Комиссия по коммуникациям и мультимедиа Малайзии (Malaysian Communications and Multimedia Commission, MCMC) опубликовала материал в формате вопрос-ответ, в котором сообщила, что все интернет-провайдеры получили указание перенаправлять трафик с офшорных DNS-сервисов на альтернативные, подконтрольные малайзийским интернет-провайдерам. Предполагалось, что такие меры защитят граждан от азартных игр, контента «для взрослых», нарушения авторских прав и мошенничества. Утверждалось, что новые меры не повлияют на скорость интернета при посещении легальных веб-сайтов. Немедленно граждане, медийные персоны и политики выступили против такого плана, заявив, что он может оказаться равносильным цензуре и, следовательно, речь идёт о злоупотреблении полномочиями правительством. Более того, некоторые политики назвали меры «контрпродуктивными» для развития IT-стартапов, инноваций вообще и дата-центров. В MCMC выпустили второе заявление, в котором снова подчеркнули, что новые меры направлены на защиту уязвимых групп от вредоносного контента. В Комиссии вновь пообещали, что блокироваться будут только незаконные сайты, а считающие себя несправедливо обиженными могут подать жалобы в Апелляционный трибунал. По данным регулятора, с 2018 года по начало августа 2024 года заблокировано более 24 тыс. сайтов, из них около 39 % — за азартные игры, 31 % — за «взрослый» медиаконтент и 14 % за нарушение авторских прав. Остальные заблокированы по иным причинам, связанным с проституцией, мошенничеством и т.п. В итоге инициатива MCMC провалилась. Директива о запрете зарубежных DNS должна была вступить в силу 30 сентября, но уже к субботе — буквально через день после её анонса, местный министр связи Фахми Фадзил (Fahmi Fadzil) объявил, что приказал MCMC пока не принимать никаких мер, а у заинтересованных сторон запрошены дополнительные комментарии. В странах Евросоюза, США, Китае, России и т.п. также принимаются меры по «фильтрации» неугодного контента, которые часто ведут к результатам, прямо противоположным задуманным. В случае с Малайзией проблема усугубляется тем, что страна претендует на роль нового IT-хаба, способного потеснить соседний Сингапур, а такие ограничения действительно способны повредить развивающемуся бизнесу.

08.09.2024 [13:23], Сергей Карасёв

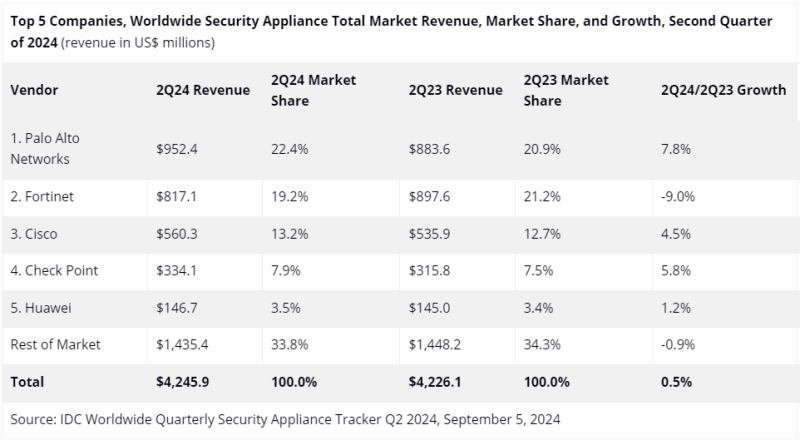

Мировой рынок устройств информационной безопасности сократился в штукахКомпания International Data Corporation (IDC) обнародовала результаты исследования глобального рынка устройств информационной безопасности по итогам II квартала 2024 год. Отрасль демонстрирует разнородную динамику: в годовом исчислении продажи несколько возросли в деньгах, но сократились в штуках. Аналитики рассматривают такие продукты, как средства обнаружения и предотвращения вторжений (IPS), брандмауэры и пр. В период с апреля по июнь включительно их продажи составили около $4,25 млрд: это на 0,5 % больше по сравнению с аналогичным периодом 2023-го, когда затраты равнялись $4,23 млрд. Вместе с тем в натуральном выражении отгрузки сократились на 4,3 %, оказавшись на уровне 1 млн единиц. С географической точки зрения Канада и Япония оказались наиболее динамичными регионами с годовым ростом на 15,4 % и 10,3 % соответственно. Вместе с тем в Латинской Америке зафиксирован спад на 10,7 %, на Ближнем Востоке и в Африке — на 17,6 %. Одним из драйверов рынка названа интеграция в продукты сетевой безопасности функций на базе ИИ, которые улучшают производительность оборудования и расширяют его возможности. Лидером мирового рынка во II квартале 2024 года стала компания Palo Alto Networks с $952,4 млн выручки и долей 22,4 % против 20,9 % годом ранее. На втором месте располагается Fortinet с $817,1 млн: у этого поставщика показатель за год ухудшился с 21,2 % до 19,2 %. Замыкает тройку Cisco с $560,3 млн и 13,2 % отрасли, что больше прошлогоднего значения в 12,7 %. Далее идут Check Point и Huawei, которые продемонстрировали продажи в размере $334,1 млн и $146,7 млн соответственно: у первого из этих производителей доля за год поднялась с 7,5 % до 7,9 %, у второго — с 3,4 % до 3,5 %.

27.08.2024 [14:11], Руслан Авдеев

Чтобы не было как с CrowdStrike: Microsoft соберёт ИБ-компании и обсудит дальнейшее развитие систем защиты WindowsКомпания Microsoft объявила о намерении провести специальную встречу Windows Security Summit, посвящённую недавнему глобальному сбою ОС Windows, связанному с багом в защитном ПО компании CrowdStrike. По данным Microsoft, на мероприятии 10 сентября будут обсуждаться меры по усилению кибербезопасности и защите критической инфраструктуры с партнёрами, включая CrowdStrike. Microsoft намерена разработать меры, предотвращающие повторение недавних событий — по имеющимся сведениям, пострадало не менее 8,5 млн компьютеров под управлением Windows, а ущерб составил миллиарды долларов. Особенно крупные претензии имеются у авиакомпании Delta Air Lines, работа которой была почти парализована. Помимо этой и других авиакомпаний, пострадали IT-системы медицинских организаций, железнодорожных компаний и других объектов критически важной инфраструктуры. Только ущерб компаний из рейтинга Fortune 500 составил порядка $5,4 млрд, не считая бизнесов помельче, прибегавших к отчаянным и необычным мерам для восстановления работоспособности.

Источник изображения: Majid Rangraz/unsplash.com Microsoft даст поставщикам решений для защиты конечных точек площадку для дискуссии по вопросу предотвращения подобных инцидентов в будущем. Будет обсуждаться создание более безопасных систем защиты — причиной катастрофы с ПО CrowdStrike стало то, что во время тестирования обновлений был пропущен баг. Microsoft винит в произошедшем евробюрократов, в своё время заставивших компанию предоставить сторонним разработчикам доступ к ядру операционной системы. По данным анонимного источника в Microsoft, участники встречи, вероятно, будут обсуждать возможность работы их приложений в первую очередь в пользовательском пространстве, имеющем меньше привилегий в сравнении с уровнем ядра. Microsoft пообещала рассказать о достигнутых решениях и договорённостях после завершения саммита.

26.08.2024 [11:34], Сергей Карасёв

По стопам Amazon: благодаря облаку годовая выручка IT-подразделения владельца супермаркетов Lidl достигла €1,9 млрд

software

австрия

германия

евросоюз

ии

импортозамещение

информационная безопасность

конфиденциальность

облако

финансы

Schwarz Group, владелец немецких сетей супермаркетов Lidl и Kaufland, по сообщению газеты Financial Times, активно развивает IT-бизнес. Речь идёт о предоставлении услуг облачных вычислений и кибербезопасности корпоративным клиентам на базе подразделения Schwarz Digits. Развёртыванием IT-сервисов Schwarz Group занялась в 2021 году, начав с системы, предназначенной для внутреннего использования. Целью было прежде всего устранение зависимости от третьих сторон. Поскольку в Германии подходящих провайдеров не было, группа стремилась, по крайней мере, использовать европейских поставщиков услуг во избежание хранения данных в других юрисдикциях. Придя к выводу, что ни один существующий провайдер не может удовлетворить её потребности, компания решила создать собственный облачный сервис — StackIT. В 2023 году подразделение Schwarz Digits стало самостоятельной операционной структурой. Годовая выручка достигла €1,9 млрд, а штат сотрудников составляет около 7500 человек. Клиентами Schwarz Digits являются, в частности, немецкий производитель ПО корпоративного класса SAP, футбольный клуб «Бавария» и порт Гамбурга. Основным преимуществом облачных сервисов Schwarz Digits является то, что все данные клиентов обрабатываются и хранятся исключительно в Германии и Австрии, где действуют строгие законы о конфиденциальности и защите информации. В 2023 году Schwarz Group решила заняться технологиями ИИ, приобретя миноритарную долю в немецком стартапе Aleph Alpha. Эта компания, основанная в 2019 году, занимается разработкой больших языковых моделей (LLM). Стартап делает упор на концепцию «суверенитета данных». Свои LLM фирма предлагает корпоративным заказчикам и государственным учреждениям. В конце прошлого года Aleph Alpha провела раунд финансирования на сумму более $500 млн, а одним из инвесторов стала Schwarz Group. По словам Акселя Опперманна (Axel Oppermann), владельца немецкой IT-консалтинговой компании Avispador, внимание Schwarz Digits к облачным вычислениям, кибербезопасности и ИИ было «хорошо продуманным», поскольку все три области представляют значительный интерес для клиентов. Фактически Schwarz Digits стала серьёзным региональным конкурентом таким гигантам, как Amazon Web Services (AWS), Google Cloud и Microsoft Azure. Однако для выхода на международный уровень, по мнению Опперманна, Schwarz Digits не хватает развитой партнёрской сети.

20.08.2024 [14:16], Руслан Авдеев

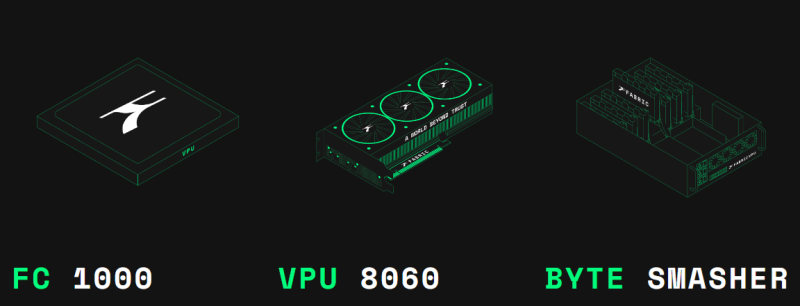

Разработчик универсальных криптоускорителей Fabric Cryptography привлёк $33 млнПредлагающий чипы для аппаратного ускорения криптографических операций стартап Fabric Cryptography Inc. в ходе раунда финансирования A сумел привлечь $33 млн для поддержки дальнейшей разработки своих продуктов. По данным Silicon Angle, общий объём внешнего финансирования достиг $39 млн. Ведущими инвесторами стали Blockchain Capital и 1kx, свой вклад сделали и криптовалютные компании Offchain Labs, Polygon и Matter Labs. Основным продуктом компании является SoC Verifiable Processing Unit (VPU), специально созданный для обработки криптографических алгоритмов. На обработку таких алгоритмов требуется немало вычислительных ресурсов при (де-)шифровании больших массивов данных. Вендор заявляет, что VPU могут более эффективно использовать криптографическое ПО, чем традиционные процессоры, снижая эксплуатационные расходы. На рынке уже имеются многочисленные чипы для криптографических задач. Однако многие из них оптимизированы лишь для определённого набора криптографических алгоритмов. Fabric Cryptography наделила VPU набором команд (ISA), оптимизированных именно для операций, применяемых при шифровании и хешировании. Это позволяет перепрограммировать VPU для новых алгоритмов. VPU включает RISC-V ядра, векторные блоки, быстрый неблокирующий интерконнект и унифицированную память неназванного типа. Чип FC 1000 включает один VPU. PCIe-карта VPU 8060 включает три чипа FC 1000 и 30 Гбайт памяти с пропускной способностью около 1 Тбайт/с. Сервер Byte Smasher включает до восьми VPU 8060 и обеспечивает производительность более 1 Тбайт/с на задачах хеширования. Первым целевым примером использования VPU является ускорение алгоритмов ZKP (Zero-knowledge proof, доказательство с нулевым разглашением), которые применяются некоторыми блокчейн-платформами. В Fabric Cryptography рассказали, что получили предварительные заказы на VPU на десятки миллионов долларов именно от клиентов, рассчитывающих на выполнение ZKP-задач. Fabric Cryptography намерена использовать полученные инвестиции на разработку новой, более производительной версии ускорителя и найм разработчиков ПО. Сейчас в компании работают более 60 инженеров, перешедших из AMD, Apple, Galois, Intel, NVIDIA и т.д. В комплекте с чипами компания предлагает компилятор и несколько связанных инструментов, которые упрощают внедрение приложений, использующих VPU.

12.08.2024 [21:30], Руслан Авдеев

CrowdStrike позволит более гибко управлять обновлениями Falcon Sensor, которые стали причиной сбоя миллионов Windows-системКомпания CrowdStrike, ставшая главной виновницей недавнего сбоя ОС Windows на более 8,5 млн компьютеров, решила изменить политику обновления своего ПО. По информации Dark Reading, против компании уже поданы два коллективных иска, так что она планирует существенно пересмотреть процесс подготовки и массового развёртывания апдейтов. Чтобы не повторять ошибок прошлого, компания пообещала сформировать новую процедуру тестирования контента, введение дополнительных этапов внедрения ПО и новых проверок его надёжности, а также новые механизмы валидации обновлений. CrowdStrike также попросила двух сторонних вендоров проанализировать её ПО Falcon Sensor, ставшее причиной инцидента. Кроме того, они должны оценить систему контроля качества и механизм выпуска релизов продуктов. Проблемы CrowdStrike, Microsoft и миллионов пользователей по всему миру начались 19 июля, после выпуска обновления Falcon. Автоматически развёрнутое обновление вызвало сбой ОС по всему миру. Во многих случаях системным администраторам приходилось вручную перезагружать компьютеры, в том числе прибегая к необычным трюкам — в компаниях с большим парком ПК на восстановление ушли дни. Против CrowdStrike уже подано не менее двух коллективных исков, от имени акционеров компании и со стороны пострадавших заказчиков. Особенно агрессивную позицию занимает Delta Air Lines, потерявшая, по её словам, полмиллиарда долларов — эта и другие компании могут подать собственные иски в скором времени, несмотря на оправдания CrowdStrike и Microsoft. Причина сбоя оказалась в недостаточно качественном тестировании системы обновлений для Falcon Sensor. Изменения в ней были сделаны ещё в феврале 2024 года, но аудит показал, что они успешно прошли автоматическую валидацию и многоступенчатое тестирование, хотя этого не должно было произойти. Причём проблема не дала о себе знать даже во время ограниченных тестов на реальных пользователях.

10.08.2024 [12:01], Руслан Авдеев

Cisco второй раз за год уволит тысячи сотрудников и сосредоточится на ИИ и кибербезопасностиКомпания Cisco сократит тысячи сотрудников в ходе второго раунда увольнений. По данным Reuters, это связано с тем, что компания намерена сместить фокус внимания на области с высокими темпами роста, включая кибербезопасность и системы искусственного интеллекта (ИИ). Если в феврале Cisco уволила порядка 4 тыс. человек, то теперь, не исключено, под сокращение попадёт несколько больше. Вероятнее всего, компания объявит о непростых кадровых решениях уже в будущую среду в ходе очередного квартального отчёта. В своё время Reuters сообщила о февральских увольнениях ещё до того, как об этом объявила сама компания, поэтому её источники могут считаться довольно надёжными. При этом в июле 2023 года штат Cisco составлял 84,9 тыс человек. После сообщения Reuters об очередных сокращениях акции компании упали в цене приблизительно на 1 %, всего они подешевели за год более чем на 9 %. Сейчас компания страдает от малого спроса и проблем с цепочками поставок для своего основного бизнеса. Это заставляет её диверсифицировать бизнес — например, в марте закрыта сделка по покупке за $28 млрд компании Splunk, занимающейся обеспечением кибербезопасности. Покупка позволит снизить зависимость от «разовых» продаж, стимулируя бизнес, связанный с продажей технологических решений по подпискам. Кроме того, компания пытается интегрировать ИИ в свои продукты и в мае подтвердила намерение добиться в 2025 году продаж ИИ-решений на $1 млрд. В июне компания основала миллиардный фонд для инвестиций в ИИ-стартапы вроде Cohere, Mistral AI и Scale AI. На тот момент компания объявила, что за последние годы приобрела 20 связанных с ИИ компаний. Увольнения — последнее из событий такого рода в технологической индустрии, позволяющая сократить издержки в текущем году, чтобы компенсировать большие инвестиции в ИИ. Всего, по данным портала Layoffs.fyi, с начала года в 393 технокомпаниях уволили более 126 тыс. человек. Ранее в августе Dell объявила о сокращении более 10 % рабочей силы — около 12,5 тыс. человек, в основном из отделов продаж и маркетинга. |

|