Материалы по тегу: безопасность

|

10.04.2023 [12:03], Андрей Крупин

Yandex Cloud открыла доступ к сервису для хранения конфиденциальной информации LockboxОблачная платформа Yandex Cloud сделала сервис для хранения конфиденциальной информации Lockbox общедоступным для российских компаний. Ранее решение использовалось только во внутренней IT-инфраструктуре «Яндекса». Yandex Lockbox обеспечивает централизованное и безопасное хранение чувствительных данных в зашифрованном виде. Это могут быть пароли от баз данных, ключи сертификата сервера и прочие сведения ограниченного доступа, надёжность хранения которых обеспечивается за счёт репликации данных в трёх зонах доступности облачной платформы. Поддерживается возможность обращения к Lockbox из внешних систем с помощью gRPC или REST API.  Решение Yandex Lockbox интегрировано с несколькими сервисами облачной платформы. Его можно использовать, например, при работе с кластерами Kubernetes или бессерверными вычислениями. Кроме этого, данные Lockbox можно шифровать с использованием ключа сервиса Key Management Service (KMS). «Для нас важно не просто регулярно повышать общий уровень безопасности всей облачной платформы, а инвестировать в рынок, создавая собственные продукты ИБ. Предоставляя Yandex Lockbox, мы решаем важную задачу облачной безопасности — защита паролей и любых других секретов. Это поможет компаниям из разных отраслей повышать безопасность доступа к конфиденциальным данным и соответствовать общепринятым стандартам», — прокомментировали запуск сервиса для широкой аудитории в Yandex Cloud.

06.04.2023 [22:59], Андрей Крупин

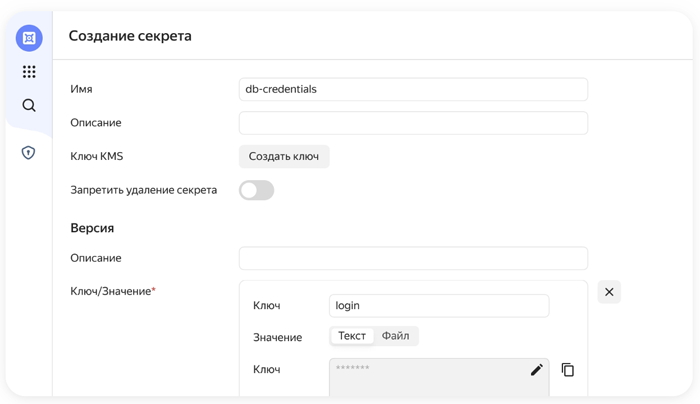

Система комплексной защиты рабочих станций и серверов ViPNet EndPoint Protection получила сертификат ФСТЭК РоссииКомпания «Информационные технологии и коммуникационные системы» («ИнфоТеКС»), занимающаяся разработкой VPN-решений и средств криптографической защиты информации, сообщила получении положительного заключения Федеральной службы по техническому и экспортному контролю на программный комплекс ViPNet EndPoint Protection. ViPNet EndPoint Protection обеспечивает защиту рабочих станций и серверов от цифровых угроз. В основу продукта положена модульная клиент-серверная архитектура, ключевыми компонентами которой являются эвристический Anti-Malware-модуль, межсетевой экран, система обнаружения и предотвращения вторжений, модуль поведенческого анализа, а также контроль запуска приложений на основе чёрных и белых списков.  Сертификат ФСТЭК России подтверждает соответствие ViPNet EndPoint Protection требованиям к межсетевым экранам «Профиль защиты межсетевых экранов типа В четвёртого класса защиты», требованиям к системам обнаружения вторжений «Профиль защиты систем обнаружения вторжений уровня узла четвёртого класса защиты», а также «Требованиям по безопасности информации, устанавливающим уровни доверия к средствам технического защиты информации и средствам обеспечения безопасности информационных технологий» по 4 уровню доверия. Продукт поддерживает работу с операционными системами Windows, Linux и зарегистрирован в реестре отечественного ПО.

06.04.2023 [19:30], Андрей Крупин

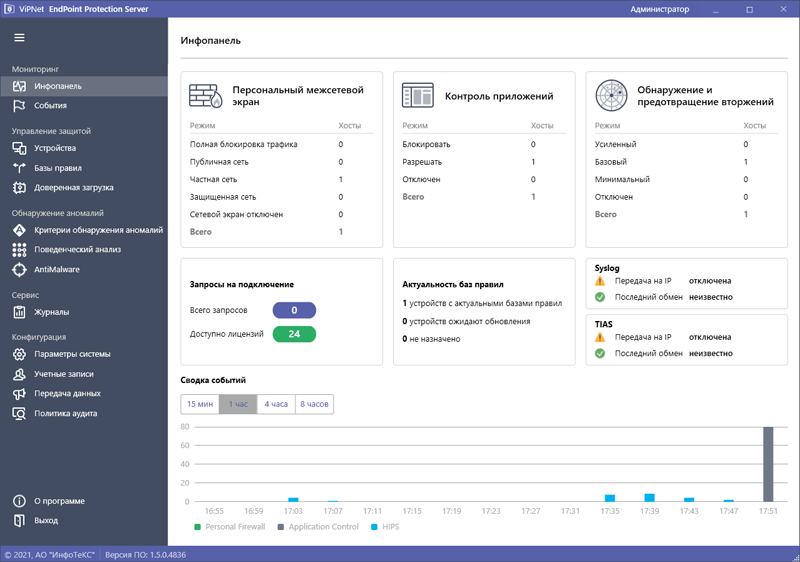

«Лаборатория Касперского» выпустила решение для управления мобильными устройствами в корпоративной среде«Лаборатория Касперского» выпустила новый продукт Kaspersky Secure Mobility Management, предназначенный для удалённого управления жизненным циклом и безопасностью мобильного парка предприятий. Kaspersky Secure Mobility Management ориентирован на крупные организации, активно использующие в бизнесе более ста мобильных устройств одновременно. Решение поддерживает различные сценарии использования гаджетов (в том числе — удалённую поддержку, аудит потерянных или украденных устройств) и обладает широкой функциональностью с точки зрения киберзащиты. Среди возможностей — обнаружение вредоносных программ, антифишинг, антиспам, веб-контроль, контроль программ и устройств, отслеживание событий безопасности, реагирование на инциденты, отслеживание и реагирование на события регуляторных политик (compliance), загрузка сертификатов безопасности и пр.

Изображение: «Лаборатория Касперского» С помощью Kaspersky Secure Mobility Management компания может также создать внутренний каталог приложений, откуда сотрудники смогут устанавливать только нужные для бизнеса программы. Благодаря функции «белый список» службы информационной безопасности могут определять допустимые для посещения веб-ресурсы и их категории, что позволяет значительно снизить риски заражения, фишинга и утечки данных. По данным аналитического агентства J’son & Partners Consulting, в 2019 году в России корпоративные системы управления мобильными устройствами (MDM, EMM, UEM) применяли лишь 5 % компаний, к 2025 году, по прогнозам, их будут использовать 90 % организаций.

06.04.2023 [13:58], Сергей Карасёв

Уязвимости нулевого дня угрожают 80 тыс. устройств QNAP по всему мируВ ряде операционных систем для оборудования QNAP обнаружены уязвимости, которые затрагивают приблизительно 80 тыс. устройств по всему миру. Дыры присутствуют в программном обеспечении QTS, QuTS hero, QuTScloud и QVP, а их эксплуатация может приводить в том числе к выполнению произвольного кода в системе жертвы. Баги выявлены специалистами Sternum. Проблемы связаны с нарушением прав доступа к памяти. В случае успешной атаки злоумышленники могут повлиять на стабильность работы оборудования или спровоцировать непредсказуемое поведение устройства. В бюллетене безопасности QNAP также говорится о возможности извлечения «секретных значений».

Источник изображения: pixabay.com Уязвимости получили индексы CVE-2022-27597 и CVE-2022-27598. Они устранены в QTS версии 5.0.1.2346 (сборка 20230322 и более поздние модификации), а также в QuTS hero версии h5.0.1.2348 (сборка 20230324 и выше). Обновления для операционных систем QuTScloud и QVP пока не выпущены, но QNAP заявляет, что в срочном порядке решает проблемы. Отмечается также, что дыры представляют не слишком большую опасность. К тому же пока не зафиксированы случаи их практической эксплуатации. С другой стороны, говорят эксперты в области информационной безопасности, устройства QNAP, как и многое другое оборудование IoT, зачастую имеют некорректную конфигурацию, остаются незащищёнными брандмауэром и не обновляются. Это создаёт дополнительные риски для организаций.

06.04.2023 [13:57], Сергей Карасёв

Российские компании интересуются китайскими ИБ-решениямиВ сложившейся геополитической обстановке российские компании, по сообщению газеты «Коммерсантъ», вынуждены искать альтернативы зарубежным решениям для обеспечения информационной безопасности (ИБ). При этом всё чаще отечественные заказчики обращаются к поставщикам из Китая. По данным интегратора К2Тех, опросившего в марте 2023 года примерно 120 компаний в ключевых отраслях экономики, до 2022-го лишь 5 % респондентов использовали китайские средства киберзащиты. Однако теперь применять такие решения вместо продуктов ушедших из России разработчиков планируют примерно 60 % корпоративных заказчиков.

Источник изображения: pixabay.com Российские компании чаще всего рассматривает возможность внедрения китайских межсетевых экранов: об этом сообщили 70 % опрошенных. На втором месте по востребованности находятся системы предотвращения вторжений (IPS): их в ближайшее время намерены заменить 47 % респондентов. Системы мониторинга и сканеры безопасности в рамках проектов по импортозамещению интересуют 16 % участников опроса. Сообщается, что рост интереса к китайским ИБ-решениям со стороны российских компаний объясняется прежде всего отсутствием отечественных альтернатив. В частности, средства киберзащиты из КНР якобы способны обеспечить требуемую функциональность, тогда как отечественные поставщики «либо дорабатывают свои решения, либо не имеют аналогов вовсе». С другой стороны, отсутствие сертификатов ФСТЭК пока не позволяет китайским поставщикам работать с госсектором и субъектами критической информационной инфраструктуры РФ. «Для полноценного проникновения на рынок РФ китайцам-вендорам необходимо пройти сертификацию регуляторов, решить вопросы с локализацией продуктов и преодолеть ряд других технических и организационных сложностей»,— приводит «Коммерсантъ» слова представителя «РТК-Солар».

04.04.2023 [13:36], Сергей Карасёв

Атака на VoIP-платформу 3CX вышла на новый уровень: злоумышленники распространяют бэкдор GopuramЗлоумышленники, взломавшие VoIP-приложение 3CX для персональных компьютеров, начали распространять через эту платформу вредоносное ПО второго уровня. Как сообщает ресурс Dark Reading, речь идёт о бэкдоре Gopuram, который применяется прежде всего для кражи информации. Об атаке на 3CX, напомним, стало известно в конце марта 2023 года. Злоумышленники смогли интегрировать вредоносный код в Electron-приложение 3CX DesktopApp, а под угрозой оказались десятки тысяч бизнес-клиентов.

Источник изображения: pixabay.com Анализ, проведённый специалистами «Лаборатории Касперского», говорит о том, что к взлому платформы 3CX причастна кибергруппировка Lazarus. Она использует методы, характерные для APT-атак, но специализируется на финансовых киберпреступлениях. Отмечается, что используемый злоумышленниками зловред Gopuram применяется преимущественно в атаках на компании, имеющие отношение к криптовалютам. Бэкдор содержит несколько модулей, которые могут использоваться для кражи данных, загрузки дополнительного вредоносного ПО, а также для запуска, остановки и удаления различных служб в системе жертвы. «Лаборатория Касперского» отслеживает Gopuram как минимум с 2020 года, когда зловред был выявлен в IT-инфраструктуре, принадлежащей криптовалютной компании в Юго-Восточной Азии. Цель распространения бэкдора — кибершпионаж. Gopuram представляет собой полезную нагрузку второй ступени, которая предназначена для слежки за целевыми организациями. Разработчики приложения рекомендуют срочно удалить троянизированные версии программы 3CX DesktopApp и до выхода обновления использовать веб-клиент. «Вместе с компанией Mandiant мы проводим полное расследование инцидента. Оно включает тщательную проверку безопасности нашего веб-клиента и приложения PWA. Инженеры Mandiant проверяют весь исходный код веб-приложения и приложения Electron на наличие возможных уязвимостей», — заявляет 3CX.

31.03.2023 [18:58], Руслан Авдеев

Эксперт по ИИ-системам призвал бомбить недружественные дата-центры, получившие слишком много «железа» для обучения ИИСпециалист в области искусственного интеллекта Елиэзер Юдковский (Eliezer Yudkowsky) призвал ограничить вычислительные мощности для обучения ИИ во всём мире. Более того, он выступил с довольно смелым предложением — уничтожать ЦОД большой производительности, если любая из стран попытается построить такие мощности. Впрочем, сам Юдковский сделал как никто много для ускорения развития «общего искусственного интеллекта» (AGI). Юдковский является специалистом по «регулированию ИИ» в соответствии с целями и задачами, которые ставят разработчики — для того, чтобы тот не причинил вреда случайно или целенаправленно. Он опубликовал заметку в Time Magazine, в которой отчаянно бьёт тревогу, утверждая, что само существование человечества и даже биологических форм жизни находится под вопросом из-за неконтролируемого развития ИИ — если кому-нибудь удастся построить достаточно производительный ИскИн, способный осознавать себя. В OpenAI заявили, что планируют решить проблему «регулирования», построив ИИ, который сможет настраивать основополагающие принципы работы других искусственных интеллектов. Юдковский раскритиковал OpenAI за недостаточную прозрачность работ и подчеркнул, что недавнее открытое письмо, подписанное Илоном Маском (Elon Musk) с тысячей других IT-экспертов и призывающее к полугодовому мораторию на крупные ИИ-разработки, не отражает настоящей ситуации, поскольку такие исследования следовало бы прекратить навсегда. По мнению учёного, изучение безопасности ИИ должно занимать десятилетия, а не месяцы. Учёный призвал запретить крупные эксперименты по изучению ИИ навсегда и везде, без исключений для государственных и военных ведомств. Более того, он предложил заключить многосторонние соглашения, предусматривающие не только ограничения на создание ЦОД с большим числом ускорителей, но и снижение квот по мере того, как будут разрабатываться всё более совершенные алгоритмы обучения. Если же спецслужбы выяснят, что страна, отказавшаяся от вечного моратория, закупает компоненты и занимается строительством ЦОД для AGI, такие ЦОД следует уничтожать авиаударами, поскольку любой конфликт между странами будет менее пугающим, чем война между человечеством и искусственным интеллектом. По мнению Юдковского, при попытке создания сверхчеловеческого разума ни в коем случае нельзя допускать ошибок — возможности исправить их уже не представится.

31.03.2023 [17:45], Сергей Карасёв

Обновление со зловредом: десятки тысяч бизнес-клиентов VoIP-системы 3CX рискуют стать жертвой кибератакиКомпания 3CX предупреждает о том, что неизвестные злоумышленники смогли встроить вредоносный код в её приложение для VoIP-телефонии. Под угрозой оказались десятки тысяч корпоративных пользователей: инфицирование может происходить при загрузке установочного пакета программы с официального сайта или при доставке обновления для уже имеющегося клиента. Проблема затрагивает приложение 3CX DesktopApp для персональных компьютеров. Вредоносный код присутствует в сборках 18.12.407 и 18.12.416 для Windows и в версиях 18.11.1213, 18.12.402, 18.12.407 и 18.12.416 для macOS. «Проблема, по-видимому, связана с одной из библиотек, которую мы интегрируем в Windows Electron App через GIT. Мы всё ещё изучаем этот вопрос», — говорится в уведомлении 3CX.

Источник изображения: pixabay.com «Лаборатория Касперского» раскрывает схему атаки. После загрузки инсталлятора или получения апдейта в систему жертвы проникает троян, создающий несколько вредоносных библиотек. Далее зловред скачивает с GitHub файлы, в которых спрятаны дополнительные данные. На основе этих инструкций производится скачивание финальной вредоносной нагрузки. Злоумышленники могут собирать сведения о системе, а также воровать информацию из ряда браузеров — Chrome, Edge, Brave и Firefox. Кроме того, киберпреступники могут активировать командную оболочку, которая теоретически даёт почти неограниченную свободу действий. «Домены, к которым обращалась взломанная библиотека, уже известны. Большинство из них уже отключены. Репозиторий GitHub, в котором они упомянуты, также был закрыт. Сейчас мы работаем над новым приложением для Windows, в котором эта проблема отсутствует. Мы также выпустим новый сертификат для нашего приложения», — сообщает 3CX. Нужно отметить, что количество установок VoIP-приложения 3CX превышает 600 тыс. по всему миру. Среди многочисленных известных клиентов 3CX присутствуют такие компании, как American Express, Avis, Coca Cola, Honda, McDonald's, Pepsi и Toyota. Ежедневно решениями 3CX пользуются более 12 млн человек. Клиентам рекомендуется воспользоваться PWA-версией приложения вместо Electron-версии. К расследованию уже привлекли компанию Mandiant.

30.03.2023 [13:29], Сергей Карасёв

Cisco купила стартап Lightspin для повышения безопасности облачных инфраструктурКорпорация Cisco, по сообщению ресурса SiliconANGLE, заключила сделку по приобретению стартапа Lightspin, который специализируется на разработке технологий для поиска уязвимостей и пробелов в защите облачных инфраструктур корпоративных пользователей. О сумме сделки между ничего не сообщается. Израильская компания Lightspin создала одноимённую платформу для обеспечения безопасности облака. Система автоматически сканирует облачные среды на наличие уязвимого кода, некорректных параметров конфигурации и пр. Выявленные проблемы отображаются на централизованной панели мониторирнга, где приоритизируются в зависимости от уровня опасности.

Источник изображения: pixabay.com Кроме того, платформа Lightspin предоставляет информацию о схеме атак для каждой обнаруженной уязвимости. Решение также включает инструменты для обнаружения вредоносных программ. Для поиска зловредов применяются средства Amazon GuardDuty и Falco. Cisco намерена интегрировать приобретённую платформу в своё подразделение развивающихся технологий ET&I. Отмечается, что кибербезопасность — важный компонент стратегии развития бизнеса Cisco. Выручка соответствующего подразделения по итогам финансового квартала, завершившегося 28 января 2023 года, составила $943 млн, увеличившись на 7 % в годовом исчислении.

28.03.2023 [11:35], Андрей Крупин

«МТС Кибербезопасность» запустила услуги проактивной защиты от киберугрозКомпания «МТС Кибербезопасность» сообщила о запуске услуг по аудиту практической защищённости организаций и проактивной защите от киберугроз. В перечень предоставляемых экспертами «МТС Кибербезопасности» сервисов входят услуги проактивной защиты от цифровых угроз, включающие комплексный анализ и отладку процессов противодействия кибератакам, а также проверку возможности обхода мер защиты организации и проникновения злоумышленника в корпоративную IT-инфраструктуру. Дополнительно предоставляются услуги по оценке уровня готовности компании к отражению кибератак, проверке наличия уязвимостей и небезопасных конфигураций отдельных информационных систем заказчика.

Источник изображения: rawpixel.com / freepik.com «Рынок анализа защищённости и проактивной защиты от киберугроз — один из самых быстрорастущих. Уход западных вендоров, недоступность обновлений безопасности и появление новых уязвимостей привели к тому, что компании не могут объективно оценить реальный уровень собственной защищённости от кибератак. В то же время инструменты для проникновения в инфраструктуру широко доступны в даркнете и не требуют серьёзных финансовых вложений. Для компаний это означает угрозу финансовых потерь, нарушения непрерывности бизнеса, репутационные и регуляторные риски. Поэтому тестирования защищённости приобретают обязательный характер для организаций, которые являются привлекательной целью для злоумышленников — органов государственной власти, банков, объектов критической информационной инфраструктуры и других компаний, кража информации которых может быть монетизирована», — отмечают в компании «МТС Кибербезопасность». В команду анализа защищённости «МТС Кибербезопасности» входят ведущие специалисты отрасли с большим опытом реализации проектов в крупных компаниях различных отраслей, обладающие признанными международными сертификатами. |

|