Материалы по тегу: безопасность

|

07.02.2023 [15:04], Сергей Карасёв

Волна атак обрушилась на серверы по всему миру: причиной стала двухлетняя дыра в ПО VMwareЭксперты в области информационной безопасности, как сообщает Bloomberg, зафиксировали масштабную киберкампанию, нацеленную на внедрение программы-вымогателя в IT-системы организаций по всему миру для последующего получения выкупа от жертв. Злоумышленники атакуют серверы, эксплуатируя уязвимость в гипервизоре VMware ESXi. По оценкам, только в течение минувших выходных программа-вымогатель поразила более 2100 серверов. Наибольшее количество вторжений зафиксировано в США, Франции и Германии. Кроме того, пострадали корпоративные системы в других странах, в частности, в Италии и Канаде. Патч для этой дыры был выпущен ещё в феврале 2021 года, но нынешняя волна взломов говорит о том, что далеко не все компании загрузили апдейт.

Источник изображения: pixabay.com Уязвимость, описанная в бюллетене CVE-2021-21974, вызвана проблемой переполнения памяти в службе OpenSLP. Брешь может быть использована злоумышленниками, не прошедшими проверку подлинности, для выполнения произвольных команд. Проблема затрагивает ESXi версии 7.x до ESXi70U1c-17325551, ESXi версии 6.7.x до ESXi670-202102401-SG и ESXi версии 6.5.x до ESXi650-202102101-SG. Эксплуатируя дыру, злоумышленники внедряют вредоносную программу ESXiArgs. Зловред шифрует файлы с расширениями .vmxf, .vmx, .vmdk, .vmsd и .nvram на поражённых серверах и создаёт файл .args для каждого зашифрованного документа с метаданными (вероятно, необходимыми для расшифровки). Кроме того, преступники оставляют сообщение с требованием выкупа. Анализ показывает, что ESXiArgs, вероятно, основан на исходном коде шифровальщика Babuk, который ранее использовался в ходе других кампаний по вымогательству.

03.02.2023 [23:21], Алексей Степин

В прошивках BMC у 18 производителей серверного оборудования обнаружены серьёзные уязвимостиКак сообщает Dark Reading, исследователи из компании Eclypsium выявили в прошивках BMC у крупных производителей серверного оборудования опасные уязвимости под общим названием BMC&C, позволяющие злоумышленникам достаточно легко получить контроль над системой. Они затрагивают оборудование, поставляемое AMD, Ampere Computing, ASRock, Asus, Arm, Dell EMC, Gigabyte, HPE, Hitachi Vantara, Huawei, Inspur, Intel, Lenovo, NetApp, NVIDIA, Qualcomm, Quanta и Tyan. Таким образом, под угрозу попадает большое количество серверов, используемых, в том числе, крупными провайдерами облачных услуг, однако Eclypsium пока затрудняется в оценке масштаба данной проблемы. Очевидно, что для атаки требуется подключение сервера к Сети. Последние прошивки AMI MegaRAC базируются на открытом проекте OpenBMC, поэтому их особенности известны широкому кругу разработчиков, включая потенциальных злоумышленников. О первых трёх уязвимостях Eclypsium сообщила ещё в декабре прошлого года, а публикацию информации об ещё двух было решено отложить до конца января, чтобы дать AMI время на выпуск патчей.

Источник: Eclypsium Уязвимость CVE-2022-26872 позволяет атакующему удалённо сбросить пароль доступа в определённый момент между использованием одноразового пароля и заданием нового. Другая уязвимость, CVE-2022-40258, описывает хеширование паролей с помощью достаточно слабого алгоритма, который может быть взломан. Однако есть и более серьёзные проблемы: так, в API имеются опасные команды (CVE-2022-40259), а использование параметров доступа по умолчанию (CVE-2022-40242) и вовсе допускает выполнение произвольного кода. Еще одна уязвимость, CVE-2022-2827, позволяет получить список пользователей. Как полагают специалисты Eclypsium, в утечке потенциально опасной информации вины AMI нет. Вероятнее всего, она произошла, когда один из поставщиков оборудования столкнулся с группой вымогателей. В настоящее время AMI выпущены «заплатки» для всех пяти уязвимостей и крупные компании уже сообщили своим клиентам о проблеме и способах её решения, однако далеко не все из них подготовили патчи для всех затронутых продуктов — в случае некоторых вендоров этот процесс затянется до мая 2023 года.

30.01.2023 [18:00], Андрей Крупин

Аналитическая платформа «Форсайт» получила сертификат ФСТЭК РоссииКомпания «Форсайт» сообщила о сертификации Федеральной службой по техническому и экспортному контролю программного комплекса «Форсайт. Аналитическая платформа». Платформа «Форсайт» предназначена для создания приложений класса Business Intelligence и решения аналитических задач в корпоративной среде. Она позволяет разрабатывать настольные, веб- и мобильные приложения для визуализации и оперативного анализа данных, формирования отчётности, автоматизации бизнес-процессов, моделирования и прогнозирования показателей по различным сценариям. В активе продукта значатся широкие возможности интеграции с различными системами документооборота и управления предприятием, а также поддержка Hadoop Hive — инфраструктуры распределённого хранения и обработки «больших данных».

Архитектура аналитической платформы «Форсайт» Выданный ведомством документ подтверждает соответствие продукта 4 уровню доверия (согласно 76 приказу ФСТЭК России), 5 классу защиты (согласно руководящему документу «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищённости от несанкционированного доступа к информации») и техническим условиям. Сертификат позволяет использовать «Форсайт. Аналитическая платформа» в качестве средства защиты информации (не составляющей государственную тайну) от несанкционированного доступа в системах всех классов защищённости, в том числе в государственных информационных системах (ГИС), на объектах критической информационной инфраструктуры (КИИ), а также для построения систем по работе с источниками информации ограниченного доступа, персональными данными, служебной, коммерческой и иными видами конфиденциальной информации.

27.01.2023 [23:15], Алексей Степин

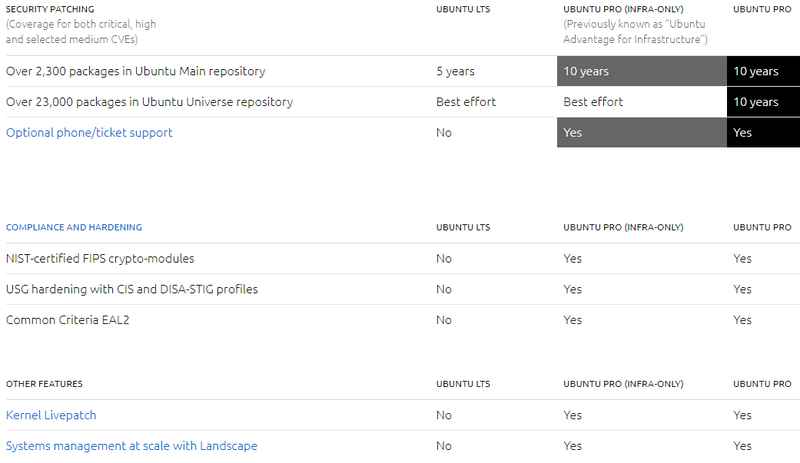

Подписка на Ubuntu: Canonical объявила о всеобщей доступности сервиса Ubuntu ProКомпания Canonical, разработчик дистрибутивов Ubuntu, начала тестирование подписки Ubuntu Pro осенью прошлого года. А вчера разработчики объявили о выходе программы из статуса бета-версии и о её полноценной доступности для всех пользователей. Действовать программа будет минимум до 2032 года. Оформить подписку можно на сайте Canonical. Подписка Ubuntu Pro изначально была анонсирована для систем Ubuntu LTS, начиная с версии 16.04 LTS. Она включала в себя исправления и обновления для критических опасных уязвимостей, а даже для ряда менее опасных багов. А благодаря инструментарию Canonical Livepatch большую часть обновлений можно устанавливать без необходимости перезагрузки. Также подписка включает доступ к rt-ядрам, базе знаний, сертифицированным Windows-драйверам для KVM, расширенным политикам Active Directory для Ubuntu Desktop.

Источник изображений здесь и далее: Canonical Ubuntu Pro соответствует стандартам HIPAA и FedRAMP, имеются сертифицированные NIST и FIPS 140-3 (Level 1) криптомодули, опционально доступна поддержка в режиме 24×7. Поддержка LTS-версий расширилась, так как теперь под действие Ubuntu Pro подпадает версия 14.04 LTS, а максимально поддерживаемая версия — 22.04 LTS. Под действие программы Ubuntu Pro попадает свыше 2300 пакетов в главном репозитории Ubuntu и более 23 тыс. пакетов в репозитории Universe.

Нововведения в Ubuntu Pro Базовая стоимость подписки Ubuntu Pro составляет $25/год для рабочих станций и $500/год для серверов и IoT-устройств. Также есть более доступный вариант Infra-only, который предлагает меньшей опций и возможностей. Расширенная поддержка по телефону и онлайн, а также ряд дополнительных сервисов оплачиваются дополнительно. Бесплатная версия для индивидуальных пользователей и малого бизнеса также остаётся доступной — она включает в себя обновления для пяти систем (до 50 для официальных членов сообщества Ubuntu).

25.01.2023 [21:08], Андрей Крупин

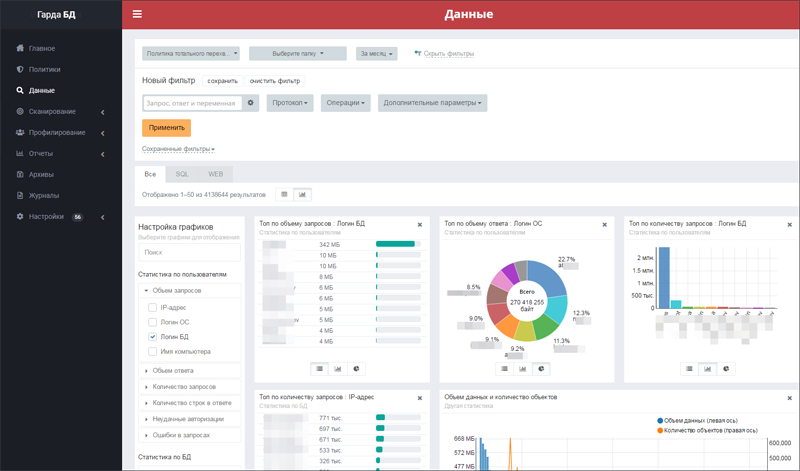

DLP-платформа «Гарда предприятие» и система защиты баз данных «Гарда БД» прошли сертификационные испытания ФСТЭК РоссииРоссийский разработчик систем информационной безопасности «Гарда технологии» (входит в «ИКС Холдинг») сообщил о сертификации Федеральной службой по техническому и экспортному контролю сразу двух решений — DLP-системы для защиты и предотвращения утечек конфиденциальной информации «Гарда предприятие» и программного комплекса для защиты баз данных «Гарда БД». Оба продукта обеспечивают защиту конфиденциальной информации и персональных данных и соответствуют требованиям безопасности информации по 4 уровню доверия.

Пользовательский интерфейс системы защиты баз данных «Гарда БД» Выданные ФСТЭК России сертификаты допускают применение систем «Гарда предприятие» и «Гарда БД» для защиты информации ограниченного доступа, не содержащей сведений, составляющих государственную тайну, в значимых объектах критической информационной инфраструктуры, в государственных информационных системах, в автоматизированных системах управления производственными и технологическими процессами, в информационных системах персональных данных высших категорий и классов. «Гарда предприятие» и «Гарда БД» зарегистрированы в реестре российского софта и могут представлять интерес для организаций, реализующих проекты в рамках программы импортозамещения ПО.

24.01.2023 [15:57], Андрей Крупин

ФСТЭК России представила рекомендации по безопасной настройке Linux-системФедеральная служба по техническому и экспортному контролю разработала рекомендации по безопасной настройке операционных систем Linux и обеспечению их защиты от хакерских атак. Соответствующий документ опубликован на сайте ведомства в форматах PDF и RTF. Представленные в нём инструкции подлежат исполнению в государственных информационных системах и на объектах критической информационной инфраструктуры Российской Федерации, построенных с использованием несертифицированных по требованиям безопасности ОС Linux, до их замены на сертифицированные отечественные решения.

Источник изображения: MasterTux / pixabay.com Предложенные ФСТЭК России рекомендации затрагивают аспекты, связанные с настройками авторизации пользователей, ограничением механизмов получения привилегий, конфигурированием прав доступа к объектам файловой системы и средств защиты ядра Linux. Отдельное внимание авторами документа уделено настройкам защиты пользовательского окружения программной платформы от цифровых угроз. Напомним, что с 1 января 2018 года вступили в силу изменения в Уголовный кодекс РФ, которые предусматривают уголовную ответственность за кибератаки на национальную информационную инфраструктуру. Список объектов КИИ государства включает телекоммуникационные и IT-системы, а также АСУ ТП, которые используются в государственных органах, здравоохранении, на транспорте и в связи, кредитно-финансовой сфере, топливно-энергетическом комплексе и различных отраслях промышленности: атомной, оборонной, ракетно-космической, химической и других.

20.01.2023 [15:32], Татьяна Золотова

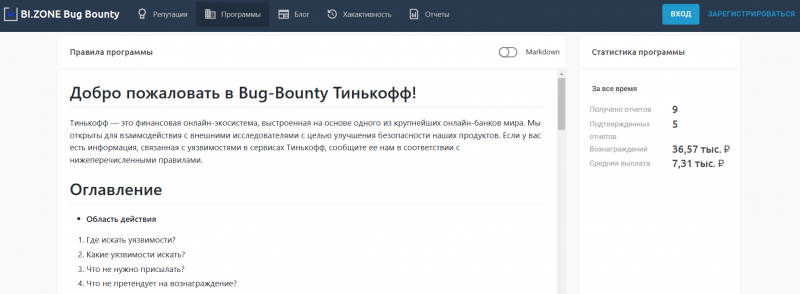

«Тинькофф» запустил на платформе BI.ZONE программу Bug Bounty для своих сервисов«Тинькофф» запустил публичную программу по поиску ошибок и уязвимостей в своих сервисах за вознаграждение на платформе BI.ZONE Bug Bounty. Максимальная выплата на момент запуска программы составляет 150 тыс. руб. В рамках программы «белые хакеры» будут искать пробелы в безопасности на сайтах и в мобильных приложениях «Тинькофф Банка», «Тинькофф Инвестиций», «Тинькофф Бизнеса», «Тинькофф Страхования». В области действия программы только технические уязвимости. При этом размер вознаграждения зависит от критичности как самой уязвимости, так и системы, в которой ее обнаружили. В программе могут участвовать любые исследователи безопасности из России и стран ЕАЭС. Багхантеры при желании могут отказаться от вознаграждения в пользу благотворительности. В таком случае «Тинькофф» увеличит сумму выплаты в пять раз и отправит ее в один из благотворительных фондов. Все невостребованные в течение года награды также будут направлены в пользу проверенных фондов. Как сообщают в компании, «Тинькофф» пока первый банк на платформе BI.ZONE Bug Bounty. При этом «Тинькофф» развивает собственную программу bug bounty как в приватном, так и в публичном форматах на различных площадках. На платформе BI.ZONE Bug Bounty организации размещают для багхантеров программы по поиску уязвимостей, чем уже воспользовались VK, «Авито» и Ozon.

18.01.2023 [14:46], Татьяна Золотова

Россия оказалась в лидерах по количеству пережитых DDoS-атакВ 2022 году Россия заняла 4-е место в мире по количеству DDoS-атак, направленных на коммерческие структуры и государственные предприятия. По данным StormWall, атаки на нашу страну занимали 8,4 % от общего количества кибернападений на все страны. По мнению специалистов StormWall, такие высокие показатели фиксируются впервые. Традиционно самыми атакуемыми в мире странами остаются Китай и Индия. Большинство DDoS-атак было направлено на финансовую отрасль (28 % от общего количества атак, рост количества атак в 18 раз), телекоммуникационную сферу (18 %, рост в 12 раз), госсектор (14 %, рост в 25 раз) и ритейл (12 %, рост в 8 раз). Затем идут развлекательная сфера (10 %, рост в 4 раза), страхование (7 %, рост в 12 раз), СМИ (5 %, рост в 30 раз), образование (3 %, рост в 2 раза) и логистика (2 %, рост в 4 раза). Среди экспертов ИБ топ самых атакуемых секторов экономики разнится. Так, Positive Technologies на первое место ставит госсектор. Большинство атак в 2022 году осуществлялось по протоколу HTTP/HTTPS (78 %). На втором месте находятся атаки по протоколу TCP/UDP (16 %), атаки по протоколу DNS составили 2 %, остальные атаки — 4 %. Максимальная мощность достигала 2 Тбит/с или 1 млн запросов в секунду благодаря использованию ботнетов для организации атак. Основная причина огромного количества DDoS-атак на российские компании в 2022 году — активность политически мотивированных хактивистов. Кроме того, ряд инцидентов был организован злоумышленниками с целью вымогательства, а также конкурентами.

09.01.2023 [17:39], Сергей Карасёв

Промедление смерти равно: масштабный сбой Rackspace Hosted Exchange произошёл из-за задержки с установкой патчей, но возобновлять работу сервиса компания не намеренаКомпания Rackspace Technology, провайдер облачных услуг, раскрыла причины масштабного инцидента, из-за которого пришлось отключить службу Microsoft Exchange. Как сообщает ресурс Datacenter Dynamics, причиной сбоя послужил эксплойт для уязвимости «нулевого дня». Хакерская атака была организована в начале декабря 2022 года. Компания заявила, что причиной послужило проникновение в IT-инфраструктуру программы-вымогателя. Справиться с последствиями инцидента Rackspace не может несколько недель, а службу Microsoft Exchange пришлось отключить. Калифорнийская Cole & Van Note уже подала коллективный иск против Rackspace в связи с недоступностью облачных сервисов.

Источник изображения: Rackspace Как теперь стало известно, для проведения атаки злоумышленник использовал ранее неизвестный эксплойт для уязвимости, описанной в бюллетене Microsoft CVE-2022-41080. Изначально говорилось, что брешь позволяет злоумышленнику повысить привилегии в атакуемой системе. Но затем выяснилось, что дыра может использоваться для удалённого выполнения произвольного кода (CVE-2022-41082) через Outlook Web Access (OWA). Атака было проведена с использованием зловредов семейства PLAY (PlayCrypt). Аналогичные атаки проводятся с лета 2022 года, нацелены они на организации в Латинской Америке, Европе и Индии. Rackspace опровергла предположения о том, что первопричиной инцидента стал эксплойт ProxyNotShell. Сторонний эксперт сообщил Dark Reading, что Rackspace воздерживалась от применения патча для ProxyNotShell из-за опасений по поводу возможных «ошибок аутентификации», которые, предположительно, могли вывести из строя её службы Exchange. В результате, это промедление обернулось масштабным сбоем, хотя компания в итоге и реализовала рекомендованные Microsoft меры безопасности. Что касается сервисов Hosted Exchange, то возобновлять их работу Rackspace не планирует. Компания всё ещё работает над восстановлением пользовательских данных. Говорится, что из почти 30 тыс. пользователей Hosted Exchange злоумышленник получил доступ к PST-файлам 27 клиентов. Для более половины пострадавших данные восстановлены частично или полностью, но возможностью их загрузки мало кто воспользовался. «Это указывает нам на то, что многие из наших клиентов имеют локальные резервные копии или архивы, а поэтому не нуждаются в восстановленной информации», — подчёркивается в сообщении.

27.12.2022 [23:05], Андрей Крупин

Astra Linux Special Edition 1.7 получила сертификат Минобороны России по первому классу защиты информации

astra linux

linux

software

информационная безопасность

минобороны россии

операционная система

сертификация

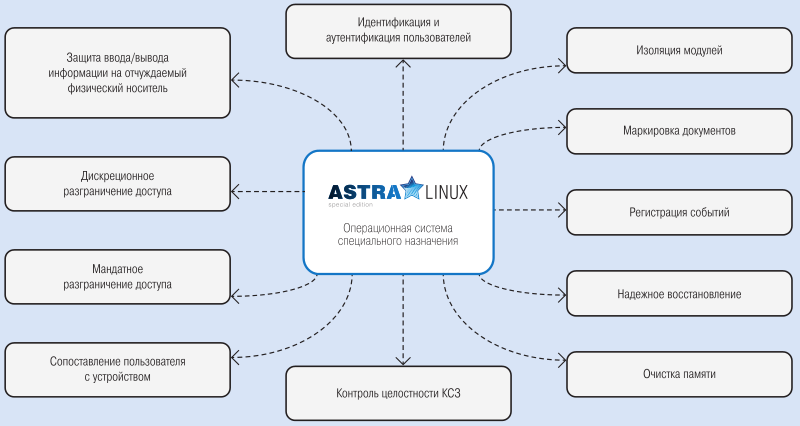

Компания Astra Linux сообщила о прохождении сертификационных испытаний на соответствие стандартам Министерства обороны Российской Федерации операционной системы специального назначения Astra Linux Special Edition версии 1.7. Astra Linux Special Edition предназначена для создания защищённых рабочих мест и автоматизированных систем любой сложности, обрабатывающих сведения ограниченного доступа. Платформа оснащена средствами обеспечения информационной безопасности обрабатываемых данных, механизмами мандатного разграничения доступа, контроля замкнутости программной среды и защиты адресного пространства системных процессов, встроенными инструментами маркировки документов, регистрации событий, контроля целостности данных, а также прочими обеспечивающими защиту информации компонентами. ОС поддерживает работу с различным аппаратными платформами и может функционировать на системах с отечественными процессорами «Эльбрус», «Байкал-Т1» и «Комдив».  Astra Linux Special Edition 1.7 прошла комплекс испытаний в системе сертификации Министерства обороны России по первому, максимальному, классу защиты информации. Получению сертификата предшествовал комплекс исследований, проведённых экспертами аккредитованной испытательной лаборатории АО «НПО «Эшелон». Объектом исследований стала не только актуальная версия ОС Astra Linux с ядром Linux 5.4 из комплекта поставки, но и её обновление, которым введена поддержка ядра Linux 5.10. Кроме того, в рамках тестирования были реализованы проверки функциональных возможностей создания и защиты средствами ОС изолированных программных сред (контейнеров), среды виртуализации, а также проверены функции защиты СУБД. Выданный Минобороны России документ допускает использование Astra Linux Special Edition 1.7 в IT-инфраструктурах, обрабатывающих любую информацию ограниченного доступа, включая персональные данные и сведения, составляющие служебную, коммерческую и государственную тайну, в том числе степени секретности «особой важности». |

|