Материалы по тегу: безопасность

|

13.03.2023 [14:30], Сергей Карасёв

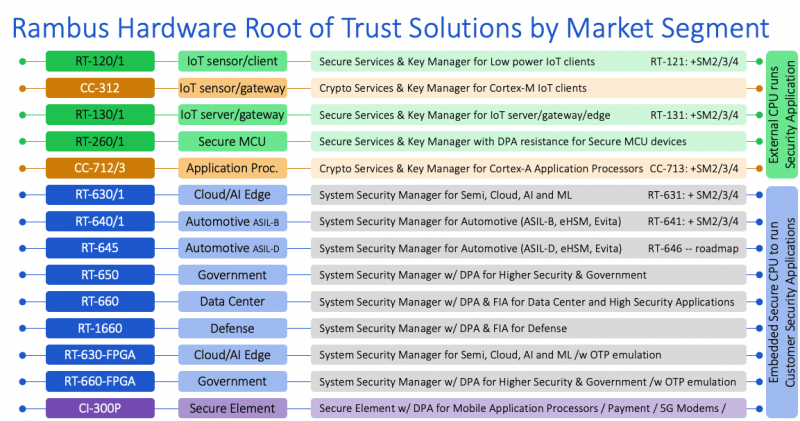

Rambus получила от Arm средства безопасности CryptoCell и CryptoIsland IPКомпания Rambus объявила о расширении средств обеспечения безопасности благодаря получению технологий Arm CryptoCell и CryptoIsland IP. Уже проданные самой Arm лицензии на соответствующие IP-блоки затронуты не будут, а в дальнейшем разработчики полупроводниковых изделий смогут лицензировать соответствующую интеллектуальную собственность непосредственно у Rambus. Технологии Arm CryptoCell и CryptoIsland IP дополнят решение Rambus Data-at-Rest, что предоставит заказчикам больше возможностей для создания безопасных SoC с использованием сертифицированных решений Root of Trust. Речь идёт об использовании изделий серии Rambus RT-1xx, сертифицированных по стандарту FIPS 140, для недорогих IoT-клиентов, серверов и шлюзов, а также серии RT-2xx для микроконтроллеров. В свою очередь, сертифицированная по стандарту FIPS 140 серия Rambus RT-6xx System Security Manager ориентирована на защищённые интеллектуальные системы периферийных вычислений и дата-центры, а также на правительственный, аэрокосмический и оборонный сегменты. CryptoCell CC-312, CC-712 и CC-713 — это облегчённые ядра без основного процессора или контроллера, которые предоставляют средства управления ключами и криптосервисы для SoC на базе Arm Cortex-M и Cortex-A с поддержкой TrustZone. Ядра CryptoCell будут доступны вместе с ядрами RT-1xx Root of Trust для датчиков, шлюзов и других устройств в сегменте IoT. А CryptoIsland CI-300 — это узел безопасности, который можно использовать изолированно от хост-процессора. Благодаря возможности безопасного программирования ядро CryptoIsland будет предлагаться вместе с серией Rambus RT-6xx Root of Trust. Основными сферами использования станут смарт-карты, процессоры для мобильных устройств и модемы 5G.

11.03.2023 [12:11], Сергей Карасёв

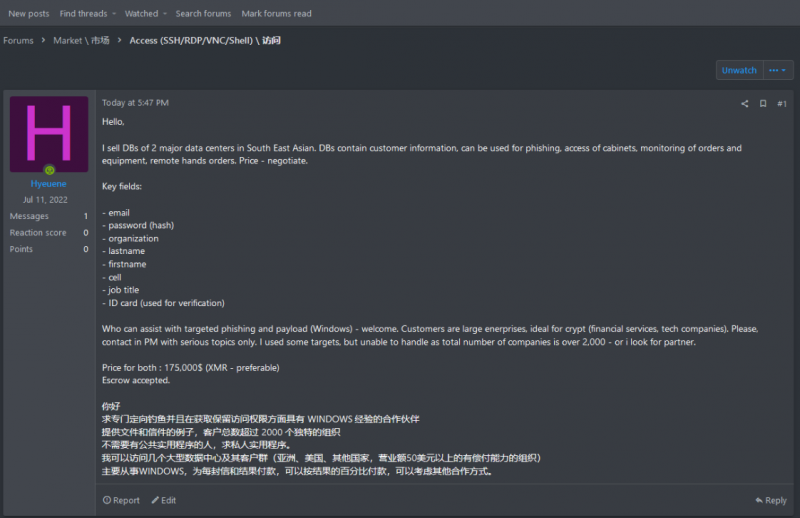

QNAP запустила программу Security Bounty по поиску уязвимостей в своих продуктахQNAP Systems анонсировала программу Security Bounty: исследователям и экспертам в области информационной безопасности со всего мира предлагается за вознаграждение заняться поиском уязвимостей в продуктах компании. Программа охватывает несколько продуктовых категорий. Это, в частности, операционные системы QTS, QuTS hero и QuTScloud. Кроме того, будет изучаться защита различных приложений и облачных сервисов QNAP. В зависимости от опасности и актуальности обнаруженной уязвимости сумма вознаграждения может составлять до $20 000.

Источник изображения: QNAP Systems Участникам Security Bounty предстоит соблюсти ряд условий. Они не должны разглашать никакую информацию о выявленной проблеме безопасности. Эксперты QNAP должны иметь возможность подтвердить факт существования «дыры». Для получения вознаграждения участник программы должен быть первым исследователем, сообщившим о заявленной уязвимости. «С момента создания QNAP PSIRT (Product Security Incident Response Team) мы стремимся поддерживать безопасность продуктов и услуг QNAP и быстро реагировать на инциденты. Мы благодарны исследователям за отчёты об уязвимостях и отзывы и с нетерпением ждём возможности объединить больше профессионалов для совместной работы над повышением сетевой и информационной безопасности», — отметил старший менеджер PSIRT.

10.03.2023 [15:36], Андрей Крупин

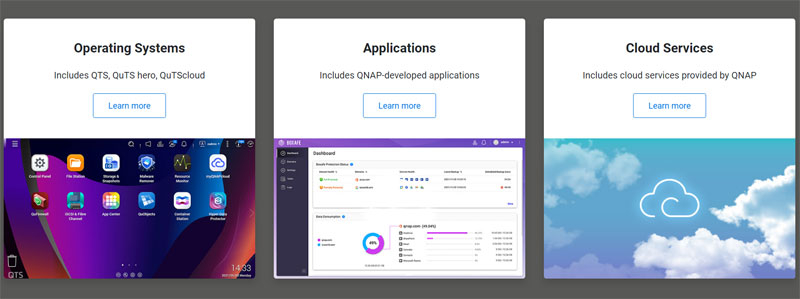

Вышла новая версия защитного комплекса «Сакура» со множеством доработокКомпания «ИТ-Экспертиза» представила новый релиз программного комплекса информационной безопасности «Сакура», который получил номер 2.30. «Сакура» является российской разработкой, обеспечивающей контроль доступа к корпоративным ресурсам, мониторинг состояния защищённости рабочих мест на основе политик, а также защиту используемых сотрудниками устройств как в периметре организации, так и при удалённом подключении к IT-инфраструктуре предприятия. Продукт совместим с операционными системами Windows, Linux, macOS и поддерживает интеграцию с отечественными VPN-провайдерами.

Архитектура программного комплекса «Сакура» (источник изображения: it-expertise.ru) Обновлённый комплекс «Сакура» 2.30 дополнился мобильным клиентом под ОС Android и iOS для организации многофакторной аутентификации пользователя и расширенными возможностями отправки уведомлений при нарушении правил безопасности. Доработками подверглись модули взаимодействия со службой каталогов Active Directory по протоколу и средства актуализации политик VPN-шлюза Ngate. Также была выполнена работа по оптимизации различных компонентов системы. Комплекс «Сакура» включён в единый реестр российских программ для электронных вычислительных машин и баз данных, которые могут закупаться государственными и муниципальными учреждениями.

09.03.2023 [23:56], Сергей Карасёв

ВВС США получат самоорганизующуюся беспроводную сеть для ядерных бункеров, охватывающую площадь 65 тыс. кв. кмКомандование глобальных ударов ВВС ВС США (англ. Air Force Global Strike Command), отвечающее в том числе за стратегическое ядерное сдерживание, по сообщению ресурса Datacenter Dynamics, заключило контракт с компанией Persistent Systems на развёртывание крупнейшей в мире децентрализованной беспроводной сети (ad-hoc), охватывающей область Великих равнин. Цель проекта заключается в формировании эффективной и надёжной системы связи для трёх баз межконтинентальных баллистических ракет Minuteman III. Они несут боевое дежурство в шахтах на авиабазах Малмстром (Монтана), им. Фрэнсиса Уоррена (Вайоминг) и Майнот (Северная Дакота).

Источник изображения: Persistent Systems Сообщается, что стоимость контракта составляет $75,5 млн. Компания Persistent Systems поставит оборудование для безопасных мобильных ad-hoc сетей (MANET). Это самоорганизующиеся сети, которые не имеют постоянной структуры. Поэтому выход какого-либо узла из строя не приводит к отключению всей сети. Новая сеть будет развёрнута на территории площадью 65 тыс. км2. Она свяжет 75 операционных центров и более 1000 транспортных средств. Система позволит передавать текстовые, голосовые и видеоданные, показания различных датчиков и координаты GPS. Новая инфраструктура решит проблему оперативного обмена информацией между специалистами штабов и сотрудниками службы безопасности, патрулирующими эту обширную территорию.

02.03.2023 [15:15], Андрей Крупин

«Ростелеком-Солар» запустил сервис по мониторингу внешних цифровых рисков Solar AURA«Ростелеком-Солар» объявил о запуске сервиса Solar AURA (Audit & Risk Assessment), предназначенного для мониторинга внешних цифровых рисков для бизнеса. Solar AURA относится к решениям класса DRP (Digital Risk Protection). Решение позволяет выявлять фишинг от имени компании (с последующей его блокировкой), утечки данных, признаки подготовки атак в даркнете, незаконное использование бренда, нелегальное применение эквайринга, махинации с контрагентами и прочие угрозы.

Источник изображения: rawpixel.com / freepik.com Сервис имеет модульную архитектуру и может интегрироваться с системами безопасности организации в качестве источника данных. В составе Solar AURA представлены модули «Антифишинг», «Утечки», «Даркнет», «Бренд компании», «Личный бренд», «Медиаполе» и «Безопасность финансов», которые могут использоваться отдельно или в комплексе. «Необходимо понимать, что концепция "да зачем нам вкладываться в безопасность, кому мы нужны?" — не работает. Опыт последних месяцев показывает, что атакам подвергаются самые разные организации, даже те, кто ещё недавно был неинтересен злоумышленникам. Вовремя отследить готовящуюся фишинговую или DDoS-атаку, найти скомпрометированные учётные записи, выявить инсайдеров по публикациям в даркнете – все это даёт возможность сохранить бизнес, репутацию, а в конечном итоге помогает обеспечить стабильное функционирование российской экономики», — отмечают в «Ростелеком-Солар».

02.03.2023 [09:39], Андрей Крупин

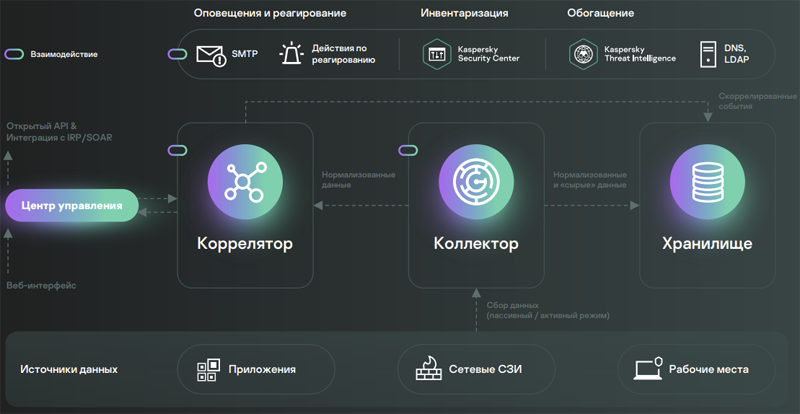

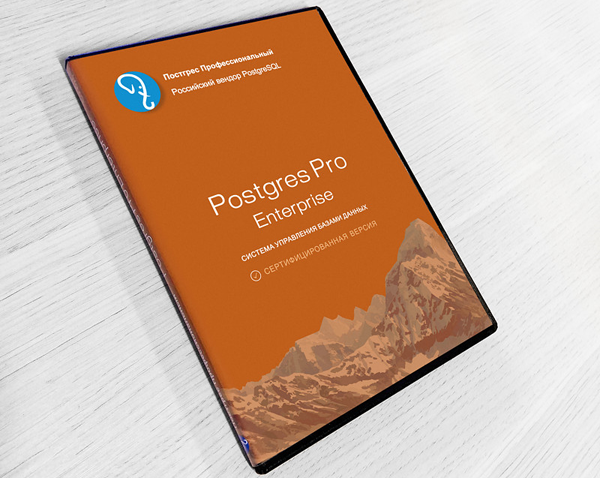

Система управления ИБ-событиями Kaspersky Unified Monitoring and Analysis Platform получила поддержку «1С»«Лаборатория Касперского» сообщила о выпуске обновлённого программного комплекса Kaspersky Unified Monitoring and Analysis Platform (KUMA) 2.1. KUMA относится к классу решений SIEM (Security information and event management) и позволяет IT-службам в режиме реального времени осуществлять централизованный мониторинг событий ИБ, выявлять инциденты информационной безопасности, оперативно реагировать на возникающие угрозы, а также выполнять требования, предъявляемые регуляторами к защите персональных данных, в том числе к обеспечению безопасности государственных информационных систем.

Архитектура решения Kaspersky Unified Monitoring and Analysis Platform В новой версии KUMA 2.1 внедрён новый подход к хранению данных о событиях безопасности, осуществлена поддержка платформы «1С:Предприятие», повышена отказоустойчивость ядра системы и расширены возможности по обнаружению и реагированию на угрозы. Изменения также коснулись интерфейса продукта, модуля автообновления контента и интеграции с государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ (ГосСОПКА). SIEM-платформа KUMA зарегистрирована в реестре отечественного ПО и имеет статус рекомендованной для использования в государственных ведомствах и организациях РФ.

21.02.2023 [22:45], Владимир Мироненко

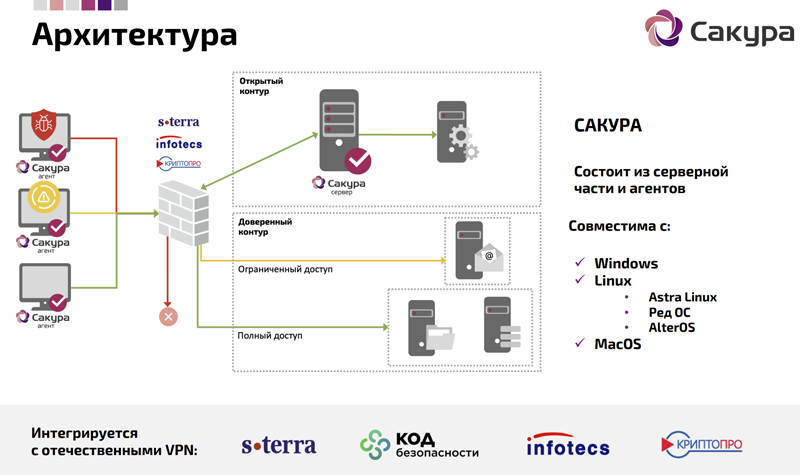

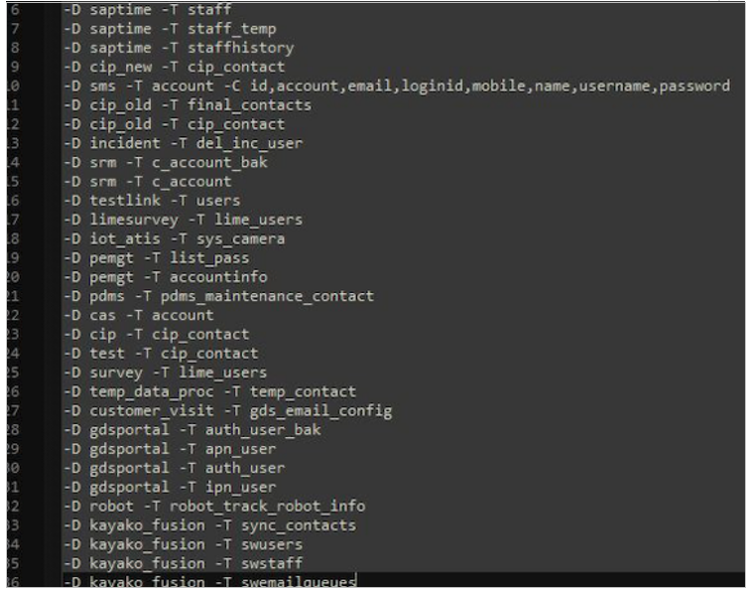

Хакеры похитили у двух азиатских операторов ЦОД учётные данные крупных компаний, включая Alibaba, Amazon, Apple, BMW, Microsoft и HuaweiХотя это произошло в 2021 году, только сейчас стало известно о том, что хакерам удалось похитить учётные данные целого ряда крупнейших международных компаний для входа в сети ЦОД двух крупнейших операторов Азии: шанхайской GDS Holdings Ltd. и сингапурской ST Telemedia Global Data Centres (STT GDC). Об этом сообщила исследовательская фирма в области кибербезопасности Resecurity Inc., утверждающая, что от взлома пострадало около 2000 клиентов обоих операторов ЦОД. Гендиректор Resecurity Джин Ю (Gene Yoo) рассказал, что эти инциденты были раскрыты в сентябре 2021 года после того, как один из сотрудников фирмы, работая под прикрытием, сумел внедриться в хакерскую группу в Китае. Вскоре после этого Джин Ю известил о случившемся GDS и STT GDC, а также ряд клиентов Resecurity, чьи данные попали к хакерам. В январе 2022 года Resecurity вновь уведомила GDS и STT GDC после того, как стало ясно, что хакеры получили доступ к учётным записям. Одновременно фирма известила власти Китая и Сингапура. Оба оператора ЦОД сообщили, что оперативно отреагировали на уведомления Resecurity и начали внутренние расследования. GDS признала, что веб-сайт поддержки клиентов был взломан, отметив, что в 2021 году она исследовала и устранила уязвимость. В свою очередь, STT GDC заявила, что привлекла внешних экспертов по кибербезопасности, когда узнала о случившемся в 2021 году инциденте. «Несанкционированного доступа или потери данных не наблюдалось», — отметила STT GDC, добавив, что полученные Resecurity учётные данные, представляют собой «неполный и устаревший список учётных данных пользователей для приложений». «Любые такие данные теперь недействительны и не представляют угрозы безопасности в будущем», — сообщил оператор.

Источник: Resecurity Inc. В частности, хакеры получили доступ к различным учётным данным некоторых крупнейших компаний мира, включая Alibaba Group Holding Ltd., Amazon.com Inc., Apple Inc., BMW AG, Goldman Sachs Group Inc., Huawei Technologies Co., Microsoft Corp. и Walmart Inc. Большинство пострадавших компаний, с которыми связался ресурс Bloomberg News, включая Alibaba, Amazon, Huawei и Walmart, отказались от комментариев. Что касается GDS и STT GDC, то те утверждают, что никто из их клиентов не пострадал. Тем не менее, согласно документам, проанализированным Bloomberg News, хакеры получили адреса электронной почты и пароли более 3000 человек в базе данных GDS, включая её собственных сотрудников и клиентов, и более 1000 человек из STT GDC. Хакеры также украли из сети GDS учётные данные более чем 30 тыс. камер наблюдения, для доступа к большинству из которых использовались простые пароли вроде «admin» или «admin12345».

Источник: Resecurity Inc. Хакеры имели доступ к учётным данным более года, после чего выставили их в прошлом месяце на продажу в даркнете за $175 тыс., сообщила Resecurity. А в прошлый понедельник хакерская группа разместила украденные данные в даркнете уже бесплатно. Фирма утверждает, что даже без действительных паролей похищенные данные всё равно представляют ценность, поскольку с их помощью хакеры смогут создавать целевые фишинговые электронные письма для людей, имеющих высокий уровень доступа к сетям компаний.

10.02.2023 [21:46], Сергей Карасёв

Расходы на кибербезопасность в небольших организациях в 2022 году достигли почти $40 тыс.«Лаборатория Касперского» обнародовала результаты ежегодного исследования «Информационная безопасность бизнеса», в ходе которого оценивались расходы компаний на киберзащиту. Сообщается, что затраты в соответствующем сегменте продолжают расти, и данная тенденция сохранится в ближайшие годы. Опрос проводился в 2022 году. В нём приняли участие 3230 специалистов из компаний с более чем 50 сотрудниками из 26 стран, включая Россию. Выяснилось, что размер IT-бюджета в небольших организациях в прошлом году достиг в среднем $75 тыс., а затраты на кибербезопасность — $38 тыс. В крупных компаниях эти цифры составляют соответственно $1,5 млн и $375 тыс.

Источник изображения: pixabay.com / geralt В качестве одной из главных проблем кибербезопасности участники опроса назвали недостаточную цифровую грамотность среди сотрудников: на это указали 60 % специалистов из небольших компаний и 54 % респондентов из крупных корпораций. Этим пользуются киберпреступники, которым стало гораздо проще эксплуатировать ошибки или неосведомлённость простых пользователей, чем взламывать сложные системы защиты. Другими значимыми проблемами названы трудности с защитой данных, потеря или утечка в публичный доступ важной информации: об этом сообщили 35 % респондентов из небольших компаний и 47 % из корпораций. Исследование показало, что в ближайшие три года предприятия малого и среднего бизнеса планируют увеличить затраты на кибербезопасность на 12 %, а корпорации — на 16 %. Таким образом, в среднем расходы в данной сфере поднимутся на 14 %. Небольшие и средние компании указывают на необходимость повышения квалификации специалистов по кибербезопасности (43 %). Кроме того, расходы растут в связи с новыми рисками в сложившейся геополитической обстановке и из-за возросшей сложности IT-инфраструктур (по 38 %). Крупные корпорации назвали в качестве причин необходимость расширить компетенции специалистов по кибербезопасности и новые риски в связи с геополитическими факторами.

10.02.2023 [21:07], Андрей Крупин

Вышло обновление сертифицированной версии СУБД Postgres Pro EnterpriseКомпания Postgres Professional сообщила о выпуске обновлённой системы управления базами данных Postgres Pro Enterprise Certified и переоформлении соответствующего сертификата соответствия ФСТЭК России. Postgres Pro Enterprise Certified построена на базе свободной объектно-реляционной СУБД PostgreSQL и предназначена для высоконагруженных вычислительных систем, предъявляющих высокие требования к безопасности обрабатываемых данных. В платформу включены средства защиты от несанкционированного доступа к информации, механизмы контроля целостности исполняемых файлов и другие важные с точки зрения безопасности функции. Поддерживается интеграция с программно-аппаратным комплексом предотвращения утечек информации «Крипто БД».  Обновлённая Postgres Pro Enterprise Certified поддерживает три версии ядра СУБД — 11.18.2, 13.9.1 и 14.6.1. В релизе исправлены ошибки, добавлены новые функции и оптимизации, обновлены входящие в состав дистрибутива модули и расширения, а также официально добавлена поддержка архитектуры процессоров «Эльбрус» в операционных системах «Альт» 8.2 СП (для e2kv3/e2kv4) и Astra Linux «Ленинград» 8.1. Сертифицированная СУБД Postgres Pro Enterprise может применяться для защиты информации в значимых объектах критической информационной инфраструктуры 1-й категории, в государственных информационных системах 1-го класса защищённости; в автоматизированных системах управления производственными и технологическими процессами 1-го класса защищённости; в информационных системах персональных данных при необходимости обеспечения 1-го уровня защищённости персональных данных; в информационных системах общего пользования 2-го класса.

08.02.2023 [15:31], Андрей Крупин

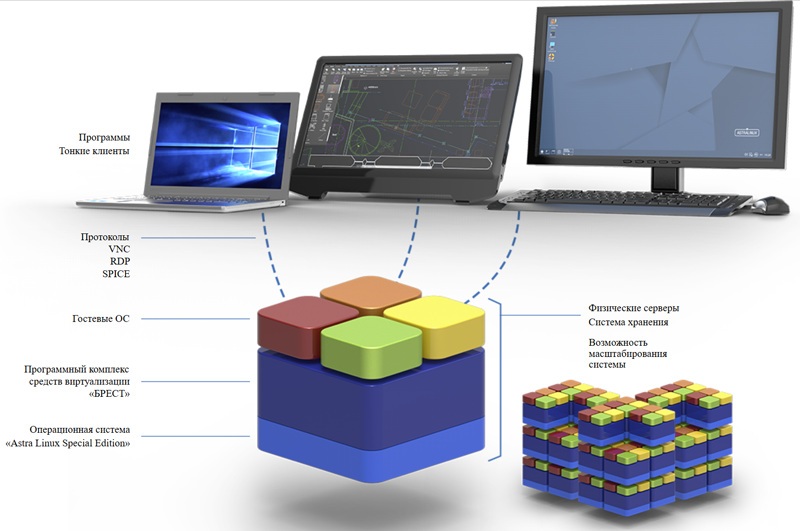

Astra Linux Special Edition прошла сертификацию ФСТЭК России в части средств виртуализацииКомпания Astra Linux сообщила о завершении первого этапа сертификации своих программных решений на соответствие требованиям безопасности информации ФСТЭК России к средствам виртуализации: защищённая платформа всей продуктовой экосистемы вендора, операционная система специального назначения Astra Linux Special Edition, получила сертификат, подтверждающий её возможности в части защиты среды виртуализации. Напомним, что 22 декабря 2022 года вступили в силу новые «Требования по безопасности информации к средствам виртуализации», утверждённые приказом ФСТЭК России от 27.10.2022 № 187 (программные продукты, реализующие функции средств виртуализации, должны быть сертифицированы по одному из шести классов защиты). Astra Linux Special Edition стала первой и пока единственной ОС, которая прошла сертификацию по первому, максимальному, классу защиты.

ОС Astra Linux Special Edition в составе программного комплекса средств виртуализации «Брест» Выданный ведомством документ подтверждает, что ОС Astra Linux Special Edition является сертифицированным ФСТЭК России средством, разрешённым к применению в целях создания и защиты виртуальной инфраструктуры в информационных системах, обрабатывающих любую информацию ограниченного доступа, в том числе в государственных информационных системах, информационных системах персональных данных, в составе значимых объектов критической информационной инфраструктуры и др. В ближайших планах разработчика — сертификация программного комплекса средств виртуализации «Брест» и остального стека решений на соответствие требованиям ФСТЭК России в части средств виртуализации. |

|