Материалы по тегу: брандмауэр

|

03.10.2025 [14:24], Владимир Мироненко

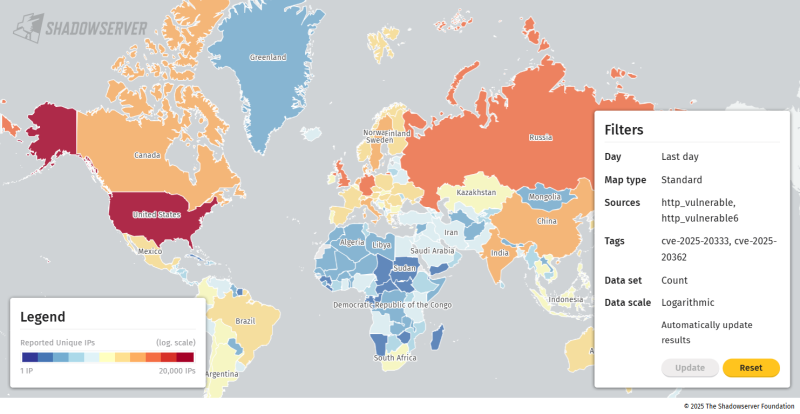

Почти 50 тыс. сетевых устройств Cisco имеют серьёзные уязвимости нулевого дняСогласно данным некоммерческой организации Shadowserver, занимающейся мониторингом сетей и борьбой с киберпреступностью, почти 50 тыс. межсетевых экранов Cisco Adaptive Security Appliance (ASA) и систем Cisco Firepower Threat Defense (FTD) по состоянию на 29 сентября имели уязвимости нулевого дня CVE-2025-20333 с рейтингом опасности CVSS 9,9 из 10 баллов и CVE-2025-20362 (6,5 балла). Подавляющее большинство потенциально уязвимых устройств — более 19 тыс. — было найдено в США. Однако по состоянию на 3 октября ситуация кардиально не улучшилась — в США их теперь чуть больше 18 тыс. Как сообщает The Register, агентства по кибербезопасности, такие как Национальный центр кибербезопасности Великобритании (National Cybersecurity Center, NCSC) и аналогичные органы в Канаде, Франции и Нидерландах, выпустили отдельные предупреждения об угрозе, которую данные уязвимости представляют для организаций. Агентство по кибербезопасности и защите инфраструктуры США (CISA) издало 25 сентября распоряжение всем агентствам федеральной гражданской исполнительной власти (Federal Civilian Executive Branch, FCEB) устранить уязвимости в течение 24 часов, что является редкостью, поскольку на устранение известных эксплуатируемых уязвимостей обычно отводится трёхнедельный срок. В распоряжении CISA отмечено, что отсутствие исправлений для уязвимых устройств создаст «неприемлемый риск» для государственных систем. Агентство сообщило, что злоумышленники используют уязвимости нулевого дня для «получения неаутентифицированного удалённого выполнения кода на устройствах ASA, а также манипуляции с постоянной памятью (ПЗУ) для сохранения работоспособности после перезагрузки и обновления системы». Уязвимости затрагивают ПО Cisco ASA версий 9.12, 9.14, 9.16–9.20 и 9.22–9.23, а также версии ASA и FTD 7.0–7.4 и 7.6–7.7. Как утверждают NCSC и CISA, успешные атаки с использованием этих уязвимостей с высокой вероятностью были организованы теми, кто стоит за кампанией ArcaneDoor, в рамках которой в 2024 году были атакованы те же продукты Cisco с использованием уязвимости нулевого дня. По данным NCSC, злоумышленники на этот раз поэтапно используют вредоносное ПО RayInitiator и Line Viper. RayInitiator — буткит, предназначенный для скрытого и постоянного доступа к устройствам и целевым сетям, который способствует развёртыванию Line Viper, загрузчика шелл-кода. Оба зловреда значительнее сложнее и лучше уклоняются от обнаружения по сравнению с прошлыми инструментами ArcaneDoor. В числе устройств, подверженных риску, есть межсетевые экраны Cisco ASA серии 5500-X. На некоторые из них поддержка прекращается в августе 2026 года. Как отметил The Register, все целевые атаки хакеров до сих пор были направлены на устройства, поддержка которых либо уже прекращена, либо вот-вот закончится. «Технологии с истекшим сроком службы представляют значительный риск для организаций. Системы и устройства следует незамедлительно мигрировать на современные версии для устранения уязвимостей и повышения устойчивости», — отметил на прошлой неделе технический директор NCSC.

22.09.2025 [14:42], Руслан Авдеев

Обновление брандмауэра привело минимум к трём смертям — австралийский оператор Optus заблокировал звонки в экстренные службыТелеком-оператор Optus из Австралии оказался косвенно виноват минимум в трёх смертях своих клиентов. Компания признала, что её сотрудники, возможно, не следовали предусмотренным процедурам при обновлении брандмауэра. В результате последовавшего сбоя абоненты не могли дозвониться в экстренные службы 14 часов, сообщает The Register. Как заявили в компании, за это время умерли как минимум трое клиентов, не имевших возможности обратиться за помощью. Компания обновила брандмауэр — о каком конкретном сервисе идёт речь, не уточняется — около 00:30 по местному времени 18 сентября. Первоначальные мониторинг и тестирование не выявили проблем со звонками, поскольку с обычными вызовами всё было в порядке, а объёмы звонков на национальном уровне не вызывали никаких опасений. Ранним утром того же дня в колл-центр Optus обратились два клиента, сообщивших о том, что не смогли дозвониться на 000 — единый номер для экстренных служб Австралии, доступ к которому по закону должны предоставлять все телеком-компании страны. Поскольку на тот момент сбоев в работе выявлено ещё не было, техподдержка не располагала информацией, позволявшей предупредить об имеющихся проблемах. Лишь после очередной жалобы клиента в 13:30 Optus начала осознавать всю серьёзность инцидента. В 13:50 компания уведомила о проблемах полицию, а затем другие экстренные службы, регуляторов, гос. ведомства и т.д. После этого компания начала откат обновления и восстановление доступа к 000. В результате разбора логов компания связала три смерти с неудавшимися попытками дозвониться до экстренных служб. В воскресенье компания заявила, что проводит беседы с сотрудниками, проводившими модернизацию для выяснения, почему они не следовали установленным инструкциям. Также руководство компании пообещало внедрить процедуру приоритетного оперативного реагирования на сообщения, связанные с работой службы 000. Хотя в Optus демонстрируют раскаяние в связи со случившимся, австралийские политики говорят о разочаровании деятельностью Optus. В 2022 году компания стала жертвой крупной утечки информации, а также столкнулась с масштабным сбоем в 2023 году. Сбои в информационных системах происходят довольно часто, и не всегда они несут только финансовые или технические проблемы. Так, в июле 2024 года глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows. Годом позже выяснилось, что от него пострадало не менее 750 больниц в США, хотя в CrowdStrike резко раскритиковали исследование, назвав его «лженаукой».

18.08.2025 [09:38], Владимир Мироненко

SonicWall представила новые межсетевые экраны Generation 8 с защитой по подпискеКомпания SonicWall пополнила портфолио Generation 8 целым рядом новых межсетевых экранов в рамках создания платформы кибербезопасности, разработанной для поставщиков управляемых услуг (MSP), поставщиков управляемых услуг безопасности (MSSP) и обслуживаемых ими клиентов. Анонс подчёркивает нацеленность SonicWall на создание комплексных решений для борьбы с современными киберугрозами. Новинки сочетают в себе расширенную защиту, интеллектуальное управление облаком, безопасность Zero Trust и услуги экспертов — всё это представляется по модели ежемесячной оплаты. «Мы не просто предлагаем новый набор высокопроизводительных межсетевых экранов, мы готовим наших партнёров и их клиентов к новейшим угрозам и требованиям рынка», — заявил Боб ВанКирк (Bob VanKirk), президент и генеральный директор SonicWall. Он отметил, что благодаря системе SonicWall Unified Management, интеграции ZTNA, управляемым сервисам SonicSentry компания обеспечит партнёров инструментами для повышения эффективности их бизнес-предложений. Ключевые особенности платформы:

Представленные восемь новых моделей межсетевых экранов, от компактного настольного TZ280 до мощного стоечного NSa 5800, оптимизированы для обеспечения надёжной безопасности и оптимальной производительности для малых и средних предприятий. Новинки получили функции облачного управления, поддержку Zero Trust и улучшенные обновления безопасности благодаря последней версии SonicOS. Вся линейка Generation 8 поддерживает сервисы совместного управления, предлагаемые командой специалистов по безопасности SonicSentry. Платформа SonicWall адаптируется к реальным задачам партнеров и их клиентов, предлагая решения для различных сценариев, включая:

В числе новинок настольные устройства серии TZ:

В серию NSa для монтажа в стойку 1U входят:

«Мы больше не являемся, и нас не следует считать просто поставщиком межсетевых экранов, потому что мы можем предложить гораздо больше», — заявил изданию Network World Майкл Крин (Michael Crean), старший вице-президент SonicWall. Новая унифицированная платформа управления SonicWall представляет собой архитектурный переход от управления, ориентированного на устройства, к управлению всей экосистемой. Платформа обеспечивает централизованное управление всем портфелем SonicWall, а не фокусируется исключительно на управлении межсетевыми экранами, говорит компания. «Мы говорим не только о локальном взаимодействии, связанном с управлением устройством, — отметил Крин. — Мы говорим о платформе управления на базе SaaS, которая обеспечивает обзор всех технологий, присутствующих в нашей экосистеме». Платформа поддерживает облачное развёртывание и локальную установку для изолированных сетей. По словам Крина, SonicWall стремится к обеспечению схожей функциональности облачных и локальных версий.

12.05.2025 [08:07], Сергей Карасёв

SonicWall представила межсетевые экраны NSa 2800/3800 с портами 10GbE SFP+Компания SonicWall анонсировала межсетевые экраны нового поколения (NGFW) NSa 2800 и NSa 3800 для предприятий малого и среднего бизнеса. Устройства, как утверждается, обеспечивают расширенную защиту от киберугроз разных типов. Новинки выполнены в форм-факторе 1U. Модель NSa 2800 располагает 16 портами 1GbE, тремя разъёмами 10G SFP+, сетевым портом управления и двумя портами USB 3.0. Пропускная способность в режиме брандмауэра достигает 8 Гбит/с, в режиме IPSec VPN — 5,5 Гбит/с. Поддерживается до 2 млн соединений (SPI). В оснащение входит M.2 SSD вместимостью 128 Гбайт. Используется блок питания мощностью 90 Вт. В свою очередь, вариант NSa 3800 оборудован 24 портами 1GbE, 10 разъёмами 10G SFP+, сетевым портом управления и двумя разъёмами USB 3.0. Производительность в режиме брандмауэра составляет до 12 Гбит/с, в режиме IPSec VPN — до 8 Гбит/с. Максимальное количество соединений — 3 млн (SPI). Установлен SSD на 256 Гбайт. Мощность блока питания — 150 Вт.

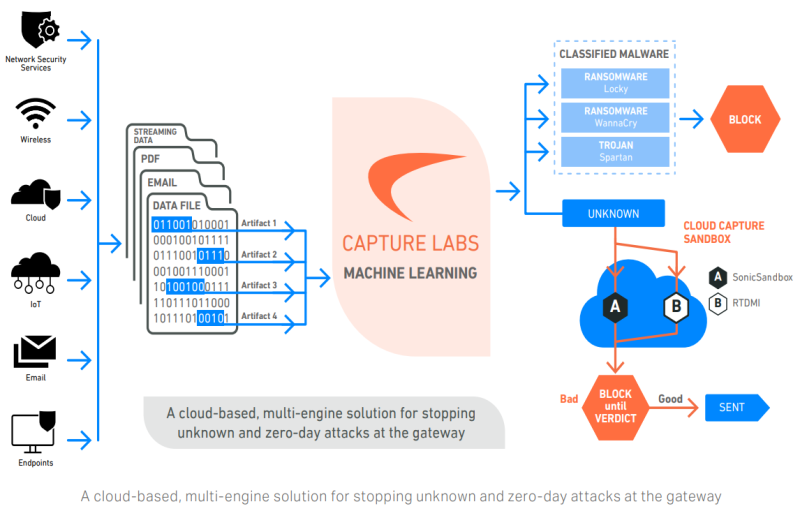

Источник изображения: SonicWall Межсетевые экраны поддерживают стандарты TCP/IP, UDP, ICMP, HTTP, HTTPS, IPSec, ISAKMP/IKE, SNMP, DHCP, PPPoE, L2TP, PPTP, RADIUS и IEEE 802.3. Технология Real-Time Deep Memory Inspection (RTDMI) выявляет и блокирует неизвестное вредоносное ПО с помощью глубокой проверки памяти в режиме реального времени. Упомянуты такие средства защиты, как антивирус, обнаружение шпионских программ, предотвращение вторжений и пр. Говорится о совместимости с инструментами шифрования/аутентификации DES, 3DES, AES (128, 192, 256 бит)/MD5, SHA-1, Suite B Cryptography. Габариты устройств составляют 430 × 325 × 45 мм, масса — 4,6 кг. Диапазон рабочих температур — от 0 до +40 °C. При необходимости может быть добавлен второй блок питания для резервирования. В качестве программной платформы на брандмауэрах применяется SonicOS 8. Администрирование может осуществляться с помощью облачной системы NSM, которую SonicWall предоставляет для упрощения централизованного управления устройствами.

07.03.2025 [12:15], Сергей Карасёв

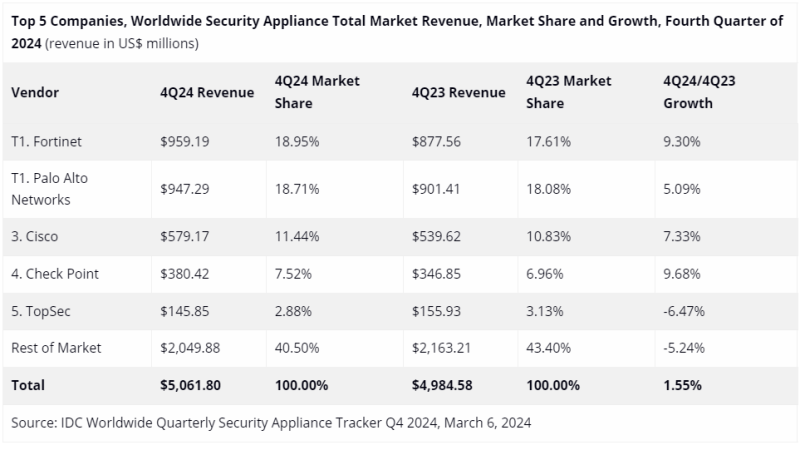

Квартальный объём мирового рынка устройств информационной безопасности достиг $5,1 млрдКомпания IDC опубликовала результаты исследования мирового рынка устройств обеспечения безопасности (Security Appliance) в IV квартале 2024 года. Объём отрасли достиг $5,1 млрд, что на $77 млн, или на 1,5 %, больше по сравнению с показателем годичной давности. Аналитики учитывают отгрузки таких продуктов, как брандмауэры, системы защиты от сетевых угроз (UTM), средства обнаружения и предотвращения вторжений (IPS) и пр. В штучном выражении квартальные поставки данного оборудования за год поднялись на 2,7 %, достигнув 1,2 млн единиц. Крупнейшим игроком глобального рынка является Fortinet с выручкой в размере $959,19 млн по итогам IV квартала 2024 года и долей 18,95 %. Годом ранее эта компания занимала 17,61 % отрасли. На втором месте располагается Palo Alto Networks, получившая $947,29 млн и укрепившая позиции с 18,08 % до 18,71 %. Замыкает тройку Cisco, у которой продажи составили $579,17 млн, а рыночная доля увеличилась в годовом исчислении с 10,83 % до 11,44 %. В пятёрку ведущих поставщиков также входят Check Point и TopSec с выручкой соответственно $380,42 млн и $145,85 млн и долями 7,52 % и 2,88 %. Все прочие производители сообща получили $2,05 млрд выручки, что соответствует 40,50 %. В исследовании сказано, что в последней четверти 2024 года наиболее высокие темпы роста показал регион ЕМЕА (Европа, Ближний Восток и Африка) — 12,4 % в годовом исчислении. При этом максимальный показатель зафиксирован в Западной Европе, где продажи поднялись на 15,4 %. Вместе с тем в Азиатско-Тихоокеанском регионе произошло падение на 4,4 %.

28.01.2025 [01:31], Владимир Мироненко

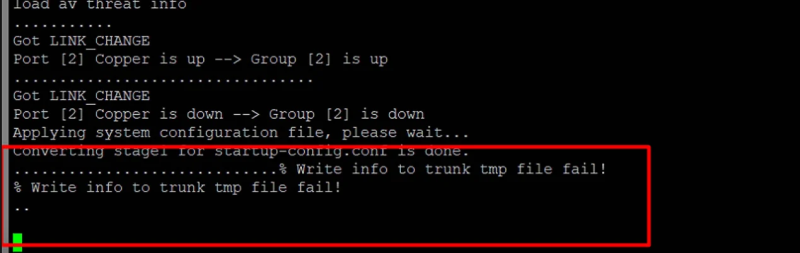

Брандмауэры Zyxel USG FLEX и ATP ушли в бесконечную перезагрузку после некорректного обновления сигнатурКак сообщает The Register, тайваньская компания Zyxel предупредила пользователей о том, что некорректное обновление сигнатур, проведённое в ночь с 25-го на 26-е января, вызвало критические ошибки в работе брандмауэров USG FLEX и ATP Series, включая уход устройства в бесконечный цикл перезагрузки. «Мы обнаружили проблему, влияющую на некоторые устройства, которая может вызывать циклы перезагрузки, сбои демона ZySH или проблемы с доступом ко входу, — сообщается в бюллетене Zyxel. — Системный светодиод также может мигать. Обращаем внимание — это не связано с CVE или проблемой безопасности». Zyxel утверждает, что проблема коснулась только брандмауэров USG FLEX и ATP Series (версии прошивки ZLD) с активными лицензиями безопасности. Устройства на платформе Nebula или серии USG FLEX H (uOS) не пострадали. «Проблема возникает из-за сбоя обновления Application Signature Update, а не обновления прошивки. Чтобы решить эту проблему, мы отключили сигнатуры на наших серверах, предотвратив дальнейшее воздействие на брандмауэры, которые не загрузили новые версии сигнатур», — сообщила Zyxel. Помимо ухода в цикл перезагрузки, некоторые пользователи после проведения обновления сталкиваются с такими проблемами, как невозможность ввода команд в консоли, необычно высокая загрузка CPU и поступление сообщений о том, что «демон ZySH занят», о формировании дампа памяти (core dump) и т.д. Zyxel сообщила, что вариантов исправления проблемы в удалённом режиме нет. Для этого надо иметь физический доступ к брандмауэру и подключиться к консольному порту. Zyxel подробно описала в отдельном руководстве шаги по восстановлению таким способом, включая создание резервной копии перед установкой новой прошивки. Компания предупредила, что тем, у кого системы работают в режиме Device-HA, следует напрямую обращаться в службу поддержки Zyxel за индивидуальной помощью.

08.09.2024 [13:23], Сергей Карасёв

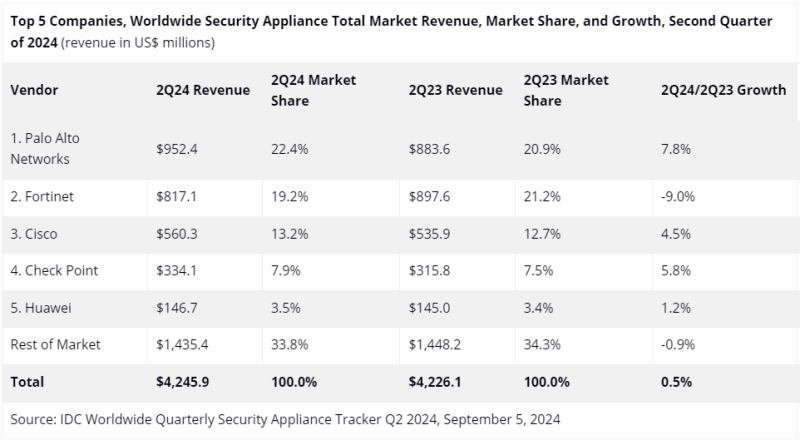

Мировой рынок устройств информационной безопасности сократился в штукахКомпания International Data Corporation (IDC) обнародовала результаты исследования глобального рынка устройств информационной безопасности по итогам II квартала 2024 год. Отрасль демонстрирует разнородную динамику: в годовом исчислении продажи несколько возросли в деньгах, но сократились в штуках. Аналитики рассматривают такие продукты, как средства обнаружения и предотвращения вторжений (IPS), брандмауэры и пр. В период с апреля по июнь включительно их продажи составили около $4,25 млрд: это на 0,5 % больше по сравнению с аналогичным периодом 2023-го, когда затраты равнялись $4,23 млрд. Вместе с тем в натуральном выражении отгрузки сократились на 4,3 %, оказавшись на уровне 1 млн единиц. С географической точки зрения Канада и Япония оказались наиболее динамичными регионами с годовым ростом на 15,4 % и 10,3 % соответственно. Вместе с тем в Латинской Америке зафиксирован спад на 10,7 %, на Ближнем Востоке и в Африке — на 17,6 %. Одним из драйверов рынка названа интеграция в продукты сетевой безопасности функций на базе ИИ, которые улучшают производительность оборудования и расширяют его возможности. Лидером мирового рынка во II квартале 2024 года стала компания Palo Alto Networks с $952,4 млн выручки и долей 22,4 % против 20,9 % годом ранее. На втором месте располагается Fortinet с $817,1 млн: у этого поставщика показатель за год ухудшился с 21,2 % до 19,2 %. Замыкает тройку Cisco с $560,3 млн и 13,2 % отрасли, что больше прошлогоднего значения в 12,7 %. Далее идут Check Point и Huawei, которые продемонстрировали продажи в размере $334,1 млн и $146,7 млн соответственно: у первого из этих производителей доля за год поднялась с 7,5 % до 7,9 %, у второго — с 3,4 % до 3,5 %.

30.05.2024 [11:10], Сергей Карасёв

AAEON представила сетевую 1U-платформу FWS-7850 с процессором Intel CoreКомпания AAEON анонсировала сетевое решение FWS-7850, на базе которого могут реализовываться различные функции обеспечения безопасности, такие как обнаружение вторжений, предотвращение потери данных и межсетевой экран. В основу устройства положена аппаратная платформа Intel. Решение, рассчитанное на монтаж в стойку, выполнено в форм-факторе 1U с габаритами 430 × 400 × 44 мм. Применена системная плата на наборе логики Intel W680: возможна установка процессора Core 12-го или 13-го поколения. Есть четыре слота U-DIMM для модулей оперативной памяти DDR5 суммарным объёмом до 128 Гбайт.

Источник изображения: AAEON Новинка располагает тремя слотами для модулей расширения NIM (Network Interface Module): например, можно добавить до 24 сетевых разъёмов RJ-45. Есть два порта 10GbE SFP+ (Intel X710-BM2), интерфейс HDMI и два порта USB 3.2 Gen1.Система может быть оборудована двумя SFF-накопителями с интерфейсом SATA-3 и SSD формата M.2 2280 с интерфейсом PCIe x4. Устройство несёт на борту чип TPM 2.0. За охлаждение отвечают три вентилятора с интеллектуальным управлением скоростью вращения крыльчатки. Установлен блок питания мощностью 300 Вт. Диапазон рабочих температур — от 0 до +40 °C.

29.04.2024 [10:54], Сергей Карасёв

Хакеры атакуют правительственные сети через дыры в оборудовании CiscoКанадский центр кибербезопасности (CCCS), Отдел кибербезопасности Управления радиотехнической обороны Австралии (ASD) и Национальный центр кибербезопасности Великобритании (NCSC) предупреждают о том, что неизвестная хакерская группировка, предположительно поддерживаемая на государственном уровне, атакует правительственные сети по всему миру. Известно, что нападения проводятся через уязвимости в межсетевых экранах Cisco и, возможно, через дыры в сетевом оборудовании, которое поставляется другими компаниями, включая Microsoft. Корпорация Cisco присвоила кибератакам кодовое имя ArcaneDoor (другие названия — UAT4356 и STORM-1849).

Источник изображения: pixabay.com Вредоносная активность впервые была обнаружена в январе нынешнего года, когда о подозрительных действиях в своей IT-инфраструктуре сообщил один из клиентов Cisco. Последующее расследование показало, что кибератаки осуществлялись как минимум с ноября 2023-го. Выявлены несколько жертв — все они связаны с правительственными организациями разных стран. Говорится, что загадочная хакерская группировка использовала специальные инструменты, «демонстрирующие чёткую направленность на шпионаж» и глубокое понимание архитектуры и принципов работы целевых устройств. Это, по мнению экспертов, является отличительными особенностями опытных киберпреступников, спонсируемых на государственном уровне. Атаки, в частности, осуществляются через уязвимости в оборудовании Cisco Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD). Информация о дырах содержится в бюллетенях CVE-2024-20353 и CVE-2024-20359 с рейтингом опасности CVSS 8.6 и 6.0 соответственно. Первая из уязвимостей позволяет неаутентифицированному удалённому злоумышленнику организовать DoS-атаку. Вторая брешь даёт возможность локальному нападающему, прошедшему проверку подлинности, выполнить произвольный код с root-привилегиями. После компрометации устройств жертв злоумышленники внедряют два вредоносных имплантата — Line Dancer и Line Runner для загрузки и выполнения произвольного шелл-кода, а также обхода систем безопасности. Компания Cisco уже выпустила исправления для указанных уязвимостей.

27.04.2024 [10:25], Андрей Крупин

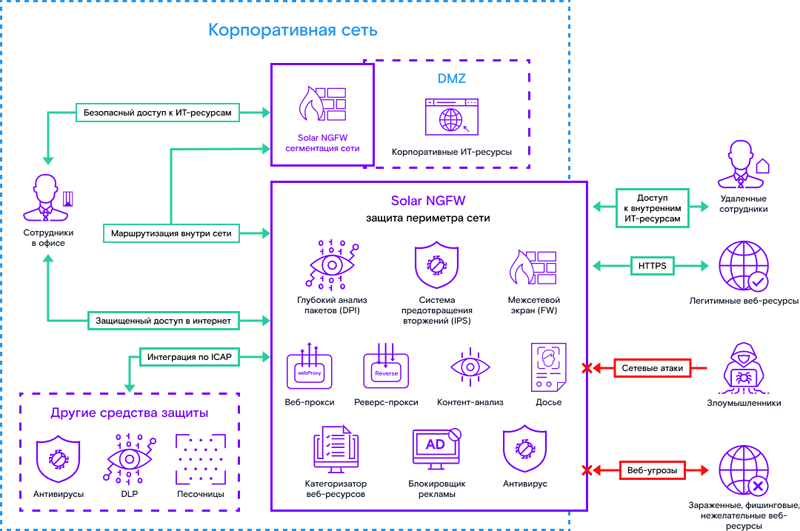

Межсетевой экран Solar NGFW получил ряд архитектурных доработок и расширенные настройкиКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) выпустила новую версию брандмауэра Solar Next Generation Firewall 1.2. Представленное российским разработчиком решение относится к классу межсетевых экранов нового поколения (NGFW). Программный комплекс обеспечивает защиту корпоративной сети от сетевых атак и вредоносного ПО, а также управление доступом к веб‑ресурсам. Продукт устанавливается в разрыв трафика и проверяет все проходящие через него пакеты данных. При этом механизмы защиты Solar NGFW работают параллельно, но каждый по своим базам сигнатур и правил. Это обеспечивает комплексную проверку трафика на соответствие политике безопасности.

Принцип работы Solar NGFW (источник изображения: rt-solar.ru) В Solar NGFW 1.2 реализованы возможности детальной настройки сетевых интерфейсов через графический веб-интерфейс. В частности, в рабочее окружение IT-администратора был добавлен раздел «Сетевые интерфейсы», в котором отображаются как Ethernet-интерфейсы, которые добавляются автоматически, так и VLAN-интерфейсы, требующие ручной настройки. Предусмотрены отображение статусов «подключен», «не подключен», «промежуточный», оповещающий об отсутствии подтверждения перехода в другой режим, а также вызов подробной информации по каждому интерфейсу, обновляющейся каждую минуту. Ранее такие настройки были возможны только через командную строку.

Место Solar NGFW в IT-инфраструктуре (источник изображения: rt-solar.ru) Меню системы предотвращения вторжений было дополнено вкладкой «Наборы сигнатур», позволяющей своевременно загружать сведения об актуальных угрозах безопасности. Система предлагает два вида действий: добавление нового набора или обновление уже имеющегося в системе. Поддерживается редактирование информации о категориях киберугроз, а также работа как с собственными сигнатурами, так и с экспертизой центра исследования киберугроз Solar 4RAYS. «В этом релизе мы сделали упор на внутренние архитектурные доработки, которые закладывают фундамент для серьёзных улучшений в течение года. Мы провели ряд работ по оптимизации архитектуры системы и её отдельных компонентов, что повысило общую скорость и стабильность работы. Помимо этого, заметным внутренним изменением стало добавление возможности настройки отказоустойчивой пары, что сделало конфигурирование обоих устройств кластера удобнее», — отмечают разработчики продукта. |

|