Серия ATP в семействе Zyxel ZyWALL появилась совсем недавно. Отличие её от остальных SMB-шлюзов серий USG и VPN отражено в названии: ATP расшифровывается как Advanced Threat Protection, то есть расширенная (или «продвинутая») защита от угроз. Функционально устройства ATP близки к USG, но в ATP есть ряд дополнительных возможностей для защиты сети и клиентов. Сразу же стоит отметить, что установка шлюза ATP, а точнее межсетевого экрана, не избавляет от необходимости использования любых других средств защиты, будь то антивирусы на клиентах, разумные политики безопасности и прочие стандартные практики. Однако шлюз ATP способен снизить временные и финансовые затраты на безопасность, отсекая целый ряд угроз прямо на границе сети.

Отдельно останавливаться на базовых функциях устройства — на тесте у нас младшая модель ATP200 — мы не будем. Хотя бы потому, что даже базовое руководство пользователя занимает восемьсот с лишним страниц. И ещё на столько же тянет справочник с конкретными сценариями настроек на разные случаи жизни. Кратко ознакомиться с прародителем новинки можно в этом материале. Новинка унаследовала очень гибкую, но в то же время мощную объектно-ориентированную модель управления, позволяющую создать логично выстроенную систему многокритериальных политик. Точно так же здесь сохранены VPN-серверы (L2TP/IPSec/SSL) и контроллер точек доступа, а вот вариантов со встроенными модулями Wi-Fi нет, как и опции HotSpot (и биллинга для неё тоже).

| Сравнение функциональности шлюзов Zyxel VPN/Zywall/USG/ATP | |||

| Модельный ряд | VPN | ZyWALLUSG | ATP |

| Песочница (Sandboxing) | — | — | Да |

| Фильтр ботнет-сетей | — | — | Да |

| Контентный фильтр | Да | Да | Да |

| Патруль приложений | — | Да (кроме USG20(W)-VPN) | Да |

| Anti-Malware (База сигнатур от поставщика) | — | Да (кроме USG20(W)-VPN) | Да |

| Anti-Virus (Облачная база сигнатур от песочницы) | — | Да | Да |

| IDP | — | Да (кроме USG20(W)-VPN) | Да |

| Email Security (Антиспам) | — | Да | Да |

| Email Security (Антифишинг) | — | — | Да |

| Инспекция SSL-трафика | Да (начиная с VPN100) | Да (начиная с ZyWALL/USG110) | Да |

| Сервис статистики SecuReporter | Да | Да | Да |

| IPSec VPN | Да | Да | Да |

| SSL VPN | Да | Да | Да |

| Контроллер беспроводной сети | Да | Да (кроме USG20(W)-VPN) | Да |

| Подключение к облаку Amazon VPC | Да | Только через CLI | — |

| High Availability Pro (резервирование устройства) | Да (начиная с VPN100) | Да (начиная с ZyWALL/USG110) | Да |

| Управление хот-спотами (биллинг) | Да (начиная с VPN100) | Да (начиная с ZyWALL/USG110) | — |

| Facebook✴ WiFi | Да | Да | — |

| Режим облегченной настройки | Да (только VPN50) | Да (только USG20/40/60) | — |

Sandboxing (песочница) и Anti-Malware (защита от вредоносного ПО)

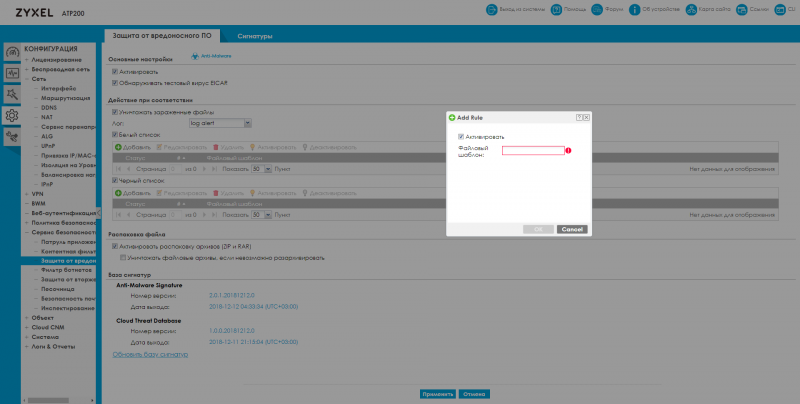

Собственно потоковым антивирусом, который в реальном времени на лету сканирует и разбирает сетевой трафик, выискивая и блокируя в нём вредоносные объекты — по сигнатурам, конечно, сегодня никого не удивить. Такая функциональность была в USG, осталась и в ATP. Только движок сменился, теперь это решение компании BitDefender. Она же и занимается обновлением базового набора сигнатур (а он тут не один), которые ежедневно попадают в ATP. Помимо собственно проверки на лету, в настройках можно отдельно задать чёрный и белый списки с шаблонами имён файлов. По умолчанию также происходит распаковка архивов ZIP и RAR, в том числе вложенных. Если они, конечно, не зашифрованы. Но и на этот случай есть опция уничтожения таких архивов. Так что любой подозрительный файл попросту не попадёт на клиентские устройства.

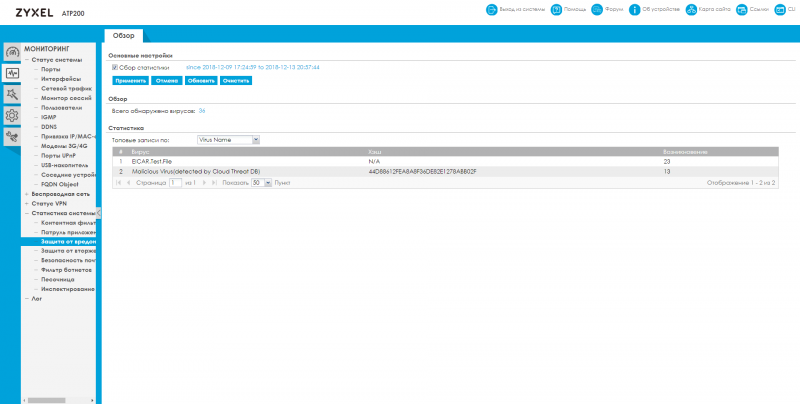

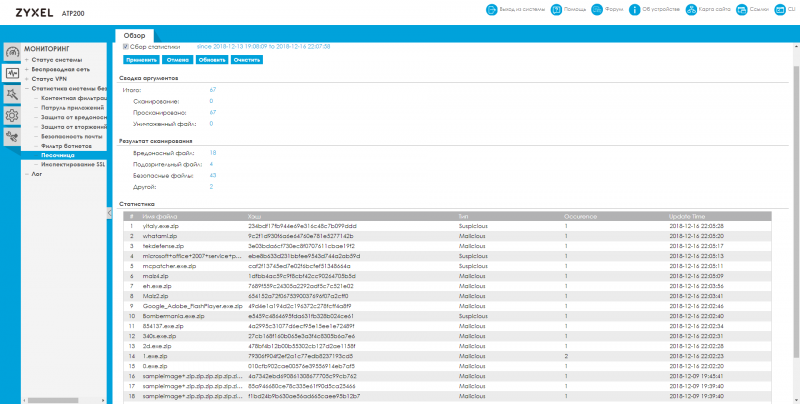

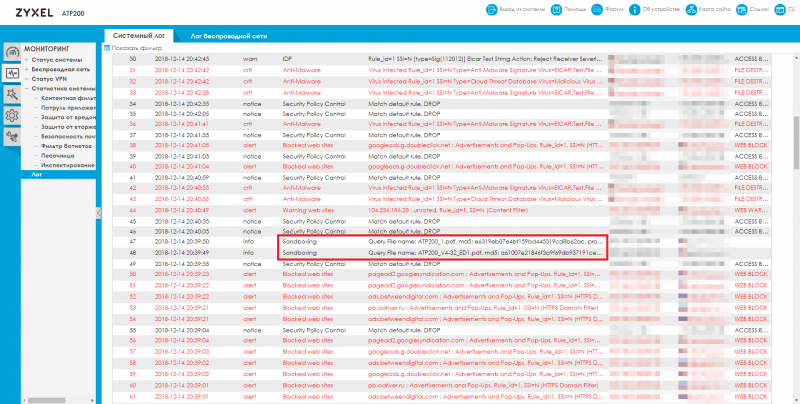

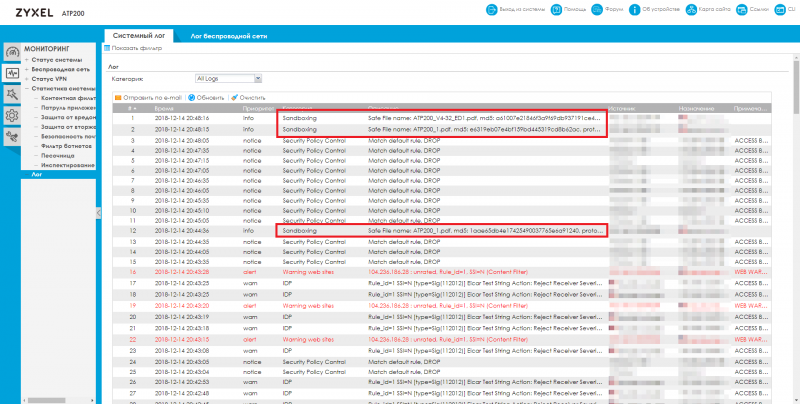

Но это только первый уровень защиты. Второй же присутствует только в серии ATP, и это так называемая «облачная песочница». Если приходящий файл вызывает подозрения, но среди стандартных сигнатур под него ничего не найдётся, то в итоге шлюз отправит его в облако Zyxel. И вот там он уже будет открыт внутри виртуальных машин с Windows и Mac OS, где будет просканирован «взрослым» антивирусом, который проведёт полноценный анализ, включая эвристические и прочие популярные методы. И у которого нет таких строгих ограничений по вычислительной мощности и времени обработки, как у самого шлюза. Впрочем, говорится, что проверка в облаке занимает до 15 минут. Естественно, всё общение с облаком идёт по защищённым каналам.

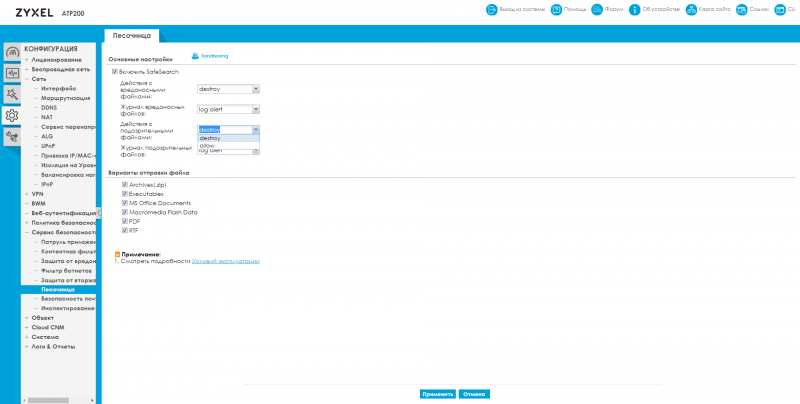

В случае если файл действительно окажется заражённым, то для него будет создана отдельная сигнатура, которая будет добавлена в облачную базу (Cloud Threat Database). И уже эта база попадёт на все остальные шлюзы ATP. Именно такой подход, когда выявление угроз происходит «всем миром», и позволяет оперативно реагировать на свежие угрозы, включая и 0-day. Важный нюанс: шлюз может отправлять в облако объекты размером от 32 байт до 8 Мбайт + при первом прохождении файла он не будет задержан шлюзом. Поддерживаемые облачной песочницей типы файлов на данный момент таковы: ZIP-архивы, исполняемые файлы (.exe), офисные документы (.xls, .xlsx, .pptx, .ppt, .pps, .doc, .docx), swf-файлы (Adobe Flash), а также документы PDF и RTF. В общем, стандартный набор, который используется злоумышленниками для проникновения на машины жертв. Если перечисленного кажется мало, то не забывайте, что всё это лишь часть комплексной системы защиты, один из барьеров.

На практике между отправкой файла в песочницу и ответом проходит минут десять. Заодно, кстати, легко выяснить, какие ресурсы отдают одинаковый файл всем, а какие могут вносить индивидуальные модификации в передачу. И даже материалы с собственных сайтов Zyxel не щадит, они тоже могут отправиться в песочницу. А вот при обращении к действительно заражённым, динамически сгенерированным файлам доступ к ним блокируется в течение минуты-другой, хотя в логах их можно увидеть практически сразу. Кроме того, почему-то в настройки песочницы вынесена и опция SafeSearch. Это довольно простая функция, которая в URL с запросом к поисковой системе принудительно добавляет ключ для активации так называемого безопасного поиска (для Google, например, это safe=active), поэтому в выдаче не будет нехорошего контента. SafeSearch умеет работать с Google, Bing, Yahoo и Яндексом.

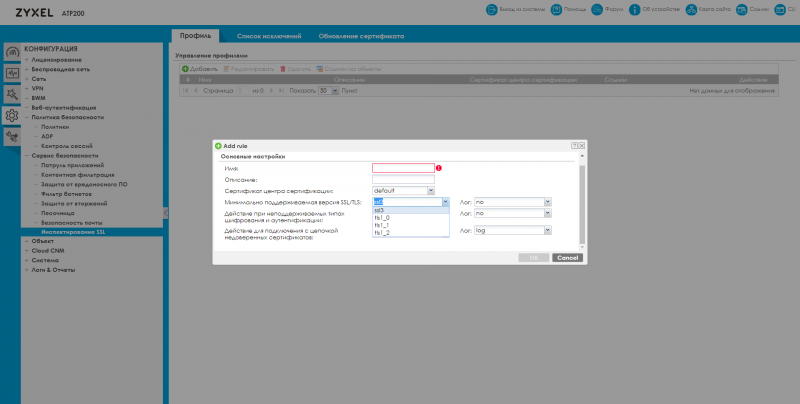

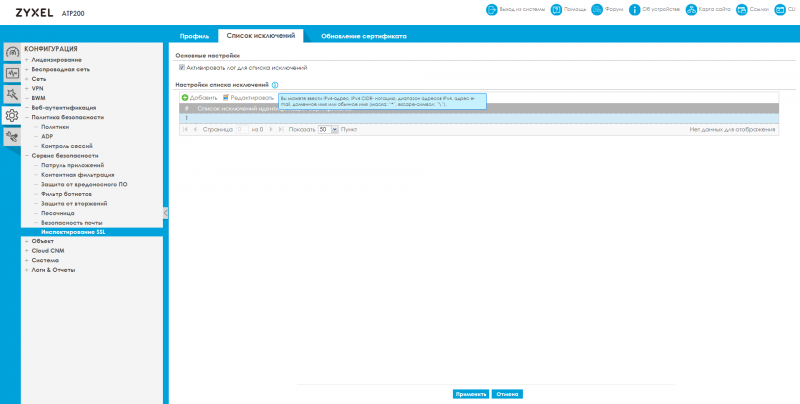

На очевидный вопрос «А что делать с зашифрованным трафиком?» есть не менее очевидный ответ: функция инспектирования SSL (SSL Inspection). Идея очень простая — все поддерживаемые типы SSL/TLS-соединений заканчивают свой путь на шлюзе, а для клиентов создаются соединения уже от шлюза, но с собственным сертификатом. Так что на самом ATP весь такой трафик расшифрован и может быть проверен. Естественно, на клиентских устройствах лучше импортировать «поддельный» сертификат с шлюза, чтобы приложения лишний раз не ругались (особенно современные браузеры). На данный момент поддерживаются подключения вплоть до TLS 1.2, причём по факту TLS 1.2 и 1.1 «понижаются» до 1.0 для инспекции. Поддержки TLS 1.3 нет, равно как и некоторых опций вроде компрессии или аутентификации посредством клиентского сертификата. На практике могут возникнуть проблемы с отображением некоторых сайтов, например. Впрочем, это легко решается добавлением ресурса/адреса в белый список.

ADP (обнаружение аномалий трафика) и IDP (защита от вторжений)

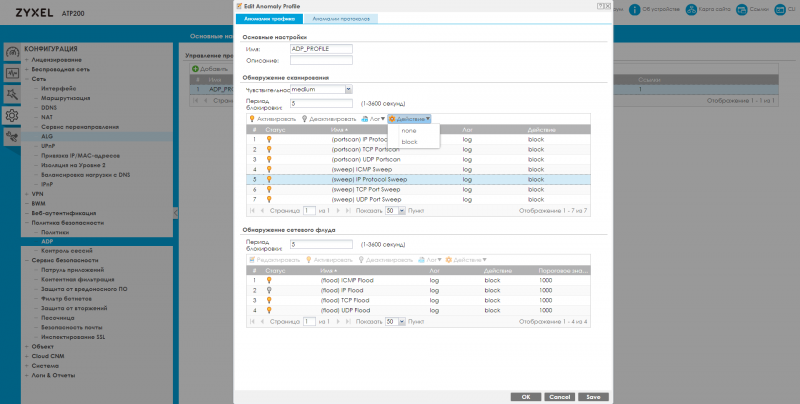

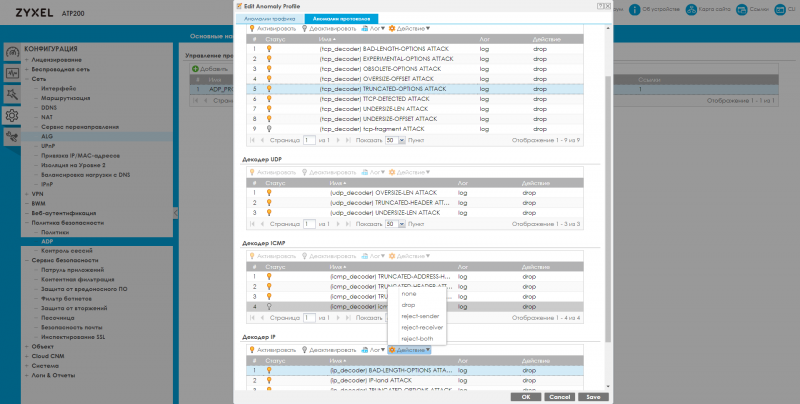

ADP (Anomaly Detection and Prevention) — система, которая отслеживает нетипичное поведение сетевого трафика. Под этим подразумевается выявление несоответствия RFC (фактически стандартов) и нетипичного поведения. Система ADP работает для протоколов ICMP/UDP/TCP и умеет отсекать типичные методы исследования и атак вроде спуфинга, флуда, сканирования. База выявляемых активностей обновляется вместе с прошивкой. Никаких особых настроек для ADP нет. Можно лишь выбрать уровень чувствительности, типы аномалий и зоны (сегменты сети), для которых ADP будет активна.

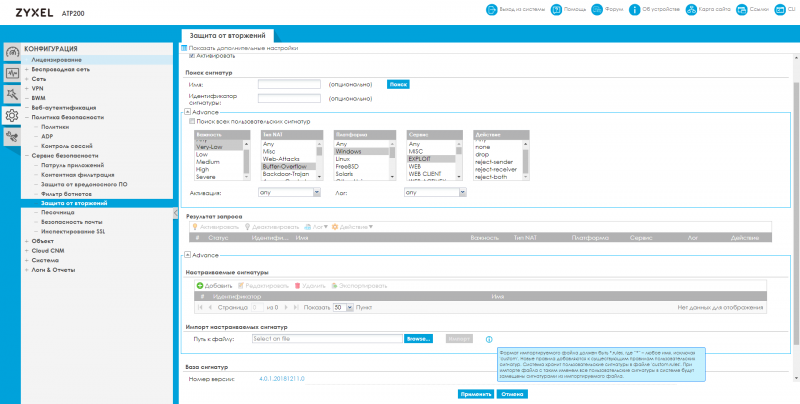

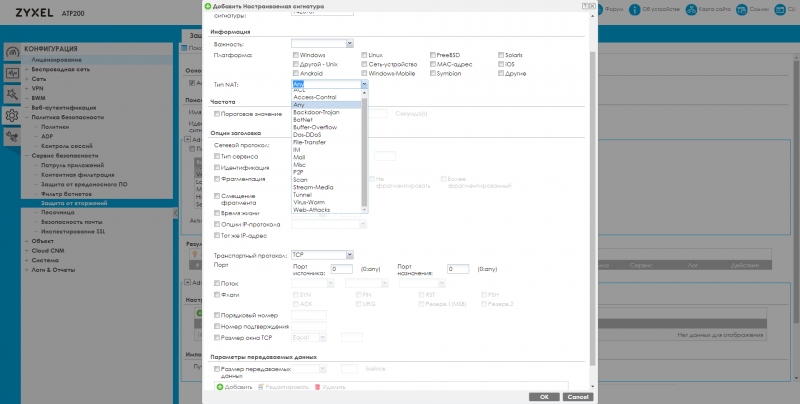

Если ADP работает на уровнях 2-3 OSI, то IDP (Intrusion Detection and Prevention) занимается разбором трафика на уровнях с 4-го по 7-й. Система отслеживает попытки использования известных уязвимостей или проблем в сетевых приложениях и ОС, а также трафик, который генерируют зловреды. Да и в принципе любую сетевую активность, связанную с различного рода угрозами. Эвристических методов тут нет — поиск ведётся по регулярно обновляемой базе сигнатур. Кроме того, можно добавить собственные правила или загрузить файл сразу с пачкой правил. Собственно говоря, с помощью IDP можно не просто заблокировать какую-то вредоносную активность, но и самостоятельно отфильтровать доступ к различным сервисам, которых ещё нет в базе (или не будет, если это какая-то локальная служба, к примеру).

ADP и IDP по сути являются довольно мощной системой DPI (Deep Packet Inspection) для пакетов всех уровней. Но настраивать работу именно с пакетами не очень удобно, так что ATP, да и прочие шлюзы серии USG, предлагают несколько других, более высокоуровневых систем для работы с трафиком.

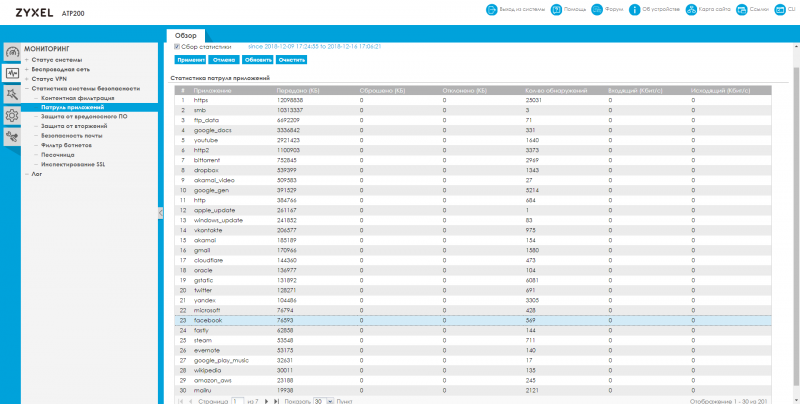

AppPatrol (патруль приложений) и Content Filter (контентная фильтрация)

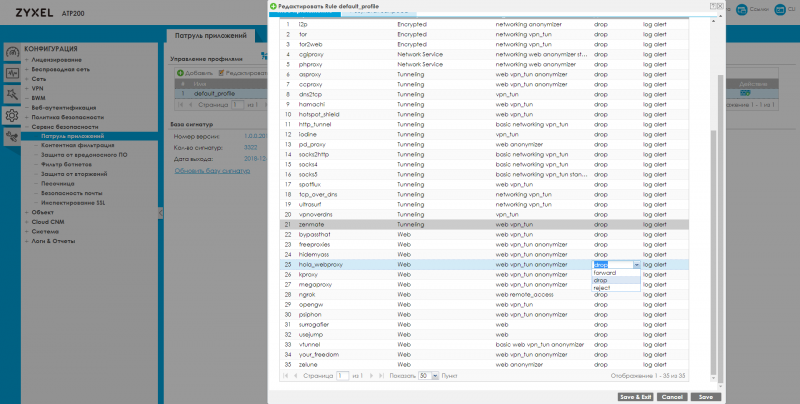

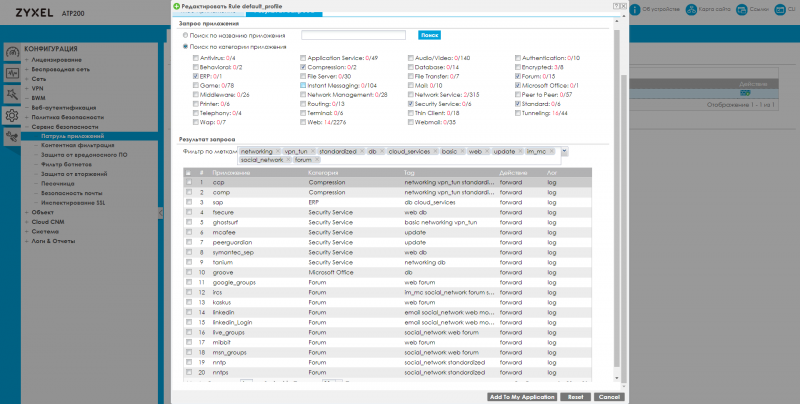

AppPatrol предлагает довольно удобный способ управления поведением работы сетевых приложений и протоколов или даже какой-то части их функций. Да, для некоторых приложений можно отключить часть возможностей: для Viber, например, есть отдельные настройки для собственно чата и пересылки файлов. Вообще говоря, обилие доступных сигнатур в первый раз слегка шокирует. Все они разбиты на 31 категорию и снабжены метками (тегами) + есть встроенный поиск. Всего на текущий момент в базе есть почти 3400 сигнатур. База обновляется производителем.

Идентификация и классификация трафика в AppPatrol происходит, как заявляется, на всех уровнях OSI. Во время установки соединения, если оно вообще разрешено политиками безопасности, AppPatrol анализирует первые пакеты (как минимум 8 IP-пакетов беспрепятственно проходят сквозь) — сколько именно, зависит от типа трафика — и в случае успеха находит сигнатуру и помечает ей сессию. Если же распознать ничего не удалось, то такой трафик просто игнорируется. Непосредственно в правилах AppPatrol можно сразу же запретить прохождение нужного трафика. Ну или после классификации отправить его на дальнейшую обработку другим системам — например, для ограничения полосы пропускания.

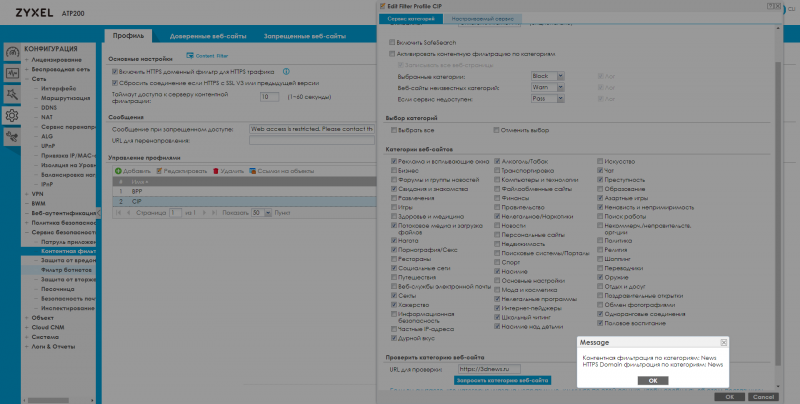

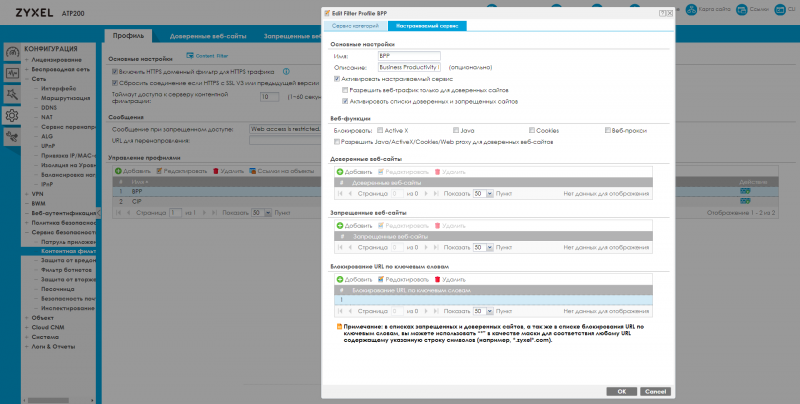

Content Filter тоже работает с приложениями, но только с веб. В принципе, с ростом числа прикладного ПО, которое по факту является лишь обёрткой для браузера или просто обращается к API по HTTP(S), скоро уже можно будет вообще переименовать раздел. Но это всё лирика. Система Content Filter работает именно с HTTP(S) и занимается проверкой обращений к адресам, которые есть в базе. Отдельно отмечается, что фильтрация HTTPS-трафика имеет меньший приоритет в сравнении с инспекцией SSL. Так что при активации последней она не будет корректно работать. В любом случае для HTTPS проверяется только адрес, а не полный URL (включая и ключевые слова в нём). Отдельно можно запретить соединения с SSLv3 и более старых версий для пущей безопасности.

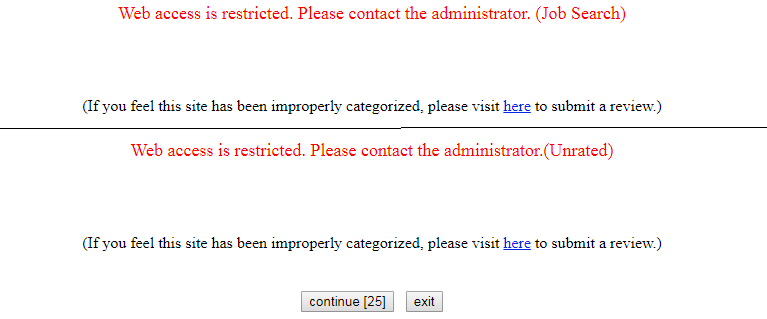

Всего в настройках Content Filter есть более пятидесяти категорий для различных веб-ресурсов, включая и столь любимую многими категорию рекламы, которая и правда неплохо блокируется. Полного списка самих ресурсов нет, но прямо в настройках можно проверить, к какой категории относится конкретный адрес. Имеется и функция SafeSearch, упомянутая выше. Естественно, есть опция ручного составления белых и чёрных списков для IP и URL, а также ключевых слов. Отдельно можно запретить использование элементов ActiveX, Java-апплетов, веб-прокси и cookies. Для HTTPS-запроса клиента к запрещённым в настройках категориям ресурсов соединение будет просто обрываться. А для таких же HTTP-запросов можно включить вывод уведомления и последующее перенаправление на заранее заданный URL.

Если же адрес не попадает ни в какую категорию (что случилось буквально пару раз), то будет отдана страница с предупреждением и кнопкой перехода на этот адрес (в конец URL зачем-то добавляется /___possible__unsafe__site__), а также ссылкой для отправки жалобы на неправильное определение категории. Собственно за актуализацию базы отвечает компания Cyren. И да, как и все остальные базы, она также обновляется ежедневно.

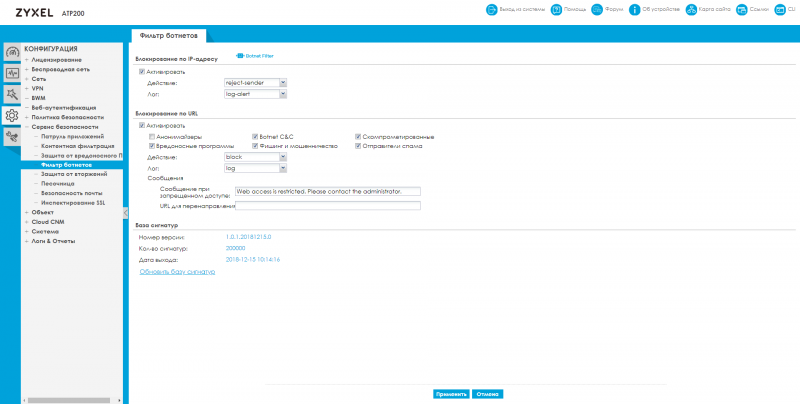

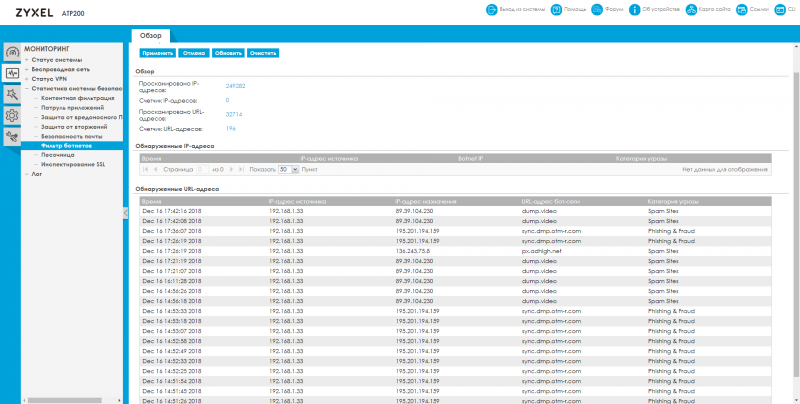

Botnet Filter (фильтр ботнетов) и E-Mail Security (безопасность почты)

Работа Botnet Filter во многом похожа на работу Content Filter. Он точно так же блокирует обращения к IP-адресам и URL из своей базы и может отдавать клиентам страницу с предупреждением и перенаправлением. Только делает он это для отдельных категорий небезопасных ресурсов. Задача Botnet Filter в том, что бы определять и пресекать попытки обращения клиентов: к известным управляющим центрам зловредов (стандартная практика для современной «заразы»); к хостам, про которые также известно, что они входят в какой-либо ботнет или в принципе небезопасны; к средствам, которые могут помочь обойти такую блокировку.

Правда, к категоризации ресурсов есть вопросы. Например, некоторые рекламные площадки записали в распространители спама и «обвинили» в фишинге и фроде, а чат Valve Steam и один видеохостинг оказались в списке спам-ресурсов. С другой стороны, эта же система успешно заблокировала пачку вполне легальных онлайн-систем для аудита безопасности (которые на шлюз и пытались натравить) и сайты VPN/прокси. Пострадали и встроенные средства для обхода блокировок вроде Opera VPN.

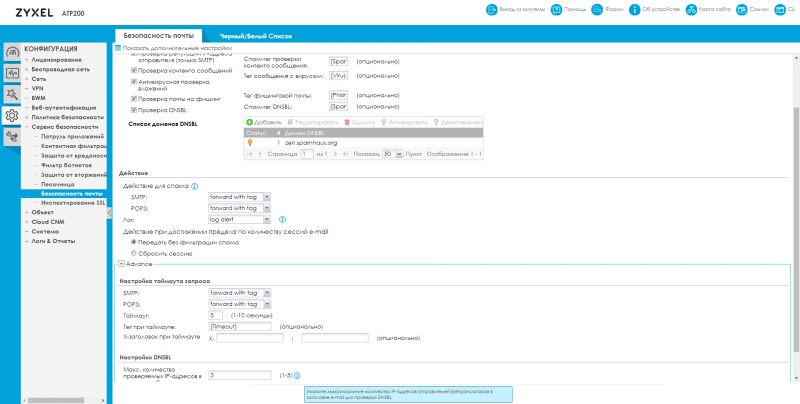

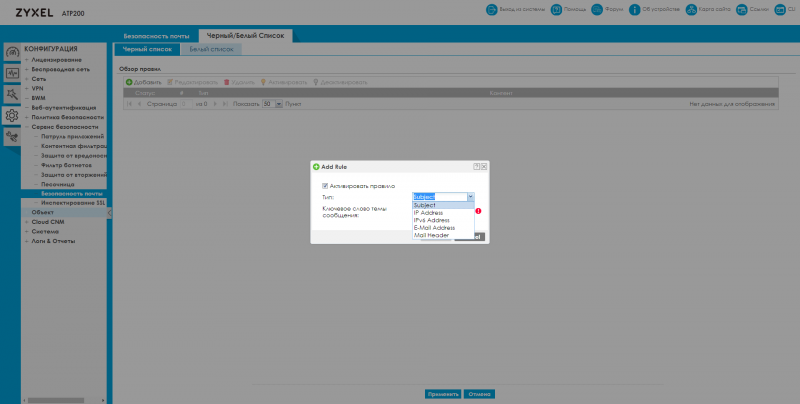

E-Mail Security — это обыкновенный сканер почтового трафика по протоколам SMTP/POP3. Можно создать белые и чёрные списки для фильтрации: по теме письма, адресу e-mail, IP-адресу и заголовку (header) письма (анализируются только первые 5 Кбайт). Попутно делается проверка содержимого письма на предмет зловредов, фишинга и спама. Можно подключить и внешние DNSBL-сервисы. В общем-то, это довольно стандартный набор для защиты любого почтового сервиса. Ну и в конце совсем кратко отметим, что в шлюзе есть ещё и подсистема GeoIP. Напрямую с безопасностью она не связана, но позволяет получить более удобные настройки и статистику, в том числе для систем защиты. GeoIP, как ясно из названия, позволяет определить страну IP-адреса источника/назначения, что может пригодиться для дальнейшей фильтрации/блокировки трафика по географическому принципу.

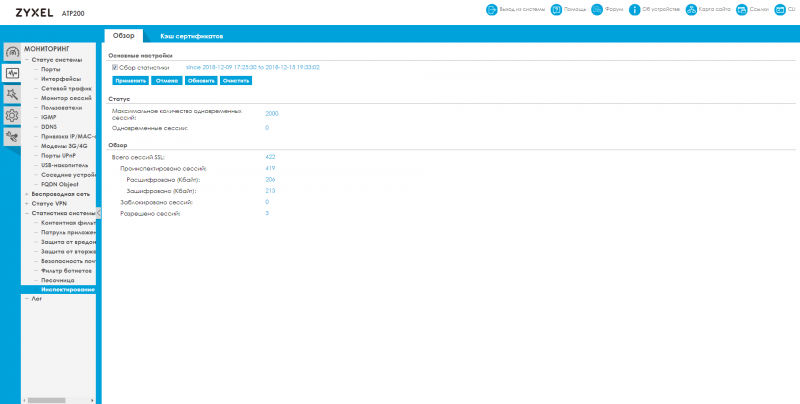

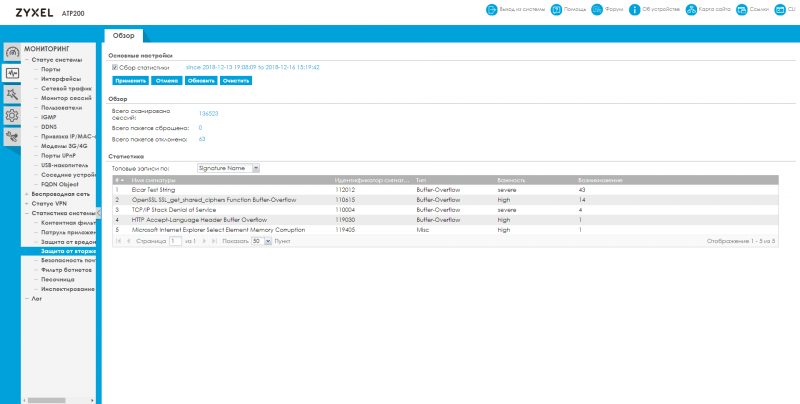

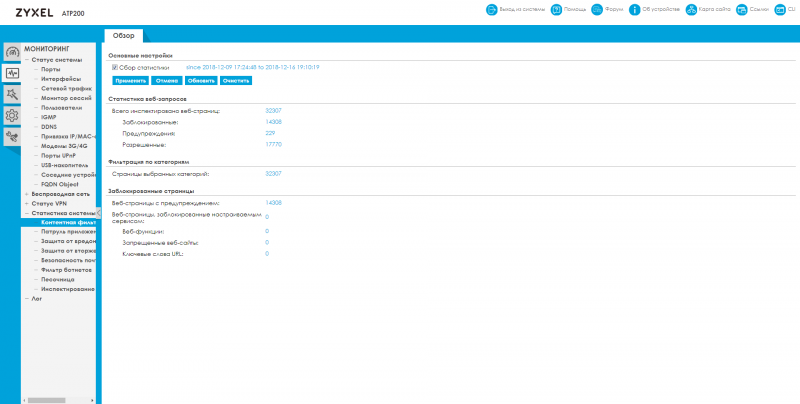

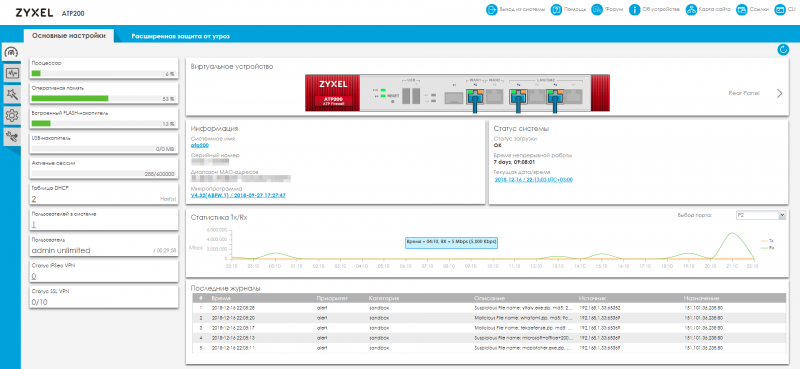

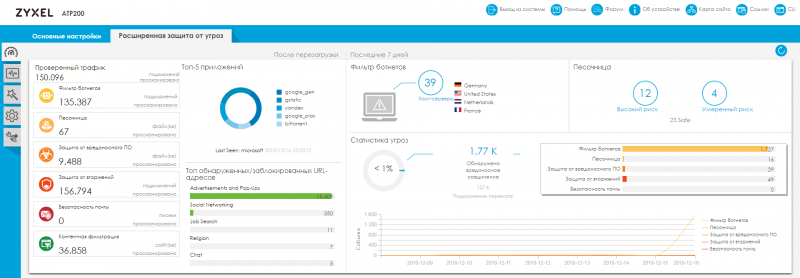

Статистика и SecuReporter

Общая сводная статистика о состоянии шлюза и систем защиты выводится на главной странице веб-интерфейса. Единственный нюанс: для защиты есть суммарные данные о работе после последней перезагрузки и чуть более детальные сведения за последние 7 суток. Объёма общего лога системы хватает в среднем от нескольких часов до суток — в зависимости от интенсивности сообщений. Для отдельных подсистем собирается общая статистика работы с момента перезагрузки и местами наиболее важные сообщения. Мало? Ну не совсем так. Чтобы оценить общее состояние шлюза и активности сети, этого вполне достаточно.

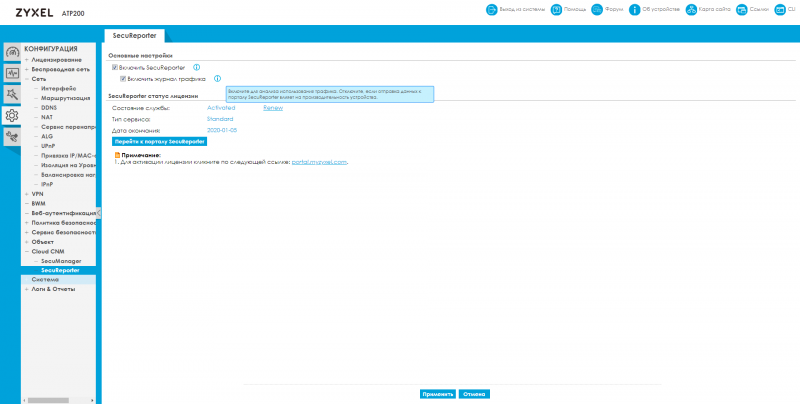

И самое главное! В облачной системе управления устройствами Zyxel CNM — мы уже знакомились с Nebula, одной из её составляющих, — есть отдельный сервис SecuReporter. Как обычно, к нему подключается организация, пользователи и устройства. Сам же сервис занимается централизованным сбором данных от систем защиты ATP, их анализом и представлением для пользователей, генерацией и отправкой на почту сводных ежедневных и еженедельных PDF-отчётов, а также уведомлением администраторов по почте о важных событиях. При первичной настройке также придётся выбрать уровень обработки данных: полностью анонимный, частично анонимный или полный доступ.

В полностью неанонимном режиме удалить данные из SecuReporter не удастся, а в остальных это сделать можно. Для теста был выбран полуанонимный режим, которого, строго говоря, более чем достаточно для анализа данных. Впрочем, и тут для просмотра сведений есть ограничение на семь последних суток. Для отдельных графиков и таблиц также можно выбрать вывод статистики за сутки или за час. Какая конкретно информация будет отдаваться в SecuReporter, регулируется в настройках логирования на самом шлюзе (опция log alert). Для критически важных событий настраиваются уведомления по почте: отсутствие связи с устройством, слишком частые неудачные попытки входа, превышение заданного лимита числа оповещений от подсистем защиты за короткий промежуток времени, повышенная нагрузка на шлюз (приближение к лимиту одновременных сетевых сессий).

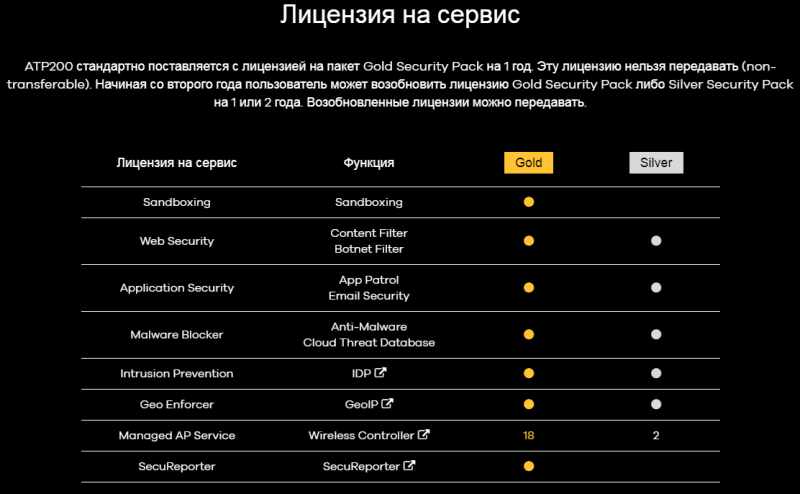

Лицензии и конфигурации

Для сервисов защиты в экранах ATP есть два вида лицензий: Gold (золотая) и Silver (серебряная). Для ATP200 лицензия Gold даёт доступ ко всем вышеупомянутым сервисам и дополнительно позволяет контроллеру точек доступа управлять 18 ТД. Silver отличается от Gold отсутствием поддержки Sandboxing (песочницы), не даёт доступа к SecuReporter и позволяет шлюзу управлять только двумя ТД. Годовая подписка на Gold стоит 38 600 рублей, а на Silver 29 000. При покупке шлюза ATP в комплекте идёт лицензия Gold на один год.

В серию ATP сейчас входят три устройства: ATP200, ATP500 и ATP800. Ориентированы они соответственно — на малый, малый и средний, средний бизнес. Функционально они идентичны, так что отличия сводятся к мощности аппаратной базы и числу сетевых портов. Увы, про тип CPU и его возможности никакой официальной информации нет. В части производительности даны примерные показатели пропускной способности. По факту всё будет сильно зависеть от типа клиентов и их поведения. В частности, дуплексная искусственная нагрузка без специального внедрения каких-либо зловредов и атак при включении вех защитных механизмов показала скорость WAN ↔ LAN 480 Мбит/с в максимуме для одного потока в обе стороны и 700 Мбит/с в пике для 64 потоков туда и обратно (то есть в сумме 128).

| Характеристики межсетевых экранов Zyxel ZyWALL ATP | |||

| Модель | ATP200 | ATP500 | ATP800 |

| Рекомендованная цена, руб. | 77 000 | 115 810 | 299 180 |

| CPU (ядра, частота) | 4 × 1,0 ГГц | 4 × 1,5 ГГц | 8 × 1,5 ГГц |

| RAM DDR3, Гбайт | 2 | 4 | 8 |

| ROM, Гбайт | 8 | ||

| Сетевые интерфейсы | 6 × 1 GbE RJ45 | 7 × 1GbE RJ45 | 12 × 1GbE RJ45 |

| 1 × 1GbE SFP | 2 × 1GbE SFP | ||

| Маршрутизация, Гбит/с | 2 | 2,6 | 8 |

| Маршрутизация + защита, Гбит/с | 0,45 | 0,7 | 1,2 |

| Макс. одновр. сессий, шт. | 600 тыс. | 1 млн | 2 млн |

| Макс. туннелей IPSec, шт. | 40 | 100 | 1000 |

| Макс. туннелей SSL, шт. | 10 | 50 | 100 |

| Макс. ТД, шт. | 18 | 34 | 130 |

Заключение

В целом нет ничего удивительного в том, что Zyxel развивает облачные технологии. Собственно песочница — главная отличительная черта ATP — это важный шаг вперёд в развитии сервисов компании. Тут можно сказать ещё много-много красивых слов, но вообще направление движения совпадает с общемировым. Вынос наиболее тяжёлых задач в облако по факту не является чем-то уж совершенно новым, а песочницами для изучения полученных от пользователей файлов с целью дальнейшего пополнения базы сигнатур давно и успешно пользуются все антивирусные компании. Которые точно так же давно уже не просто выискивают вирусы, а предлагают комплексную защиту. Что же, теперь все эти техники добрались до и сетевых шлюзов — в данном случае Zyxel ATP. Равно как и модель работы по подписке — без лицензий не будет обновлений и части функциональности.

Мы не берёмся сравнивать серию ATP с решениями конкурентов (просто потому, что у нас их на тесте ещё не было), но те возможности, что показал шлюз, нам определённо понравились. Вообще, с ATP200 ситуация получилась несколько забавной — почти все онлайн-сервисы для проверки различного уровня защиты так или иначе блокировались одной или сразу несколькими подсистемами шлюза. В принципе это, конечно, хорошо. Хотя, как и говорилось в самом начале, это не панацея от всех проблем с безопасностью. Это просто готовое удобное решение, которое заметно увеличивает уровень защиты. И для многих бизнес-пользователей его покупка является вполне разумной платой за снижение рисков.

Что можно улучшить в ATP? Во-первых, если вы не параноик, то вам явно захочется, чтобы больше информации попадало в облако и затем в SecuReporter. Во-вторых, в самом SecuReporter определённо не хватает более долгого срока хранения данных, хотя бы и в виде более обобщённой статистики за прошлые периоды. В-третьих, не помешали бы настраиваемые пользователем реакции и уведомления на те события, которые он выберет сам, а не только на те, что уже есть в системе. Ну и раз уж мы все идём в облака, то можно вспомнить и про гибридные решения. В данном случае было бы здорово получить такую систему, которая большую часть задач способна исполнять на серверах заказчика, перекладывая лишь некоторые на внешнее облако Zyxel. Хотя частично эти функции уже представлены в Cloud CNM SecuManager. Но ведь всегда хочется большего!