Интерес киберпреступников к автоматизированным системам управления технологическими процессами (АСУТП) не случаен: ведь именно от корректного и стабильного функционирования последних зависит работа промышленных, транспортных и энергетических комплексов, заводов и военных объектов — всего того, что относится к разряду критически важных элементов национальной инфраструктуры. Достаточно нарушить работу любого из них (например, атомной электростанции) — и последствия могут повергнуть в хаос не только отдельно взятое государство, но и весь мир. Масштаб возможных проблем может быть огромным, и предотвратить их можно, только полностью пересмотрев подход к безопасности современных промышленных систем, состоящих из множества взаимосвязанных компонентов — серверов SCADA под управлением Windows либо Linux, систем управления базами данных (SQL Server либо Oracle), программируемых логических контроллеров (PLC) различных производителей, операторских панелей (HMI), интеллектуальных датчиков, каналов связи с платформами бизнес-уровня ERP и прочих играющих важную роль в работе АСУТП составляющих.

Говоря о сложностях в вопросах обеспечения безопасности АСУТП, эксперты «Лаборатории Касперского» выделяют две наиболее серьезные проблемы. Это недостатки разработанных для индустриальных систем моделей защиты и недоработки вычислительных сред, в которых исполняются эти модели. Инцидент со Stuxnet показал, что банальной изоляцией критически важных объектов от внешнего мира задачу не решить и что слабым местом в защите промышленных комплексов являются не только операторы, совершающие свойственные каждому человеку ошибки, но и уязвимости в автоматизированных системах управления технологическими процессами.

Для понимания текущей ситуации в области критически важных информационных систем обратимся к недавно опубликованным Positive Technologies результатам исследования безопасности АСУТП. В обнародованном экспертами компании отчете отмечается стремительный рост числа обнаруживаемых брешей в промышленных комплексах. Если в период с 2005 года до начала 2010-го было выявлено всего девять дыр в индустриальных системах, то после появления червя Stuxnet в 2011 году было найдено уже 64 уязвимости, а за первые восемь месяцев текущего года — 98 новых брешей, из которых около 65% относятся к высокой и критической степени риска. Этот показатель значительно превышает аналогичную оценку в прочих IТ-системах, что, по мнению экспертов Positive Technologies, свидетельствует о крайне низком уровне развития информационной безопасности АСУТП.

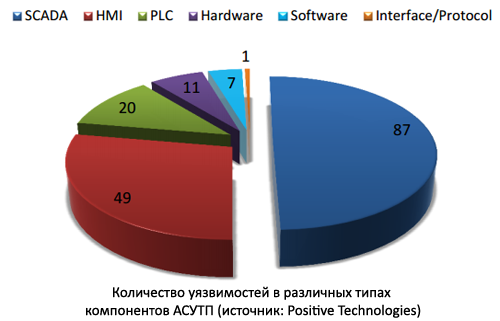

Проведенное исследование показало, что наибольший интерес для злоумышленников представляют системы SCADA и инженерные HMI-решения, обеспечивающие взаимодействие человека-оператора с управляемыми им машинами. Немало внимания киберпреступники уделяют использованию изъянов в коде программируемых логических контроллеров. Наибольшее количество уязвимостей за отчетный период было обнаружено в компонентах АСУТП производства Siemens. На втором месте фигурируют системы Broadwin/Advantech, на третьем — Schneider Electric.

Одно дело выискивать уязвимости, другое — максимально быстро их устранять, и этот вопрос продолжает оставаться ахиллесовой пятой любых масштабных проектов, коими являются промышленные системы. Из-за ярко выраженной программной и аппаратной неоднородности промышленных систем, нормативных требований, административных или технологических трудностей многие организации откладывают данный вопрос в долгий ящик либо перекладывают его решение на плечи нерасторопных интеграторов. Не отличаются оперативностью и сами разработчики компонентов АСУТП. Упомянутая компания Siemens, например, устранила 88% уязвимостей, тогда как Schneider Electric ликвидировала только чуть больше половины (56%) недостатков защищенности. По данным Positive Technologies, примерно каждая пятая дыра залатывалась с серьезной задержкой, а в некоторых случаях так и не была устранена. К примеру, одна из использованных вирусом Stuxnet уязвимостей — стандартный пароль для Microsoft SQL Server — была известна специалистам корпорации давно. Впервые о ней упоминали на форумах поддержки в мае 2005 года, а в открытом доступе пароли были опубликованы в апреле 2008 года. Устранена проблема была лишь после атаки — в 2010 году.

Недостаточное внимание к безопасности промышленных систем и обилие незакрытых брешей приводит к существованию внушительного количества возможных способов инъекции вредоносного кода, позволяющих задействовать уязвимости хакерам всех мастей. По оценкам экспертов Positive Technologies, количество доступных вредоносных программ для АСУТП в разы превышает аналогичный показатель для других IТ-систем. В период с 2011 года по сентябрь 2012 года было опубликовано 50 эксплуатирующих уязвимости примеров кода — это в шесть раз больше, чем за период с 2005-го по 2010-й. Не менее шокирующим является и тот факт, что в настоящий момент для 35% всех представленных уязвимостей индустриальных систем существуют вредоносные коды, которые свободно распространяются в виде отдельных утилит, входят в состав программных пакетов для проведения тестов на проникновение либо описаны в технических уведомлениях.

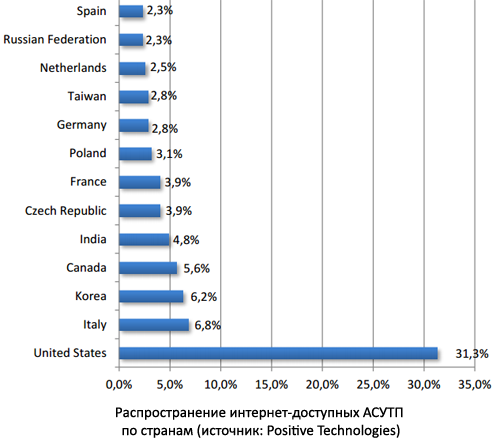

Для того чтобы понять, в какой мере описанные выше уязвимости могут быть использованы злоумышленниками, специалисты Positive Technologies провели анализ АСУТП, технологическая инфраструктура которых имеет точки подключения к глобальной Сети. Выяснилось, что почти треть систем, к элементам которых есть доступ из Интернета, расположены в США (31,3%). На втором месте с внушительным отрывом находится Италия (6,8%), замыкает тройку Южная Корея (6,2%). Россия фигурирует на 12-й позиции в списке с 2,3% всех видимых из глобальной сети систем АСУТП.

В большинстве случаев доступ извне открыт к составляющим SCADA-систем, включая HMI, на долю которых приходится 70% всех обнаруженных объектов. Еще 27% доступных компонентов АСУТП — это программируемые логические контроллеры. В 3% случаев были обнаружены различные сетевые устройства, используемые в сетях автоматизированных систем управления технологическими процессами.

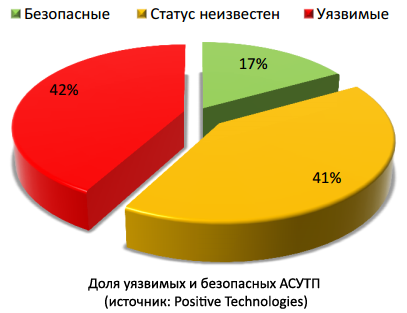

Исследования Positive Technologies показывают, что как минимум 42% доступных через Интернет индустриальных комплексов содержат уязвимости и ошибки конфигурации, которыми без труда могут воспользоваться киберпреступники. Доля систем, безопасность которых была достоверно подтверждена, составила скромные 17%. Меньше всего внимания вопросам информационной безопасности АСУТП уделяют в Европе: 54% систем промышленной автоматизации, расположенных в данном регионе, являются уязвимыми и могут быть атакованы удаленно. На второй позиции фигурирует Северная Америка (39%), на третьей — Азия (32%), где существенную роль играют небезопасные объекты на Тайване и в Южной Корее. Что касается России, то в нашей стране, по оценкам экспертов, уязвима ровно половина интернет-доступных индустриальных систем. Шокирующий показатель, не правда?

Причин для беспокойства более чем достаточно, и опубликованный Positive Technologies отчет, полная PDF-версия которого представлена по ссылке, лишний раз свидетельствует о необходимости реализации новых подходов к обеспечению защиты критически важных промышленных систем. Подходов, которые исключают внедрение в АСУТП вредоносного кода и сторонних модулей, позволяют операторам получать достоверные сведения о работе автоматизированных систем и обеспечивают создание максимально безопасной среды для контроля информационной инфраструктуры. Если пустить дело на самотек, то энергетическая и военная отрасли, нефтегазовый сектор, телекоммуникации и водоснабжение вполне могут стать объектами серьезной кибератаки — и это отнюдь не сценарий голливудского фильма катастроф, а реалии сегодняшнего дня.

«Теперь появился потенциал для использования программного обеспечения в качестве кибернетического оружия, способного нанести физическим объектам такой же серьезный урон, как и традиционные вооружения. Под угрозой оказались промышленные, транспортные и энергетические системы, заводы и военные объекты, — убежден генеральный директор «Лаборатории Касперского» Евгений Касперский. — Только подумайте: в случае реализации наихудшего сценария человечество может быть отброшено на несколько сотен лет назад — к передвижению на лошадях, бумажным книгам, обычной почте и освещению свечами... Но хуже всего то, что в настоящий момент обеспечить защиту от подобных атак просто невозможно. Необходимо полностью изменить подход к разработке и использованию ПО для промышленных систем. Это может занять 10-20 лет и представляется мне проектом на грани возможного». Именно поэтому «Лаборатория Касперского» в настоящее время работает над созданием безопасной операционной системы, способной стать доверенным узлом в промышленной системе управления.

Ключевой особенностью разрабатываемой антивирусной компанией с чистого листа платформы станет принципиальная невозможность выполнения в ней незаявленной функциональности и стороннего кода. Как следствие, система будет максимально защищена от любых кибератак и хакерских вторжений в IT-инфраструктуру предприятия. «Невозможность выполнения стороннего кода, взлома системы или программ в нашем проекте — это вещь доказываемая и проверяемая», — говорит Евгений Касперский.

«Мы создаем ОС, на которой будут работать компоненты системы безопасности, обеспечивающие доверенной информацией все составляющие автоматизированных систем управления технологическими процессами, — поясняется в аналитической статье, подготовленной департаментом защиты промышленных систем «Лаборатории Касперского». — В основу платформы мы заложили ряд фундаментальных принципов, соблюдение которых позволит гарантировать, что она в любой момент времени будет функционировать именно так, как было задумано разработчиком, и функционировать по-другому не может. Архитектурно операционная система построена таким образом, что даже взлом любых ее компонентов или приложений не позволит злоумышленнику получить контроль над нею или запустить вредоносный код. Этот подход позволяет нам считать такую ОС доверенной и использовать ее в качестве надежного источника информации, который может являться базисом для построения системы защиты более высокого уровня».

Каких-либо подробностей и технических деталей об инновационном проекте в «Лаборатории Касперского» не раскрывают. Известно лишь, что архитектура системы позволит встраивать ее в уже существующие АСУТП с целью их защиты и обеспечения достоверного мониторинга промышленных комплексов.

По словам главы антивирусной компании, создание по-настоящему безопасной среды — проект сложный, практически невыполнимый без активной работы с потенциальными заказчиками. «Множество деталей этого масштабного проекта мы сейчас не можем раскрыть как раз по причине такого сотрудничества, — комментирует Евгений Касперский. — О чем-то не хотим рассказывать, чтобы технологии не перехватили конкуренты. А кое-что останется в закрытом доступе только для заказчиков навсегда по соображениям защиты от кибертерроризма. Но как только возможность появится — мы расскажем о проекте подробнее».

Удастся ли «Лаборатории Касперского» и ее партнерам реализовать задуманное — покажет время. Мы в свою очередь будем держать руку на пульсе событий и, как только станет доступной подробная информация о платформе, обязательно поделимся ей с читателями ServerNews.ru. Оставайтесь с нами.

Материалы по теме:

- «Лаборатория Касперского» разрабатывает безопасную ОС для промышленных объектов

- Евгений Касперский призывает пересмотреть подходы к обеспечению безопасности промышленных систем

- Безопасность ключевых систем информационной инфраструктуры: точка доверия (аналитическая статья экспертов департамента защиты промышленных систем "Лаборатории Касперского")

- Безопасность промышленных систем в цифрах (исследование Positive Technologies)