C момента нашего первого знакомства с решением Ideco прошло ровно 9 лет. За это время вышло много новых релизов, название поменялось с ICS на UTM, появилось множество новых функций и отдельных решений, но неизменным осталось одно — стремление к максимально возможной простоте установки, настройки и использования продукта.

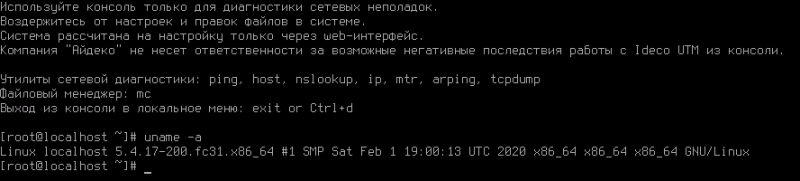

При этом концептуально подход остался прежним — Ideco UTM 8, по сути, является специализированным дистрибутивом, построенным по большей части на открытых компонентах, которые аккуратно упакованы, преднастроены и сведены в унифицированный веб-интерфейс, чтобы всё работало прямо «из коробки», по первому клику, и было доступно для использования даже не слишком продвинутому пользователю. Впрочем, есть и прямой доступ к консоли, если очень хочется повозиться с внутренностями системы.

Решение это изначально чисто программное, даже несмотря на наличие готовых программно-аппаратных комплексов от самой компании. И в нынешние времена у этого есть неожиданное дополнительное преимущество: официальная поддержка ключевых гипервизоров позволяет защитить инфраструктуру VDI, которая в связи с пандемией только набирает популярность. И это в дополнение к тому, что и ранее у Ideco UTM при почти таких же возможностях, как у аппаратных шлюзов других вендоров, отсутствовала жёсткая привязка к конкретному «железу», а возможность лёгкого масштабирования без существенных затрат, наоборот, всегда была.

Установка

Для изучения возможностей системы Ideco UTM 8 (в процессе обновившейся до версии 8.4) мы установили её из официального ISO-образа в виртуальную машину Hyper-V второго поколения с UEFI, двумя vCPU (Intel Core i7-7700K), 8 Гбайт RAM (статическое выделение) и диском ёмкостью 128 Гбайт, образ которого находился на SSD. По соседству находилась клиентская ВМ c Windows 10 (2 vCPU, 2 Гбайт RAM), которая была подключена к ВМ с Ideco UTM посредством частного vSwitch, а та, в свою очередь, выходила в Интернет через второй, внешний виртуальный коммутатор.

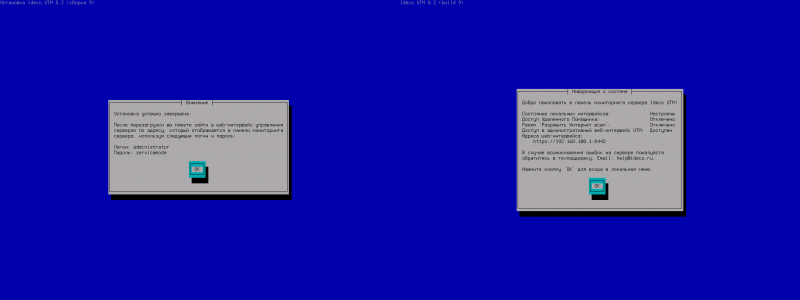

Процесс установки крайне прост — инсталлятор попросит выбрать накопитель и сетевой интерфейс для локальной сети, для которого надо задать подсеть с маской, а также указать часовой пояс и время. Кроме того, надо будет задать пароль для root-пользователя, чтобы в дальнейшем получить доступ к локальному меню, в котором собраны некоторые критичные настройки. В частности, тут можно просмотреть нагрузку на сетевые интерфейсы и сам сервер, сбросить сетевые параметры, отключить файрволл и очистить блокировки по IP, поменять пароли root и администратора веб-интерфейса, а также выключить или перезагрузить машину.

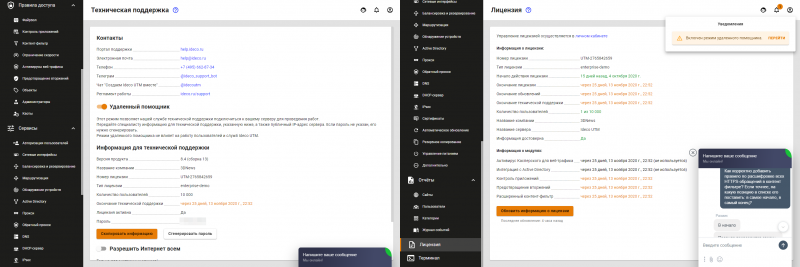

Вообще, попасть в это меню можно имея физический доступ к самому серверу, который, по идее, должен быть нужен только в нештатной ситуации. Тут, например, можно включать доступ по SSH и режим удалённого помощника (для техподдержки), управлять резервным копированием и включать экстренный режим «Разрешить интернет всем» (действует 48 часов или до перезагрузки машины). Однако для облачного развёртывания в этом меню не помешала бы ещё одна функция — настройка WAN-интерфейса. Потому что удобно он настраивается только через веб-интерфейс.

Настройка

Логин и пароль администратора для доступа в веб-интерфейс показываются в конце процесса установки. Увы, после первого входа их не заставляют менять на свои собственные (данная функция будет реализована в версии 9.0, выход которой намечен на конец года). И это, наверное, одна из немногочисленных претензий к веб-интерфейсу и системе в целом. Зато здесь есть некоторые приятные особенности, которых нет у конкурентов. Например, встроенный непосредственно в веб-интерфейс чат с техподдержкой (работает с 7:00 до 19:00 по московскому времени с понедельника по субботу), которая весьма быстро откликается на запросы, хотя при нетипичных случаях всё равно придётся общаться уже по почте. А ещё у компании есть группа в Telegram, где разработчики помогают решить вопросы с настройкой и подключением.

Впрочем, для Ideco UTM есть довольно обширная документация по каждому разделу параметров. Поэтому детально рассматривать всё подряд мы не будем, отметив или кратко перечислив лишь некоторые возможности и особенности.

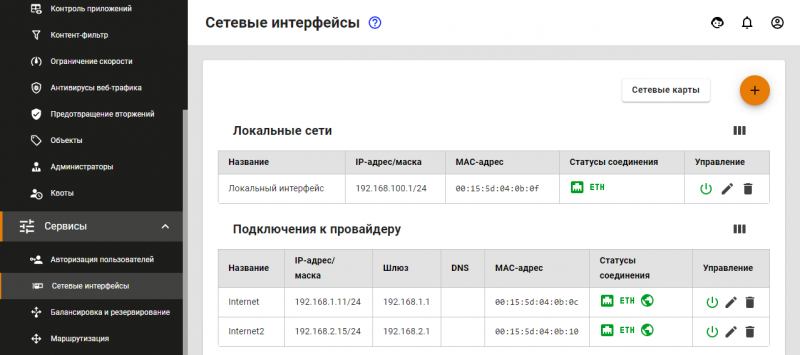

И WAN-, и LAN-интерфейсов может быть несколько, включая и VLAN, но поддерживается только IPv4. Для WAN доступны также VPN-подключения PPTP/L2TP/PPPoE и статические маршруты, а при наличии нескольких WAN-интерфейсов появляется возможность резервирования или балансировки. Ideco UTM фактически является прокси-сервером, так что часть трафика при желании можно пустить в обход него как на уровне сетей (назначения или источника), так и просто вынеся какой-либо локальный HTTP(S)-ресурс наружу (обратный прокси). Традиционные перенаправление и проброс портов, конечно, тоже имеются, так что можно открыть доступ к службам самого Ideco UTM или к внутреннему сервису из локальной сети, а также организовать доступ к локальным сетям извне, если это вдруг понадобится.

Во всех этих сценариях предполагается, что Ideco UTM является шлюзом по умолчанию для локальной сети. Однако его можно использовать для фильтрации и защиты, даже если он находится внутри сети, но в этом случае на всех клиентах придётся прописать настройки прокси в ОС и/или в браузерах. Возможна и обратная ситуация, когда от UTM требуется в первую очередь именно работа в качестве шлюза, а дополнительной (или вообще основной) проверкой трафика занимается внешний сервис, через ICAP-подключение.

В Ideco UTM 8 по умолчанию включен перехват DNS-запросов, и в качестве основных прописаны адреса «Яндекс.DNS» режима «Безопасный», а DNS-серверы от вышестоящего провайдера не используются. Доступны и forward-зоны для более удобного доступа к локальным ресурсам. В настройках DHCP-сервера для LAN-сегмента можно дополнительно прописать ещё пару DNS-серверов, а также отдавать клиентам статические маршруты.

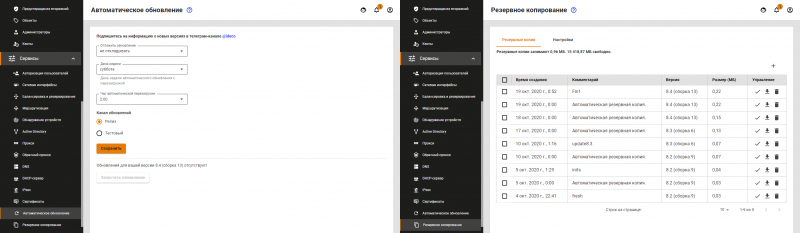

Для удалённого мониторинга доступны традиционные syslog и SNMP, а также Zabbix (в активном и пассивном режиме). Из прочих полезных опций есть автоматическое обновление и резервное копирование по расписанию с возможностью выгрузки копий по FTP или SMB на внешнее хранилище.

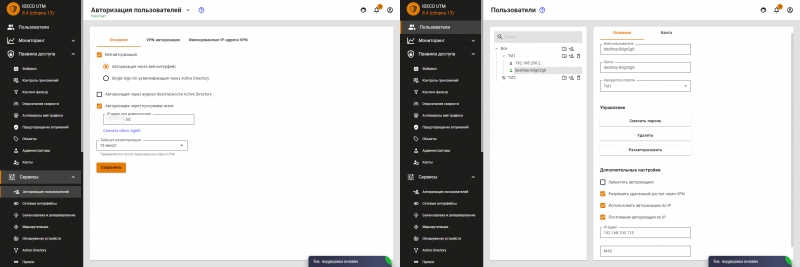

Управление пользователями

Для подключения и контроля доступа пользователей в Интернет доступны различные методы. Во-первых, в Ideco UTM 8 есть интеграция с Active Directory, причём с контролем входа как со стороны самого домена, так и со стороны шлюза Ideco, включая SSO. Во-вторых, сам шлюз предоставляет возможность авторизации по IP или IP+MAC (если активен встроенный DHCP-сервер, будет создана соответствующая привязка), через веб, через небольшую программу-агент для Windows (генерируется на каждом конкретном шлюзе). Также доступны VPN-подключения: PPTP, PPPoE, IPSec (IKEv2), SSTP, L2TP/IPSec.

Пользователей для пущего удобства можно разделить на отдельные группы. Административные аккаунты являются отдельными сущностями и в группы не входят. Доступно автоматическое обнаружение новых клиентов (устройств) в локальной сети с добавлением их в заранее выбранную группу. Для групп можно включить квоты, запретить авторизацию и запретить удалённый VPN-доступ для входящих в неё пользователей.

Под квотами тут подразумевается заранее заданный объём трафика, который может потребить пользователь или группа в течение определённого времени: за час, день, неделю, месяц или квартал. Превышение квоты может служить триггером для других событий (например, блокировки доступа к определённым сайтам и приложениям или ограничения скорости), но отдельному пользователю можно вручную «начислить» дополнительный объём трафика.

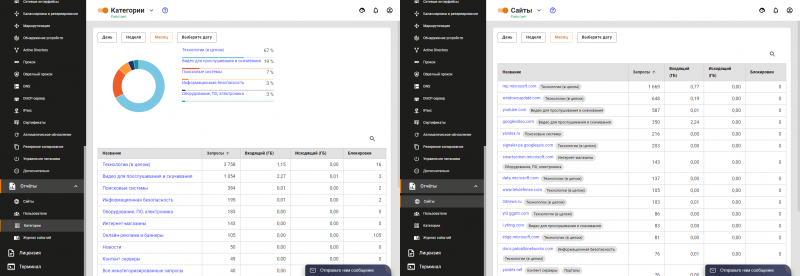

В отчётах можно получить сводную информацию о трафике посещаемых ресурсов и их категориях. Для каждого пользователя доступен отчёт по этим же параметрам и отдельная статистика обращений к заблокированным сайтам и их категориям. Увы, настроек для отправки отчётов и уведомлений о событиях по почте пока нет.

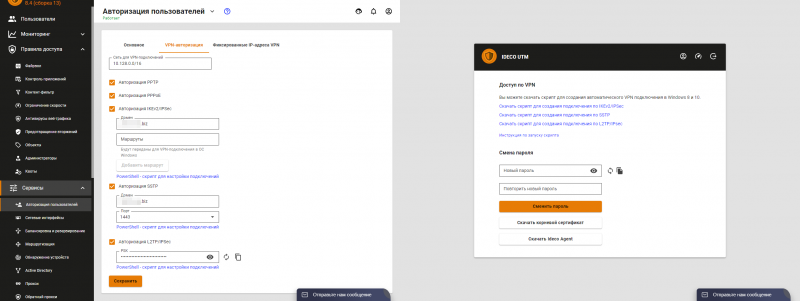

VPN

VPN-подключения пользователей внутри локальной сети имеет смысл использовать разве что в тех случаях, когда нужна защита даже от соседей или когда физический канал по умолчанию никак не защищён. Однако основным, на наш взгляд, VPN-сценарием является всё же удалённое подключение к шлюзу. В личном кабинете пользователя есть даже готовые PowerShell-скрипты для упрощения создания VPN-интерфейсов в Windows.

Из небольших, но приятных и облегчающих работу фишек — для IKEv2 и SSTP достаточно указать доменное имя шлюза, чтобы Ideco UTM сам сгенерировал готовый сертификат Let’s Encrypt. Его можно задействовать и для доступа к веб-интерфейсу из внешних сетей, создав правило для обратного прокси.

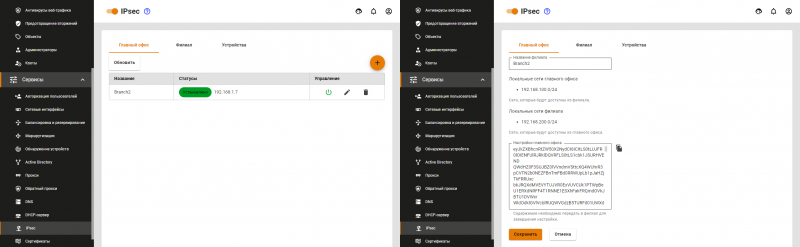

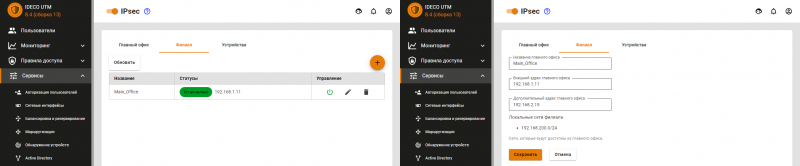

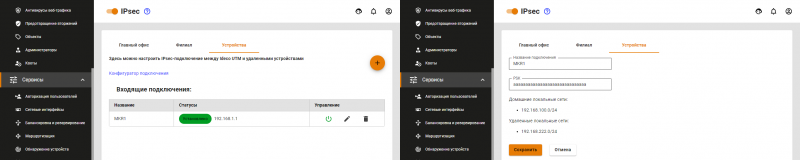

Ещё одна приятная особенность — простота настройки IPSec-туннелей site-to-site. Для объединения нескольких локаций с Ideco UTM под одним крылом посредством IKEv2 с AES-256 есть отдельный механизм: требуется указать внешний адрес(-а) и локальные подсети для туннелирования, после чего будут сгенерированы настройки (текст в base64), которые надо будет передать ответной стороне.

Звучит, быть может, чуть запутанно, но на практике это буквально несколько кликов в веб-интерфейсах и пара операций по копированию и вставке текста. И никакого мучения с генерацией сертификатов, правкой файлов конфигураций, прописыванием маршрутов и так далее. Для подключения с устройствами Mikrotik есть отдельная страничка для генерации скриптов настройки, а в документации можно найти инструкции для Keenetic, Kerio и pfSense.

Защита и фильтрация

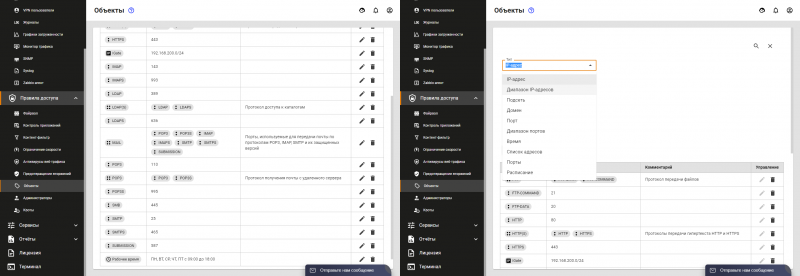

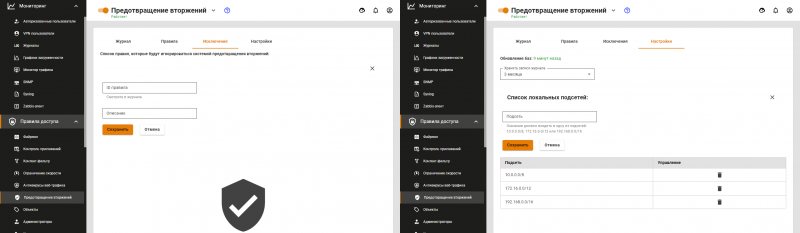

Для упрощения ряда настроек доступна система объектов, которые можно быстро включить в правила защиты и фильтрации трафика. Такими объектами могут быть отдельные IP-адреса, домены, порты, подсети и их диапазоны или списки, а также дни недели и временные отрезки (для создания расписаний). Они в основном пригодятся для настройки брандмауэра.

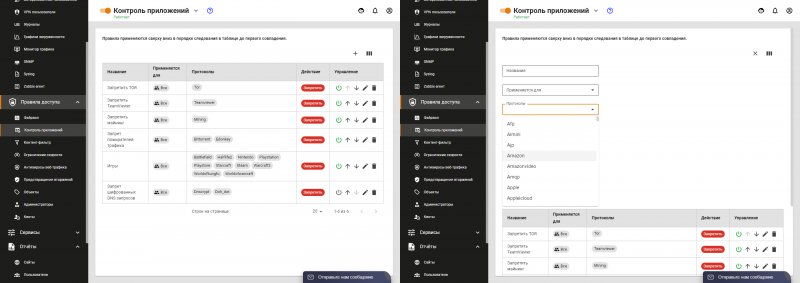

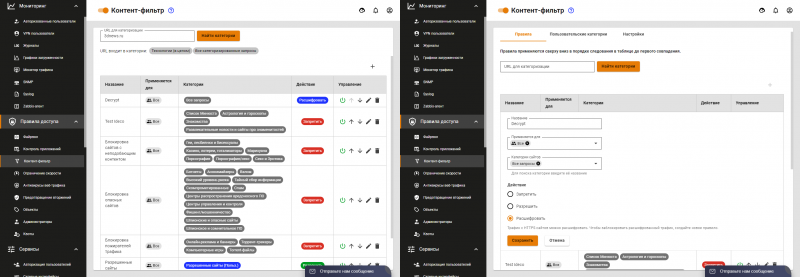

Следующий раздел отвечает за контроль над доступом в Сеть различных приложений. Список доступных профилей для L7-фильтрации весьма обширен. Ещё более велик список онлайн-ресурсов, с которыми знаком контент-фильтр. Все они разбиты на определённые категории для пущего удобства. Можно запретить доступ как собственно к сайтам, так и к определённым типам файлов: ActiveX, Flash, аудио/видео, архивам, документам, torrent или исполняемым файлам.

Набор запрещённых категорий, который активен по умолчанию, покрывает большую часть нежелательного контента, включая баннеры и прочую онлайн-рекламу. Можно проверить конкретный URL, чтобы узнать, в какую категорию он попадает, и, если не попадает, завести новую. Правила фильтрации применяются к пользователям, группам, IP-адресам или подсетям.

Доступ к категориям сайтов можно запретить, разрешить или, в случае HTTPS-трафика, отправить на расшифровку. Забавно, что на собственном сайте Ideco для проверки безопасности подключение через шлюз при добавлении запрета на аналогичные категории в контент-фильтре всё равно не проходит все проверки. Видимо, синхронизация баз несколько запаздывает.

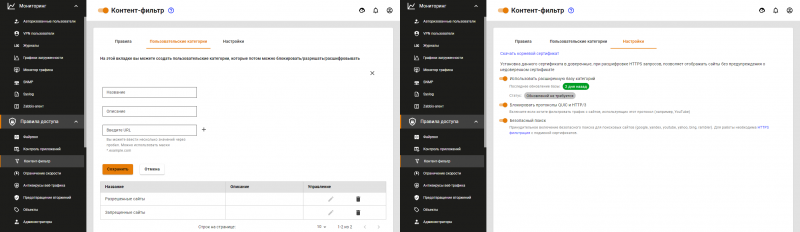

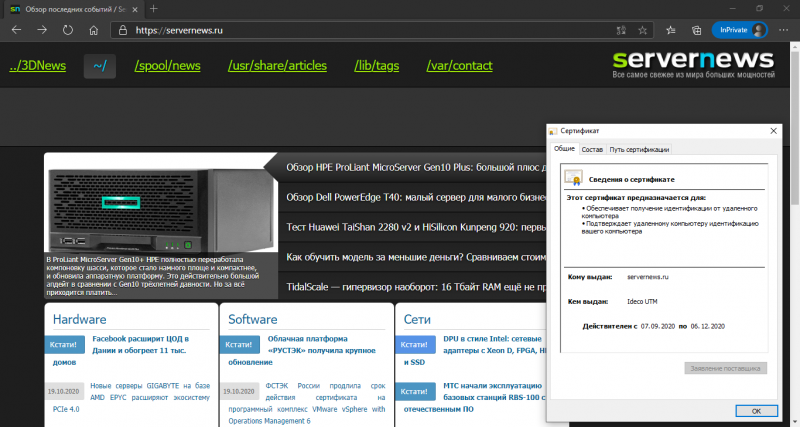

Для расшифровки, естественно, понадобится сертификат, созданный шлюзом, который потребуется установить на клиентские машины вручную или воспользоваться для этого политиками домена Active Directory. Расшифровка трафика на лету позволит наиболее полно отслеживать и фильтровать его, однако может помешать работе некоторых приложений и сайтов.

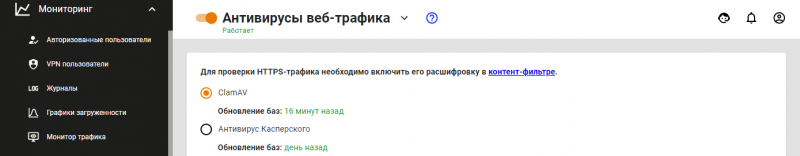

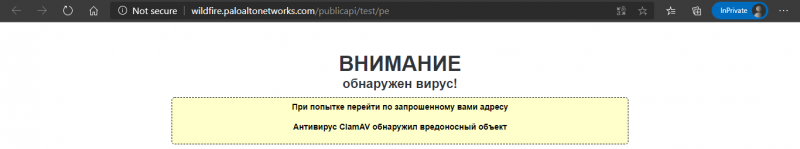

Однако с учётом того, что все интернет-ресурсы активно переходят на HTTPS, без расшифровки трафика уже вряд ли получится обойтись. И если нежелательные сайты и приложения ещё можно просто заблокировать, то вот для проверки на лету антивирусом — будь то бесплатный ClamAV или платный "Антивирус Касперского" — иных вариантов просто нет.

Из дополнительных опций есть запрет современных протоколов QUIC и HTTP/3, а также принудительная передача «безопасных» (это обычно семейный фильтр) параметров в запросах к поисковикам. Про перехват DNS-запросов уже говорилось ранее, а шифрованные DNS-запросы (DoH, DoT, DNSCrypt) можно отфильтровать.

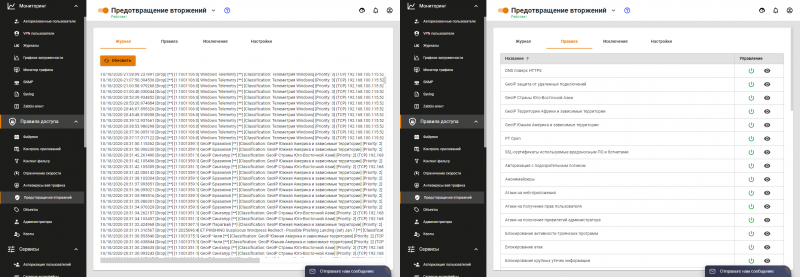

Наконец, в Ideco UTM присутствует комплексная система защиты от атак — IDS/IPS Suricata. Она включает великое множество функций, которые перечислять отдельно здесь смысла нет. Отметим лишь, что именно она в наибольшей степени определяет минимальные системные требования к «железу» для Ideco UTM, в части объёма оперативной памяти и числа ядер с их частотой. От набора включённых функций защиты будет зависеть и скорость обработки трафика.

Заключение

Как уже было сказано в самом начале, отсутствие привязки к аппаратной платформе позволяет легко масштабироваться. Справедливости ради отметим, что у современных аппаратных NGFW/UTM могут быть движки для ускорения различных операций, поэтому в некоторых сценариях они могут выигрывать по скорости обработки трафика. Однако если речь идёт о переходе со старых самосборных систем, простых брандмауэров или просто устаревших решений вроде Microsoft TMG, продукт Ideco может быть весьма и весьма интересным в плане как функциональности, так и стоимости. Кроме того, для UTM 8 ожидается версия с сертификацией ФСТЭК, что в некоторых случаях станет решающим аргументом.

В целом нам решение Ideco UTM 8 понравилось — и простотой настройки (особенно VPN), и обилием функций. Однако совсем уж идеальным его нельзя назвать. То тут, то там встречаются различные огрехи, но разработчики довольно бодро выпускают новые версии, где исправляют ошибки и добавляют новую функциональность. Некоторые возможности, что были в 7-м поколении (почтовый сервер, например), ещё не реализованы.

Бесплатная SMB-редакция с рядом ограничений сохранена, а полноценную Enterprise-версию системы можно бесплатно протестировать в течение полутора месяцев. Именно в этом режиме работы и проходила подготовка данного материала. В процессе мы даже опробовали работу техподдержки. Через встроенный в веб-интерфейс чат в рабочие часы специалисты действительно отвечают быстро, и часть вопросов они помогли решить «на месте».

Теперь о главном — на промостранице продукта есть калькулятор для расчёта стоимости годовой подписки редакции Ideco UTM 8 Enterprise, которая зависит от числа пользователей. Необязательные модули от "Лаборатории Касперского" оплачиваются дополнительно. Также доступно решение под ключ, которое включает изучение инфраструктуры заказчика и анализ его потребностей, установку и настройку Ideco UTM с интеграцией с другими системами клиента, а также обучение специалистов заказчика.

Базовая подписка на сам UTM, без которой не будет обновления модулей защиты и техподдержки, стоит от 33 750 руб. до 202 500 руб. — от 25 до 150 пользователей соответственно. На обновление подписки действует существенная скидка: 60 %, если сделать это вовремя, или 25 %, если после окончания прошлой подписки прошло не более двух месяцев. Более детальная раскладка по стоимости приведена тут.